某些 SMS PVA 服务允许其客户创建一次性用户资料或在许多流行的在线平台上注册多个帐户。犯罪分子可能会滥用这些服务进行欺诈或其他恶意活动。

在过去两年中,短信服务 (SMS) 电话验证帐户 (PVA) 服务有所增加。 SMS PVA 服务提供可供客户用于注册在线服务和平台的替代手机号码。这些类型的服务可以绕过在线平台和服务广泛用于验证新帐户的 SMS 验证机制。攻击者可以批量注册一次性帐户或为犯罪活动创建电话验证帐户。

接下来,我们对使用smspva[.]net网站的SMS PVA提供商的调查结果。

SMS PVA 运行进程

Smspva[.]net 和其他 SMS PVA 服务具有基本相同的关键特征:

1.提供一次性使用的手机号码,并且可以使用许多不同国家的号码;

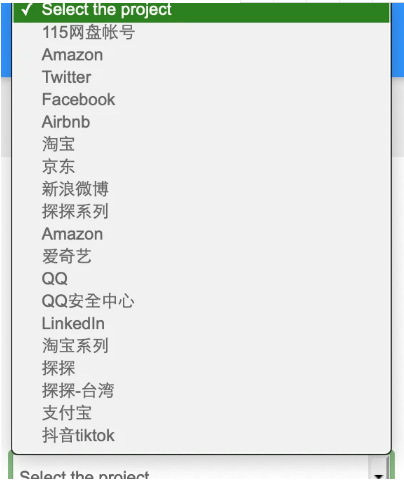

2.平台用户只能为服务运营商预定义的特定应用程序请求文本消息,在某些网站上标记为“项目”。

3.不提供电话号码的长期租用。

用于选择可供 smspva[.]net 用户使用的 SMS“项目”的下拉菜单

这个特定的 SMS PVA 服务提供商能够在不同国家/地区维护许多手机号码。值得注意的是,维护这些数字的成本超过了向客户收取的服务费率。那么,这项服务如何设法继续其业务运营呢?

用于拦截 SMS 的恶意 Android 应用程序

在我们的研究过程中,我们发现有证据表明这种特定 SMS PVA 操作的功能是建立在感染了 SMS 拦截恶意软件的 Android 手机上的。

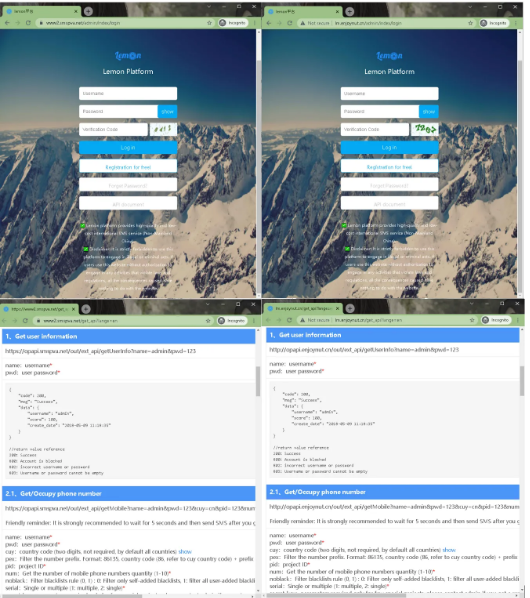

我们通过 API URL 和网站本身进行了调查,发现 smspva[.]net 的 API 名称和功能是独一无二的,但如下图所示,enjoynut[.]cn 在子域 lm.enjoynut[.]cn 上有一个非常相似的网站。

smspva[.]net(左)与 lm.enjoynut[.]cn(右)的屏幕截图

Smspva[.]net 和 sm.enjoynut[.]cn 具有相同的登录页面和相同的徽标,以及相同的 API 文档。在比较两个域之间的用户流量后,我们观察到 smspva[.]net 接收到的流量要多得多。因此,我们认为 enjoynut[.]cn 被用作测试服务器,而 smspva[.]net 是生产服务器。

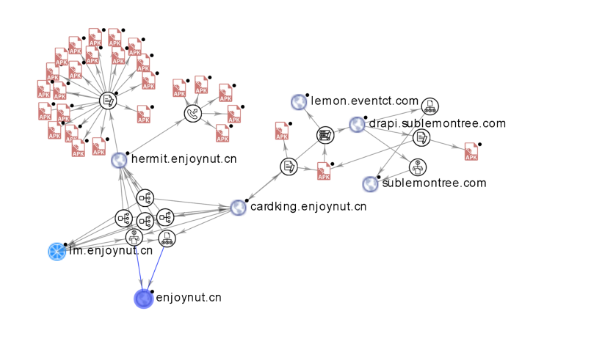

enjoynut[.]cn 连接是一个重要的支点,因为该域被多个 Android 恶意软件变体使用。

使用速度-时间 (VT) 图表透视工件

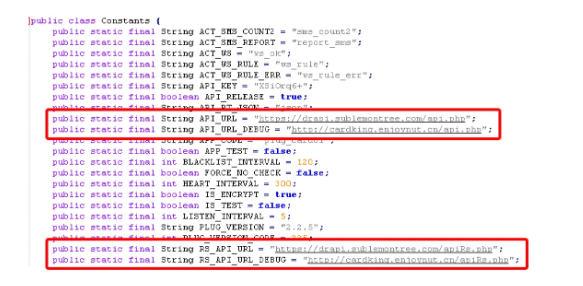

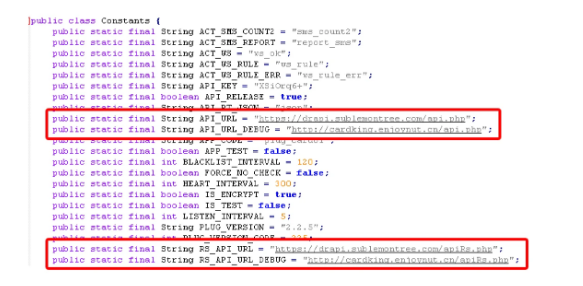

DEX 文件是一个带有 sha1 e83ec56dfb094fb87b57b67449d23a18208d3091 的文件,我们将其检测为 AndroidOS_Guerilla 恶意软件的变体。这个特定的 DEX 文件使用 cardking.ejoynut[.]cn 作为调试命令和控制 (C&C),并使用 sublemontree[.]com 作为C&C的结果,如下图所示。

Cardking.enjoynut[.]cn用来调试 C&C 以及 sublemontree[.]com 被用来制作 C&C

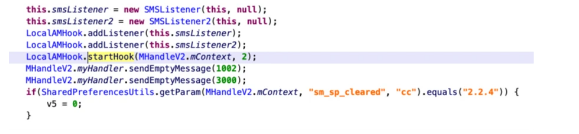

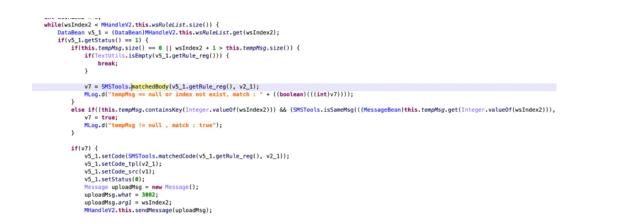

该DEX文件用于拦截受影响的Android手机收到的短信,并根据C&C接收到的正则表达式(regex)规则进行检查,然后将匹配正则表达式的短信发送给C&C。

拦截传入 SMS 的代码

通过WebSocket从服务器接收正则表达式的代码

用于发送与所提供的正则表达式匹配的文本消息的代码

使用这些代码片段和 C&C 流量作为依据,我们能够识别出另外两个具有相同功能但 C&C 不同的 DEX 文件,这表明 Android 恶意软件的开发代码和生产代码处于活跃的开发过程以及多个版本。

只有特定服务发送的文本消息,并与C&C提供的正则表达式匹配,才会被拦截。这可能会阻止 Android 手机的用户发现恶意活动。该恶意软件保持低调,仅收集与请求的应用程序匹配的文本消息,以便它可以秘密地长时间继续此活动。如果 SMS PVA 服务允许其客户访问受感染手机上的所有消息,那么用户将很快注意到这个问题。

SMS PVA 服务还控制客户可以接收文本消息的平台类型(如图 1 所示),这意味着该服务背后的运营商可以确保受感染的手机上不会发生明显的恶意活动。例如,如果该服务允许银行应用程序的双因素身份验证 (2FA) 被盗,那么真实用户将收到警报并采取行动,这将导致 SMS PVA 服务失去其资产。

使用住宅代理

住宅代理也充当计算机和服务器目的地之间的中介。但中间人不是数据中心的专用服务器,这就是互联网用户提供的住宅DSL或电缆。

在线平台和服务通常通过在注册期间验证用户的位置来验证新帐户。例如,可能需要一个 IP 地址来匹配用于帐户的电话号码的地理位置。

为了避免这种情况,SMS PVA 用户使用第三方 IP 掩码服务,例如代理或虚拟专用网络 (VPN),来更改他们尝试连接到所需服务时将记录的 IP 地址。使用 Trend Micro™ Smart Protection Network™ (SPN) 检测,我们发现 SMS PVA 服务的用户广泛使用各种代理服务和分布式 VPN 平台来绕过 IP 地理位置验证检查。

用户注册请求和SMS PVA API请求通常来自VPN服务或住宅代理系统的出口节点。这意味着SMS PVA服务的用户通常将其与某种住宅代理或VPN服务结合使用,允许他们选择IP出口节点的国家,以匹配用于注册服务的电话号码。

SMS PVA服务的安全影响及其对短信验证的影响

短信验证已成为许多在线平台和应用程序的默认身份验证方式。许多 IT 部门将 SMS 验证视为用户帐户的“安全”黑盒验证工具。然而,目前,在线服务和平台应该警惕过度依赖短信验证。这些 SMS PVA 服务证明网络犯罪分子确实能够大规模破坏 SMS 验证。这也意味着平台上可能存在经过身份验证和验证的帐户,其行为类似于木马、钓鱼攻击或欺诈性帐户。

某些平台上的“真实用户行为”可以被具有 SMS PVA 帐户的攻击者操纵。这意味着平台可能会因诈骗和欺诈而增加成本。平台甚至可能(直接或间接)涉及人身伤害或财产损失。

根据之前对虚假账户的使用,我们可以预测攻击者将如何在他们的诈骗和犯罪活动中使用这些服务。

匿名工具

网络犯罪分子在许多不同的活动中多次使用了一次性号码,因为他们可以注册账户而不用担心被追踪。此外,由于他们使用的受感染的手机号码与真实的人联系在一起,执法部门对他们的账户的调查将追踪到另一个人。

我们看到了一个与“先买后付”计划相关的滥用示例。在此示例中,几个恶意软件样本使用 SMS PVA 服务获取电话号码并将这些号码与现有的在线支付服务帐户相关联。之后,攻击者尝试从在线购物网站进行购买交易。尽管我们只确定了此类活动的少数样本,但我们相信,当自动化时,这些账户可以被广泛用于进行非法购买或洗钱活动。

这些服务还可用于避免对商业平台上的损害或非法活动承担责任。 2020年,俄罗斯一家汽车共享服务公司指控一名男子卷入一场车祸。然而,据透露,该共享汽车服务的账号是一个诈骗账号,使用被告的姓名和一次性SIM卡进行验证。

以真实的行为协调

以真实的行为协调通常用于在社交网络中传播和放大信息(通常是错误信息)。这可以使用 SMS PVA 服务以必要的速度和精度大规模、快速地完成。大型活动可用于操纵公众对品牌、服务、政治观点或政府计划(如疫苗接种运动)的看法。假新闻的组织者甚至可以使用 SMS PVA 服务来创建在线攻击活动。

一些 SMS PVA 服务在不同国家/地区拥有数千部受感染的智能手机,该服务可以允许客户在这些服务背后的攻击者所针对的特定国家批量注册社交媒体账户。

滥用登录奖金

使用 SMS PVA 服务也可以滥用登录奖金(通常在注册新帐户时提供)。例如,在东欧、非洲和西亚流行的叫车服务 Bolt 通过为每个新账户赠送免费乘车积分来激励新的登录。一些 SMS PVA 服务意识到这是一种潜在的获利计划,甚至宣传“无限打折的 Bolt 乘车”来说服人们使用 SMS PVA 服务。

总结

核心安全问题是,企业有能力监控和拦截来自世界各地数以万计设备的短信,然后通过向任何有能力付费的人提供服务,从这种拦截中获利。另一个令人毛骨悚然的想法是,C&C 提供的可定制的正则表达式模式意味着短信拦截能力不仅限于验证码。它还可以扩展到收集一次性密码(OTP)令牌,甚至被专制政权用作监控工具。

SMS PVA 服务运营不仅显示了一次性短信验证作为主要验证手段的漏洞和不足,也凸显了对更好的移动安全性和隐私性的需求。感染这些手机的恶意软件可能会被用户无意中下载,或者可能意味着供应链安全存在漏洞。

本文翻译自:https://www.trendmicro.com/en_us/research/22/b/sms-pva-services-use-of-infected-android-phones-reveals-flaws-in-sms-verification.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh