一、网络空间战中的入侵溯源

随着俄乌战争、哈萨克斯坦动乱等国际话题进入人们的视野,网络安全技术成为各国维护自身国土安全的“利刃”之一的同时也推动了各国重视和发展自身的网络攻防技术实力。

在攻防视角里,因为进攻方的目标明确,而防守方无从得知进攻点会落在何处,所以进攻方会占据较多的主动性,而防守方则略显被动。作为防守方,很难知道攻击会在什么时候发生。在攻击发生的中、后期阶段,防守方如果没能及时发现、无法及时修复漏洞并加固系的话,攻击者很有可能会发起二次攻击,进一步加大后续修补的难度,导致用户经济损失加剧。

面对攻防敌我位置不明朗的环境,入侵溯源则能通过系统性地分析受害资产与内网流量,对所有受害资产上存在的异常的行为做整体分析,根据实际攻击环境给出溯源方案。及时发现受害资产上存在的组件零日漏洞、掌握更多的攻击者指纹信息,有效遏制二次攻击带来的伤害。

二、入侵溯源“难点重重”

传统的入侵溯源都是通过手动实现的。在手工入侵溯源过程中,寻常的攻击手段都是能通过系统上的各种日志上找出,比如:异常登录、异常账户、网页篡改、系统文件加密、系统密码变更、系统运行时卡顿或是影响整个业务等等。虽然能通过流量日志、系统日志以及网站日志溯源到攻击者IP、域名等指纹信息,但日志分析员得花费大量的时间与精力,且找到的信息少得可怜。

相比之下,不寻常且不易被记录到日志的攻击方法已然成为网络攻击的主流。许多黑客在定向攻击的入侵前都会做充足的信息收集,攻击者会判断目标使用何种网络、服务器架构以及组件,正常网络通信流量、服务器在处理正常业务时会触发何种能与攻击相吻合的操作,比如:使用非交互的命令执行、根据目标架构特性植入的内存马、利用系统白名单程序绕过检测规则等等。要想捕捉此类的攻击,仅仅依靠系统日志就想看出端倪的话,往往是一无所得。而要追踪攻击者的入侵痕迹、溯源攻击链更是难上加难。

三、如何让攻击者“原形毕露”

在攻防演练趋于常态化的当下,“以攻促防”的新观念也在逐渐普及。然而,网络安全的本质在于对抗,对抗的本质是在攻防两端能力较量。

01攻防实战中常见的入侵场景

用户在面对日常业务系统安全的维护或者特定时期的大型攻防演练期间,经常面临以下几种入侵场景:

场景一:WebRce入侵溯源

攻击场景:攻击者通过jboss的远程代码执行漏洞渗入服务器网段,利用Java组件植入内存木马,在成功的反弹shell后,继而将web服务器当作跳板机,横向移动到内网其它服务器。

溯源解析:在入侵过程中,使用反弹shell、远程下载恶意文件、端口转发等方式,将会触发威胁告警,且会记录这个域名/IP,提供一个反向信息收集和渗透测试的路径。

场景二:蠕虫病毒入侵溯源

攻击场景:攻击者通过ssh爆破进入服务器网段,并成功植入蠕虫挖矿病毒,并通过ssh暴力破解其它内网服务器,植入挖矿病毒。

溯源解析:很多蠕虫病毒的传播方法都只是依靠暴力破解或命令执行类的漏洞进行传播,这种简单粗暴的攻击手段往往是最有效果。常见的几种病毒如:XorDDOS、DDG、XNote系列,普遍也是依靠暴力破解进行传播。

场景三:webshell入侵溯源

攻击场景:攻击者事先通过不同IP的肉鸡对web服务器发起网络扫描,用于探测web服务器漏洞的同时还能隐蔽自己的真实IP,随后通过任意文件上传漏洞植入webshell,并执行系统高危命令和反弹shell等操作。

溯源解析:对于webshell的溯源,大多都是通过网站日志和流量日志溯源到攻击者真实的IP地址,但大量的网站日志和流量日志将会导致溯源无从下手。先通过入侵扫描检测功能理清攻击者存在有多少个IP,再通过检测webshell后续的操作,从进程和流量的角度,分别找出攻击者执行了何种高危命令、攻击者的真实IP。

通过对比2018年到2020年期间的安全隐患排名变化,以及分析攻防演练期间的失分点“重灾区”,可以发现,内网隐患占比最大、危害最大。在开展(云)主机安全防护工作之前,了解入侵者是如何入侵的,才能事倍功半地做好防护措施。因此,将入侵溯源模型融入(云)主机安全防护管理则很有必要。

02安全狗云眼重磅升级

云眼作为受到Gartner、IDC等国内外权威机构认可的(云)主机安全产品,在新版本中也内置了“入侵溯源模型”,能有效支撑云眼的溯源功能。

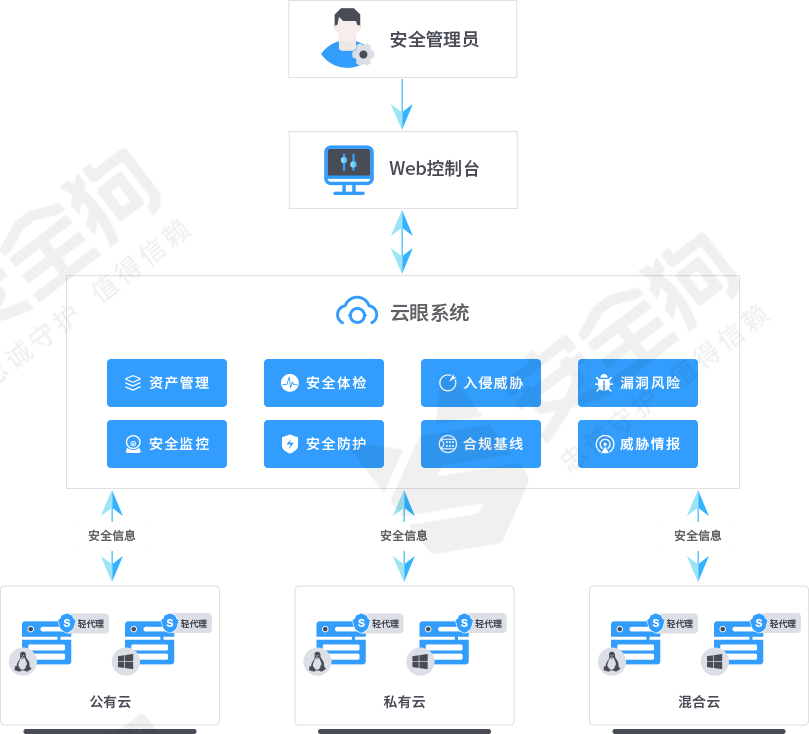

云眼·新一代(云)主机入侵监测及安全管理系

云眼是安全狗借鉴Gartner提出的CWPP设计思路,采用先进的端点检测及响应(EDR)技术模型、自适应安全架构及ATT&CK在Server EDR中的应用相结合的理念所构建的新一代(云)主机入侵监测及安全管理系统,解决私有云、混合云中主机安全监测及防护问题。

云眼溯源分析模块通过内置溯源模型规则,与告警数据进行自动化匹配,还原黑客入侵轨迹,有利于用户及时针对入侵路径里包含的漏洞、风险点等进行修补,避免二次入侵的发生。

03云眼有效溯源,精准追踪入侵

通常,入侵溯源工作需要“知己”,了解异常服务器部署的业务情况和技术框架、异常服务器的网络是否处在DMZ区、是否开放有公网访问、开放了哪些端口、系统补丁修复情况、最近是否有过什么资产变更等等。另外,入侵溯源工作需要“知彼”,需要有大量的真实攻击数据建立场景模型。

在开始建立溯源模型前,需要先有建模前的两个准备工作:

①明确告警源:是谁检测出的告警?在哪个位置检测出的告警?触发了什么告警?

②明确告警类型:是需要进一步分析的关键告警(如漏洞攻击、内存木马等)还是佐证判断的告警(如扫描事件)?

在做好这两个建模前的准备工作后,需要通过以下几个步骤来确立溯源模型:

步骤一:模型通过收集并处理异常服务上的流量访问、网页更改、路径、源IP、端口、操作审计、系统篡改、内存篡改之类的异常信息,对攻击者所使用的关键攻击手段识别并作为关键攻击节点,从而定位到攻击入口点。

常见的一些攻击入口点举例如下:

1.针对不同web应用的EXP,比如远程代码命令执行、逻辑漏洞等通用性强且应用范围广的攻击载荷;

2.应用的功能过滤不严格,比如图片上传界面的过滤不严格导致的上传漏洞或是注入漏洞;

3.系统弱口令问题,比如管理员权限账户存在弱口令;

4.系统漏洞或应用(三方软件)漏洞未做及时的更新与修复;

5.蠕虫病毒。

步骤二:模型通过分析研判异常服务上的各类异常告警,如远程代码执行、异常扫描、系统异常内存、系统异常命令执行之类的异常行为信息,捕获攻击者的关键攻击手段,记录异常行为告警中的关键信息,比如攻击者IP、指纹,从而定位到下一个攻击行为。

常见的一些攻击行为举例如下:

1.可疑C&C连接行为。

2.拒绝服务攻击行为。

3.恶意软件、恶意病毒行为。

4.零日漏洞利用攻击行为。

步骤三:最后,模型将通过前两步骤获取到的各类异常信息从整体上串联起来,会根据捕获到的时间、资产以及指纹等信息排列组成一条攻击链。攻击链上将记录攻击者入侵的前、中、后三个阶段所用到的攻击手段。

通过这些步骤,云眼可为用户建立起有效的溯源模型,让每一入侵者的“蛛丝马迹”原形毕露。

04云眼多维功能,全面做好入侵防护

通过新版云眼中一键溯源、定时溯源、主机杀伤链视图、主机关系图、时间滑块、手动溯源等多个功能,用户能多维度地做好主机入侵安全防护。

云眼支持一键溯源(立即溯源)、定时溯源(定时周期性自动化溯源)。溯源结果支持多视图展示,让用户对攻击者的“一举一动”一目了然。

主机杀伤链视图以杀伤链的视角展示模型命中的告警的分布,横轴代表杀伤链的阶段,纵轴代表不同的风险等级。借此功能,用户能高效安排处理风险高的问题,让有限的资源效益最大化。

主机关系图中,将规则中的所有主机、主机命中的告警、主机间的攻击进行可视化展示。明确攻击进程,主机安全可控。

通过滑动视图底部的时间滑块,可变化展示在不同时间区间内的主机及告警分布情况。用户能结合二八法则,针对最重要的主机做好对应的安全处置,保证重要业务系统顺利运行不受影响。

结合支持手动溯源功能,可对具体的告警时进行研判与处置操作,溯源数据支持生成溯源报告一键导出。用户未来主机安全防护有数据可依,有处置方法可用。

通过入侵溯源在主机安全的落地与实践,有利于用户更好地定位攻击者,提升后续的修复漏洞与系统加固效率。安全狗云眼新版本中也具备更多新功能,希望借此提升千行百业用户的攻防思维,为云安全提供更加全面的防护与处置响应。

疫情期间居家远程办公

遭受黑客攻击、漏洞频出、内网应用数据泄露等问题?

安全狗重磅发布零信任云安全远程接入解决方案

可帮助用户解决以上系列远程办公安全问题

- END -

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh