阅读: 14

3月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中Spring Cloud Gateway远程代码执行漏洞(CVE-2022-22947)、Linux 内核权限提升漏洞通告(CVE-2022-0847)和Spring Cloud Function SPEL表达式注入漏洞通告影响范围较大。第一者由于 Spring Cloud Gateway 的 Actuator 端点存在缺陷,当用户启用并暴露了不安全的 Gateway Actuator 端点时,使用了 Spring Cloud Gateway 的应用程序容易受到代码注入攻击,CVSS评分为9.8。第二者由于 Linux 内核中 copy_page_to_iter_pipe 和 push_pipe 函数的正确初始化存在缺陷,攻击者通过利用此漏洞,可覆盖重写任意可读文件中的数据,从而将普通用户权限提升至 root 权限,CVSS评分7.8。第三者由于Spring Cloud Function中RoutingFunction类的apply方法将请求头中的“spring.cloud.function.routing-expression”参数作为Spel表达式进行处理,造成了Spel表达式注入漏洞,攻击者可利用该漏洞远程执行任意代码。

另外,本次微软共修复了71个漏洞,涉及Windows、Exchange Server、Remote Desktop Client、Azure等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。包含3个Critical级别漏洞,68个Important 级别漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,攻击者利用不同恶意软件对国家级组织或政府发起的攻击相对频繁。其中包括攻击者利用HermeticWiper 恶意软件针对乌克兰发起DoS攻击:研究表明HermeticWiper 是一个复杂的恶意软件系列,旨在破坏数据并使系统无法运行;及其攻击者利用恶意软件Backdoor.Daxin对中国的相关组织和政府发起攻击:最新研究发现,攻击者正在使用一种高度复杂的恶意软件,展示了这些行为者以前从未见过的技术复杂性。该恶意软件( Backdoor.Daxin) 允许攻击者在受感染的计算机上执行各种通信和数据收集操作,大多数目标似乎是对中国具有战略意义的组织和政府;以及攻击者利用合法站点对印度政府的COBALT STRIKE C2发起攻击:研究人员观察到针对印度政府或地方机构成员的攻击,该攻击使用社会工程主题作为对网络攻击或经典 COVID-19 主题的调查。该活动可能通过鱼叉式网络钓鱼电子邮件进行,首先打开一个合法的 PDF 附件,该附件包含一个恶意 URL,可从中下载 ISO 文件。ISO 文件包含 LNK 文件和在内存中执行 Cobalt Strike 信标的恶意 DLL。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

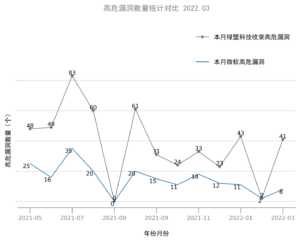

2022年03月绿盟科技安全漏洞库共收录264个漏洞, 其中高危漏洞41个,微软高危漏洞8个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2022.03.30

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等。

二、 威胁事件

- 攻击者利用HermeticWiper 恶意软件针对乌克兰发起DDoS攻击

【标签】HermeticWiper

【时间】2022-03-02

【简介】

研究团队发现一种新的HermeticWiper复杂擦除恶意软件袭击了乌克兰的几个组织,其目的是破坏数据并造成业务中断。该团队分析了所涉及的恶意软件有效负载,表示在这些攻击期间还部署了一个称为PartyTicket的勒索软件诱饵。研究表明HermeticWiper 是一个复杂的恶意软件系列,旨在破坏数据并使系统无法运行。擦除器是多线程的,以最大限度地提高速度,并利用内核驱动程序进行低级磁盘访问,这些驱动程序文件似乎是由 CHENGDU YIWO Tech Development 开发的 EaseUS Partition Master 应用程序的过时版本的一部分。

【参考链接】https://ti.nsfocus.com/security-news/IlNjw

【防护措施】

绿盟威胁情报中心关于该事件提取34条IOC,其中包含1个IP,9个域名和24个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用word恶意软件对金融和投资行业发起针对性攻击

【标签】恶意软件

【时间】2022-03-03

【简介】

安全团队表示最近不断发现一种特定形式的以金融和投资行业为主题的恶意软件,黑客活动针对的是位于世界各地的金融和投资行业,团队发现的第一个 Word 恶意软件最后一次编辑是在 2020 年 8 月,由名为“Nord”的用户编辑。从文件名来看,该恶意软件伪装成位于西班牙的一家投资公司的保密协议 (NDA) 文件。经分析,攻击者最初使用鱼叉式网络钓鱼电子邮件的附件或类似的攻击方法来传递伪装成与行业工人的金融投资相关的保密协议文件的恶意软件,当目标执行通过电子邮件或其他方式传递的Word恶意软件时,会下载嵌入恶意宏的Word文档或带有漏洞的Word模板,RAT(Remote Administration Tool)等其他恶意软件通过该攻击技术额外下载到目标组织系统中。

【参考链接】https://ti.nsfocus.com/security-news/IlNjM

【防护措施】

绿盟威胁情报中心关于该事件提取120条IOC,其中包含10个IP,72个域名和38个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用SockDetour后门针对美国国防承包商发起攻击

【标签】SockDetour

【时间】2022-03-03

【简介】

研究人员在跟踪分析命名为 TiltedTemple 的 APT 活动时,发现了另一个用于保持持久性的复杂工具,称之为 SockDetour。SockDetour 是一个自定义后门,旨在用作备用后门,以防主后门被删除。很难检测到,因为它在受感染的 Windows 服务器上无文件且无套接字地运行。攻击者用于 TiltedTemple 活动的恶意软件分发的命令和控制 (C2) 基础设施之一托管了 SockDetour 以及其他杂项工具,例如内存转储工具和几个 webshell。

【参考链接】https://ti.nsfocus.com/security-news/IlNjN

【防护措施】

绿盟威胁情报中心关于该事件提取11条IOC,其中包含11个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Nobelium组织对土耳其大使馆的Windows 用户发起钓鱼攻击

【标签】Nobelium

【时间】2022-03-03

【简介】

研究人员发现Nobelium 组织正在冒充与土耳其大使馆有关联的人进行有针对性的基于电子邮件的攻击。经调查分析,在这次最新的攻击中,Nobelium 使用了与他们过去使用的技术相似的技术。恶意电子邮件仍然是渗透组织的主要方式,Nobelium 利用了这种攻击媒介,现在最大的不同是政治格局。虽然 Nobelium 之前进行的攻击在本质上可能更具技术性,但最新一轮攻击对政治世界舞台的影响要大得多。

【参考链接】https://ti.nsfocus.com/security-news/IlNjL

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含1个域名和2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用恶意软件Daxin对中国的相关组织和政府发起攻击

【标签】Backdoor.Daxin

【时间】2022-03-10

【简介】

最新研究发现,攻击者正在使用一种高度复杂的恶意软件,展示了这些行为者以前从未见过的技术复杂性。该恶意软件似乎被用于针对特定政府和其他关键基础设施目标的长期间谍活动。有证据表明,该恶意软件( Backdoor.Daxin) 允许攻击者在受感染的计算机上执行各种通信和数据收集操作,大多数目标似乎是对中国具有战略意义的组织和政府。研究人员还表示它以 Windows 内核驱动程序的形式出现,这是当今恶意软件相对罕见的格式。实现了高级通信功能,既提供高度隐蔽性,又允许攻击者在无法直接连接互联网的高度安全网络上与受感染的计算机进行通信。

【参考链接】https://ti.nsfocus.com/security-news/IlNlv

【防护措施】

绿盟威胁情报中心关于该事件提取49条IOC,其中包含18个域名和31个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 网络攻击者利用恶意软件Killdisk攻击乌克兰组织

【标签】Trojan.Killdisk

【时间】2022-03-10

【简介】

2 月 24 日,就在俄罗斯入侵开始之前,研究人员发展一种新型磁盘擦除恶意软件 (Trojan.Killdisk) 攻击了乌克兰的一个组织。同时也发现了对立陶宛机器进行擦除器攻击的证据,其目标部门包括金融、国防、航空和 IT 服务部门的组织。Trojan.Killdisk 以可执行文件的形式发送,该文件由 Hermetica Digital 颁发的证书签名。此可执行文件包含 32 位和 64 位驱动程序文件,均由存储在其资源部分中的 Lempel-Ziv 算法压缩。每个驱动程序文件都由 EaseUS Partition Master 颁发的证书签名,恶意软件会根据受感染系统的操作系统 (OS) 版本删除相应的文件,驱动程序文件的名称是使用擦除器的进程 ID 生成的。

【参考链接】https://ti.nsfocus.com/security-news/IlNlu

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,其中包含4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用HermeticRansom勒索软件对乌克兰发起网络攻击

【标签】HermeticRansom

【时间】2022-03-10

【简介】

研究人员发现了新的 Golang 勒索软件,他们称之为 HermeticRansom。该勒索软件大约在发现HermeticWiper的同时被发现,并且根据安全社区的公开信息,它被用于最近在乌克兰的网络攻击。研究人员表示该勒索软件是在 Golang 中创建的,不使用反分析组件,如字符串加密、函数名剥离等。执行后,它会创建一个 ID,稍后使用标准 Golang 从拉丁字母字符和数字数组中用作密钥兰德函数,然后,恶意软件识别受感染系统上存在的硬盘驱动器并收集目录和文件列表,不包括 Windows 和 Program Files 文件夹。之后,勒索软件便笺将创建为“read_me .html”文件并放入用户的桌面文件夹。

【参考链接】https://ti.nsfocus.com/security-news/IlNlt

【防护措施】

绿盟威胁情报中心关于该事件提取1条IOC,其中包含1个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用Agent Tesla RAT对乌克兰制造组织发起攻击

【标签】Agent Tesla RAT

【时间】2022-03-17

【简介】

研究人员最近发现了一封有趣的网络钓鱼电子邮件,该电子邮件伪装成一份采购订单,发给了一家处理原材料和化学品的乌克兰制造组织。该电子邮件包含一个 PowerPoint 附件,该附件实际上是部署 Agent Tesla RAT(远程访问木马)的复杂、多阶段工作。而该活动的独特之处在于使用了 PPAM,这是一种不太常见的文件格式。PPAM 是一种 Microsoft PowerPoint 加载项,可为开发人员提供额外的功能,例如额外的命令、自定义宏和新工具。

【参考链接】https://ti.nsfocus.com/security-news/IlNmq

【防护措施】

绿盟威胁情报中心关于该事件提取53条IOC,其中包含1个IP和52个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用合法站点对印度政府的COBALT STRIKE C2发起攻击

【标签】COBALT STRIKE C2

【时间】2022-03-17

【简介】

研究人员观察到针对印度政府或地方机构成员的攻击,该攻击使用社会工程主题作为对网络攻击或经典 COVID-19 主题的调查。该活动可能通过鱼叉式网络钓鱼电子邮件进行,首先打开一个合法的 PDF 附件,该附件包含一个恶意 URL,可从中下载 ISO 文件。ISO 文件包含 LNK 文件和在内存中执行 Cobalt Strike 信标的恶意 DLL。

【参考链接】https://ti.nsfocus.com/security-news/IlNmp

【防护措施】

绿盟威胁情报中心关于该事件提取13条IOC,其中包含5个域名和8个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Transparent Tribe组织利用社会工程学对印度国防军官发起鱼叉式攻击

【标签】Transparent Tribe组织

【时间】2022-03-24

【简介】

近日,威胁研究团队在日常的威胁狩猎中捕获到Transparent Tribe组织的针对印度国防军官的攻击样本。根据研究人员深入分析,发现Transparent Tribe组织与SideCopy居然共用了网络基础设施,两者可能属于统一组织或有较大关联。并表示本次捕获的Transparent Tribe(透明部落)组织样本均为C# 64位程序,其中Kavach.exe为该组织使用的下载器,从远程下载诱饵及CrimsonRAT到本机执行。

【参考链接】https://ti.nsfocus.com/security-news/IlNnJ

【防护措施】

绿盟威胁情报中心关于该事件提取6条IOC,其中包含2个IP和4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。