朝鲜黑客组织在补丁发布前一周利用Chrome 0day漏洞。

谷歌研究人员发现有2个朝鲜黑客组织利用了Chrome 浏览器中的一个远程代码执行0 day漏洞超过1月,用于攻击新闻媒体、IT公司、加密货币和金融科技机构。

CVE-2022-0609漏洞是Chrome 浏览器中的一个远程代码执行漏洞。2月10日,谷歌威胁分析组(TAG)研究人员发现2个有朝鲜政府背景的黑客组织利用该漏洞进行攻击活动。黑客组织的攻击活动有Operation Dream Job 和Operation AppleJeus。研究人员发现漏洞利用组件被部署的时间是1月4日,而补丁发布时间为2月14日,这表明黑客已经利用了该漏洞超过1个月的时间。

针对新闻媒体和IT公司的攻击活动

Operation Dream Job攻击活动攻击了250个来自10个不同新闻媒体行业、域名注册服务商、web服务提供商和软件厂商的个人。目标会收到伪造的来自迪士尼、谷歌和oracle公司的招聘信息的邮件。而邮件中含有欺骗性的合法招聘网站的链接。

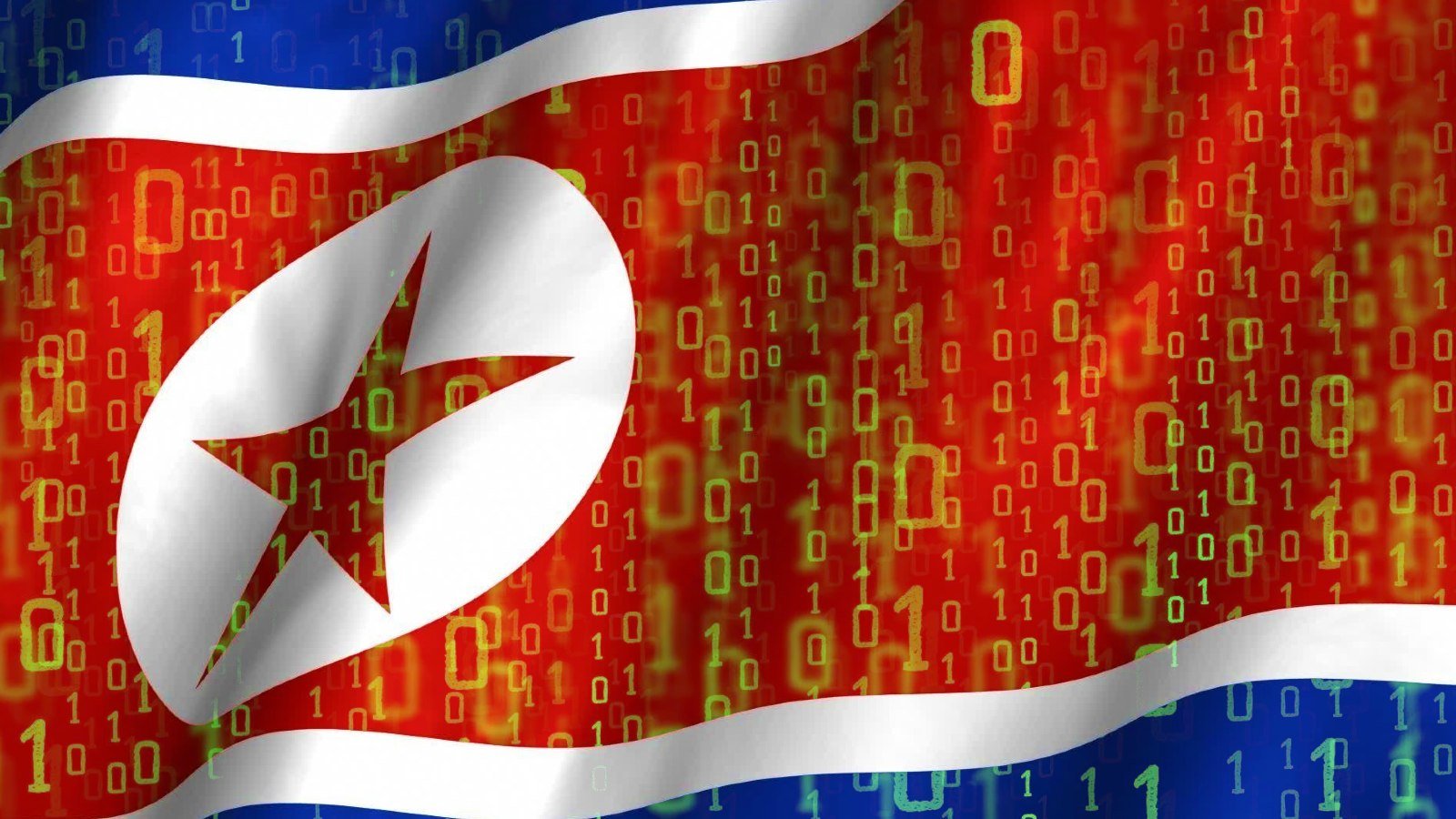

有欺骗性的招聘网站示例

受害者点击邮件中的链接后就会触发一个隐藏的iframe来启动漏洞利用套件。

攻击者控制的伪造的招聘网站域名有:

disneycareers[.]net

find-dreamjob[.]com

indeedus[.]org

varietyjob[.]com

ziprecruiters[.]org

漏洞利用URL包括:

https[:]//colasprint[.]com/about/about.asp (该网站是一个被入侵的合法网站)

https[:]//varietyjob[.]com/sitemap/sitemap.asp

针对加密货币和金融科技公司的攻击活动

Operation AppleJeus利用同一个漏洞利用套件攻击了加密货币和金融科技行业的85个用户,并成功入侵了至少2个金融科技公司网站,并植入了隐藏的iframe。研究人员还发现攻击者搭建了一些伪造的网站来传播木马化的加密货币应用,隐藏了iframe并将访问者指向漏洞利用套件。

攻击者控制的网站包括:

blockchainnews[.]vip

chainnews-star[.]com

financialtimes365[.]com

fireblocks[.]vip

gatexpiring[.]com

gbclabs[.]com

giantblock[.]org

humingbot[.]io

onlynova[.]org

teenbeanjs[.]com

被黑客组织成功入侵的网站有(2月7日-2月9日):

www.options-it[.]com

www.tradingtechnologies[.]com

漏洞利用URL有:

https[:]//financialtimes365[.]com/user/finance.asp

https[:]//gatexpiring[.]com/gate/index.asp

https[:]//humingbot[.]io/cdn/js.asp

https[:]//teenbeanjs[.]com/cloud/javascript.asp

漏洞利用套件

在攻击活动中,攻击者使用了一个包含多阶段和多组件的漏洞利用套件来攻击用户。攻击者利用隐藏的iframe来指向漏洞利用套件链接,嵌入在攻击者攻击的网站和攻击者入侵的网站中。

漏洞利用套件使用严重混淆的JS来对目标系统进行指纹操作。JS脚本还会收集用户代理、解析等客户端信息,并发送给漏洞利用服务器。在满足了特定的条件后,客户端会作为Chrome远程代码执行漏洞利用。如果远程代码执行成功,JS会请求沙箱逃逸脚本SBX中引用的下一阶段。但研究人员没能成功恢复初始远程代码执行的任一阶段。

此外,攻击者还部署了多种措施使得安全研究人员难以恢复出任一阶段,具体包括:

只在特定时间为作为iframe;

在一些邮件攻击活动中,目标收到的链接中都带由唯一的ID;

漏洞利用套件会使用AES加密对每一阶段解密,包括客户端响应消息。

如果前一阶段失败,后续阶段就不会进行。

2月14日补丁发布后,研究人员还发现了多次尝试利用该漏洞的攻击活动。因此,研究人员建议用户尽快安装补丁。

完整技术分析参见:https://blog.google/threat-analysis-group/countering-threats-north-korea/

本文翻译自:https://www.bleepingcomputer.com/news/security/north-korean-hackers-exploit-chrome-zero-day-weeks-before-patch/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh