3月25日,奇安信威胁情报中心正式发布了《全球高级持续性威胁(APT)2021年度报告》(简称《报告》),对过去一年APT活动进行了全面的分析。《报告》认为,现阶段中国依旧是全球APT活动的首要地区性目标,网络窃密活动与网络破坏活动持续加剧,经济与科技领域网络安全,正在经受着前所未有的巨大考验。

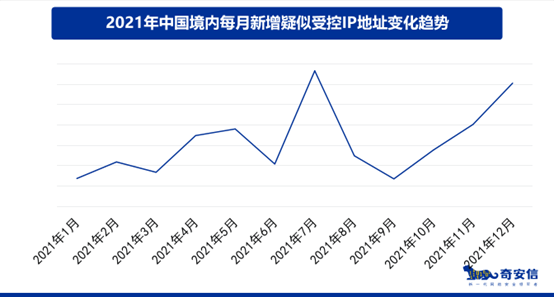

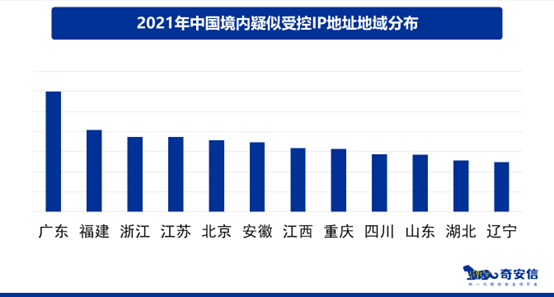

《报告》显示,2021年,奇安信威胁情报中心首次使用奇安信威胁雷达对境内的APT攻击活动进行了全方位遥感测绘,监测到我国范围内大量IP地址与数十个境外APT组织产生过高危通信。这表明至少有数十个境外APT组织对国内目标发起过网络攻击。北京地区以及广东、福建、浙江、江苏等沿海省份作为我国政治中心、经济发达地区,是境外APT组织进行网络攻击的主要目标地区。

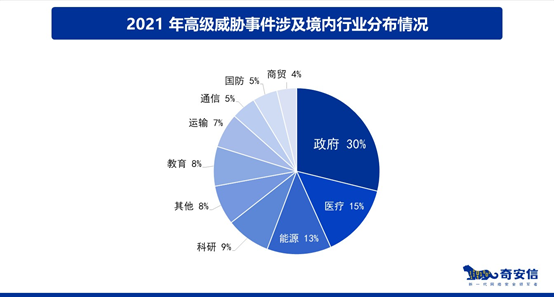

从受害行业分布来看,《报告》显示,基于奇安信威胁雷达遥测数据、客户侧APT事件以及威胁情报告警数据综合分析,2021年涉及我国政府、卫生医疗部门、高新科技企业的高级威胁事件仍然占主要部分。

另一方面,奇安信威胁情报中心收录了434篇高级威胁类公开报告,涉及145个已命名的攻击组织或攻击行动。数据显示,在全球2021年披露的APT相关活动报告中,涉及政府(包括外交、政党、选举相关)的攻击事件占比为23%,其次是医疗卫生行业的事件占比为18%、科技占比14%。显而易见,2020年新冠病毒对网络攻击的影响,在2021年仍在延续。

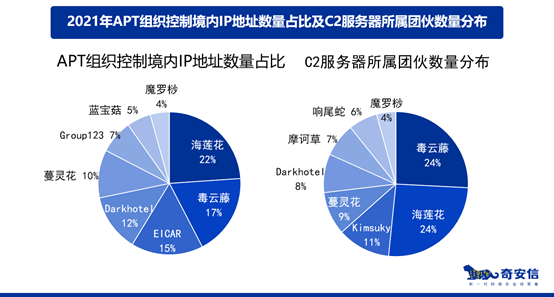

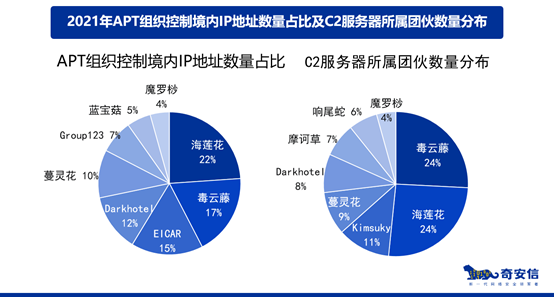

奇安信威胁情报中心进一步分析了攻击我国的APT组织归属情况。《报告》显示,海莲花、毒云藤、EICAR、Darkhotel、蔓灵花、魔罗桫等潜伏在我国周边国家和地区的APT组织疑似控制了境内大部分受控IP地址。海莲花和毒云藤作为中国的老对手,在2021年依旧保持着超高的活动频率,对我国网络安全造成的威胁最大。

尤其是海莲花组织。作为国内最早披露的东南亚APT组织,海莲花在2021年的攻击频率达到历史之最,除了对重点目标进行渗透外,还会对终端管理软件公司、安全公司、科技公司进行全方位的攻击,并成功入侵其代码服务器和开发人员,其目的是修改软件源代码从而发起供应链打击,同时还会挖掘政企单位常用软件的漏洞,这类定制化漏洞极其隐蔽,在排查过程中难以发现。

值得关注的是,《报告》认为,除常规的鱼叉、水坑等攻击方式之外,0day漏洞已然成为APT攻击活动中的常规武器和各大APT组织的“必争之地”。

《报告》显示,2021年以来,0day漏洞攻击呈爆发趋势,在野利用的0day/1day漏洞数量超过70个,这在网络安全历史上是前所未见的。其不仅体现在漏洞数量多,而且漏洞类型几乎覆盖所有垄断市场份额的系统和产品,包括浏览器(Chrome/IE/Safari)、Windows操作系统、Windows Exchange Server、Microsoft Office、Adobe Reader、Apache HTTP Sever、iOS、Android等。

奇安信威胁情报中心分析发现,在野0day漏洞利用的整体趋势以Windows平台为基础,Chrome/Safari浏览器为主流向多平台延伸,内网核心服务域控/Exchange成为新的爆发点,同时随着iOS,Android生态的不断完善,相关APT组织针对这些平台的0day攻击也逐年以稳定的趋势增加。

0day漏洞作为APT组织提升攻击能力的一大武器,不仅成熟的APT组织,包括一些以往不具备0day漏洞挖掘利用能力的组织,如蔓灵花组织,也在通过类似第三方漏洞卖家的渠道扩充自身的0day存储,追求0day资源,不断发展自身,不断更新其攻击武器和手段,并且这已经成为了APT组织的一大趋势。

针对愈演愈烈的APT攻击,《报告》预测,在2022年,APT活动将呈现出如下六大趋势:疫苗及相关产业将会遭到持续攻击;针对中国的APT行动将持续加剧且更加隐秘;在野0day漏洞利用持续爆发;瞄准关键基础设施的破坏和攻击会越发泛滥;针对网络安全产品的攻击会受到APT组织更多的青睐;会爆发更多、更严重的供应链攻击事件。

阅读《报告》全文可访问:

https://www.qianxin.com/threat/reportdetail?report_id=150

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh