- 鉴定黑白(静态分析失败或者不准确的第二步)

- 简单行为分析

监控样本的行为。

手动双击击执行或者输入一些命令参数来运行样本,通过监控工具来抓取样本的行为

通过沙箱监控样本运行的行为

判定样本黑白

- 根据样本行为和衍生物来判断样本的性质

1.简单静态分析流程

2.沙箱分析。通过开源在线沙箱或者本地沙箱进行初步行为获取

2.手动分析

Lab03-01.exe

鉴黑白

简单静态分析

假设我们未从VT上判断出文件黑白,我们从他的其他信息和行为中找线索

字符串检测

HTTP请求

根据

CONNECT %s:%i HTTP/1.0\r\n\r\n和www.practicalmalwareanalysis.com字符特征,可以判断样本访问该站点程序自启动

SOFTWARE\Classes\http\shell\open\commandV,http协议的默认处理程序,一旦进行http协议请求,就执行该程序Software\Microsoft\Active Setup\Installed Components\,检测是否为安装的组件如果没有则进行启动该程序SOFTWARE\Microsoft\Windows\CurrentVersion\Run开机自启动选项隐藏自身

vmx32to64.exe,伪装成正常程序

其他

SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders,将程序放入开始菜单

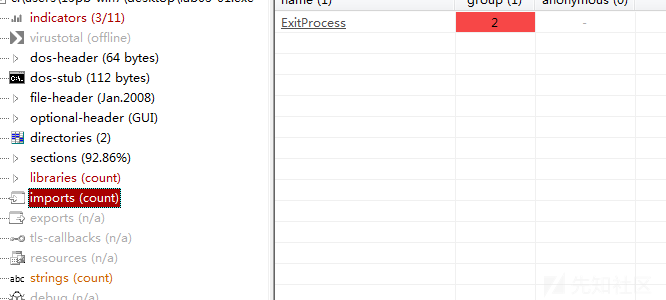

- 加壳/混淆判断

一个导入函数,但是字符串表中有很多行为,应该是加壳了

PEiD扫描得出壳类型:PEncrypt 3.1 Final -> junkcode

小结

初步判断为黑样本

原因:

1.加壳,大部分病毒都会进行简单或困难的加壳或混淆

2.字符串表中可以看出有访问特定网站、多种自启动、隐藏自己等敏感行为

简答行为分析

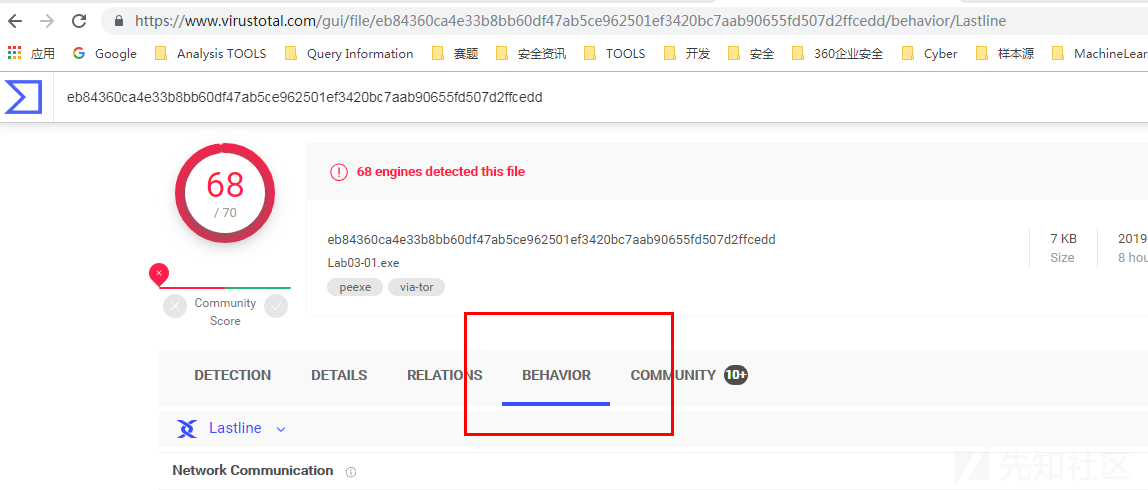

沙箱分析

可以从VT上的BEHAVIOR选项中看到沙箱跑出的数据

主机感染行为

主要设置了开机自启动的注册表键值

- 还有疑似隐藏自己到C:\Users\Olivia\AppData\Local\Temp\KeJsFBhoviIbosu8hR1K.exe这里的可能

- 互斥量WinVMX32来防止程序多开

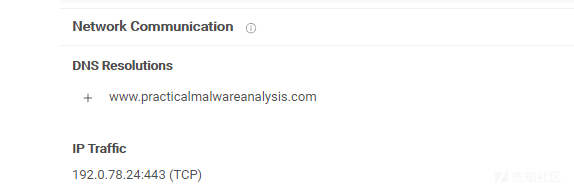

网络感染行为

HTTP请求访问www.practicalmalwareanalysis.com,因为是联系网站已经失效

小结

因为程序在分析机上未能正常运行,所以只能根据在线沙箱以前的分析数据和简单静态分析进行总结。

1.添加开机自启动来运行自身

2.修改文件名和存放目录来隐藏自己

3.跟远程服务器通信

Lab03-04.exe

直接进入行为分析

简单行为分析

沙箱分析

通过VT上的瑞星沙箱,和HyBrid沙箱

主机感染行为

- 删除文件

- 修改Internet选项,添加信任站点

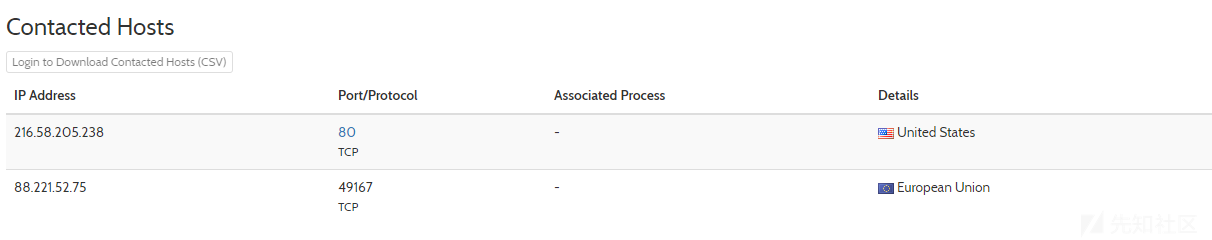

网络感染行为

- C2通信(88.221.52.75)

- 网页访问(216.58.205.238)

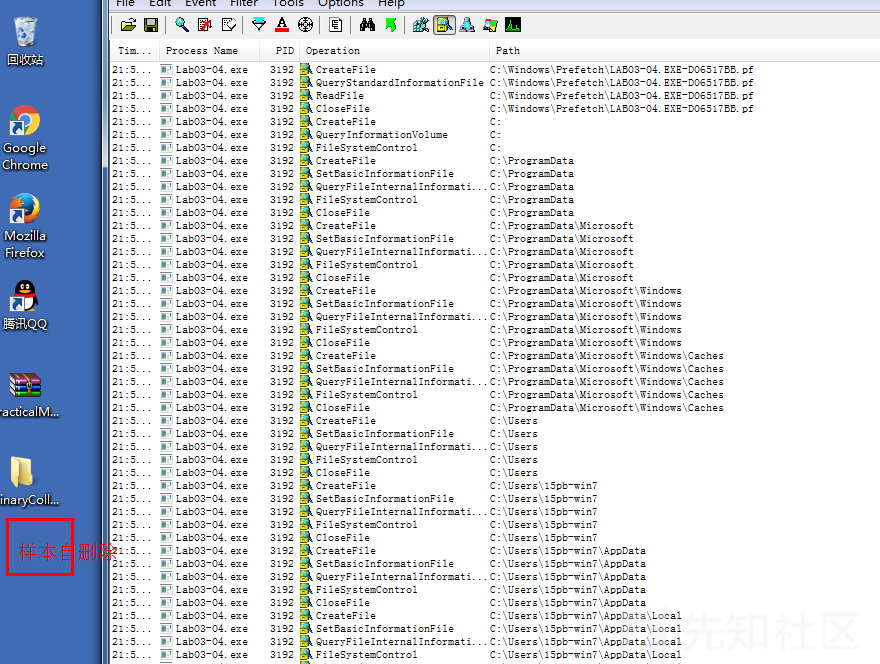

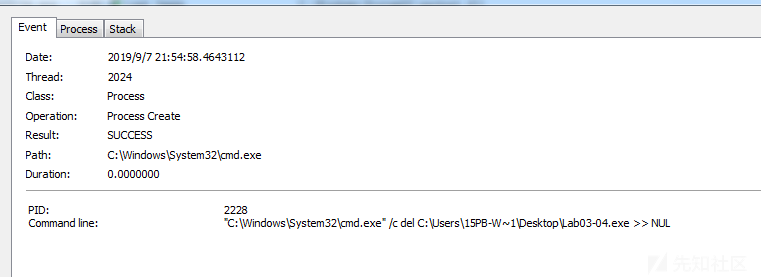

手动分析

- 样本自删除

手动执行后,样本消失,根据沙箱检测出的删除命令,排除样本移动到其他目录的可能

根据沙箱的数据,可以在Process Monitor中进程监控里看见cmd进程的创建来执行自删除指令

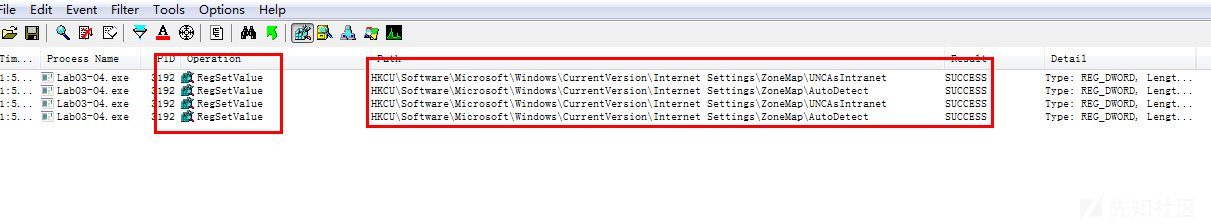

- 添加站点信任

设置好过滤条件可以抓到对站点信任注册表键值的修改

小结

简单的行为分析,只抓取到了部分的行为,如:

- 设置注册表键值,实现Internet可信任站点修改

- 创建cmd进程实现自删除

其余的网络行为是未触发的

如有侵权请联系:admin#unsafe.sh