研究人员发现类dirty cow漏洞——Linux Dirty Pipe权限提升漏洞。

安全研究人员在Linux kernel中发现一个类dirty cow(CVE-2016-5195)安全漏洞——Dirty Pipe,漏洞CVE编号为CVE-2022-0847。攻击者利用该漏洞可以将权限提升到root权限,漏洞影响Linux Kernel 5.8及之后版本,甚至包括部分安卓设备。此外,Dirty Pipe 漏洞的利用比Dirty Cow漏洞更加容易利用。

CVE-2022-0847漏洞分析

安全研究人员Kellerman在分析用户下载的访问日志无法解压问题的过程中发现了Linux kernel中的一个安全漏洞,攻击者利用该漏洞可以实现对任意只读数据的覆写,包括以root权限运行的SUID进程。因此,非特权进程也可以通过注入代码到root进程来实现权限提升。该漏洞与2016年发现的Dirty COW漏洞(CVE-2016-5195)非常相似。

安全研究人员Phith0n 利用该漏洞利用修改了/etc/passwd 文件,使得root用户密码为空。修改成功后,非特权进程就可以执行su root 命令来实现对root账户的访问权限。

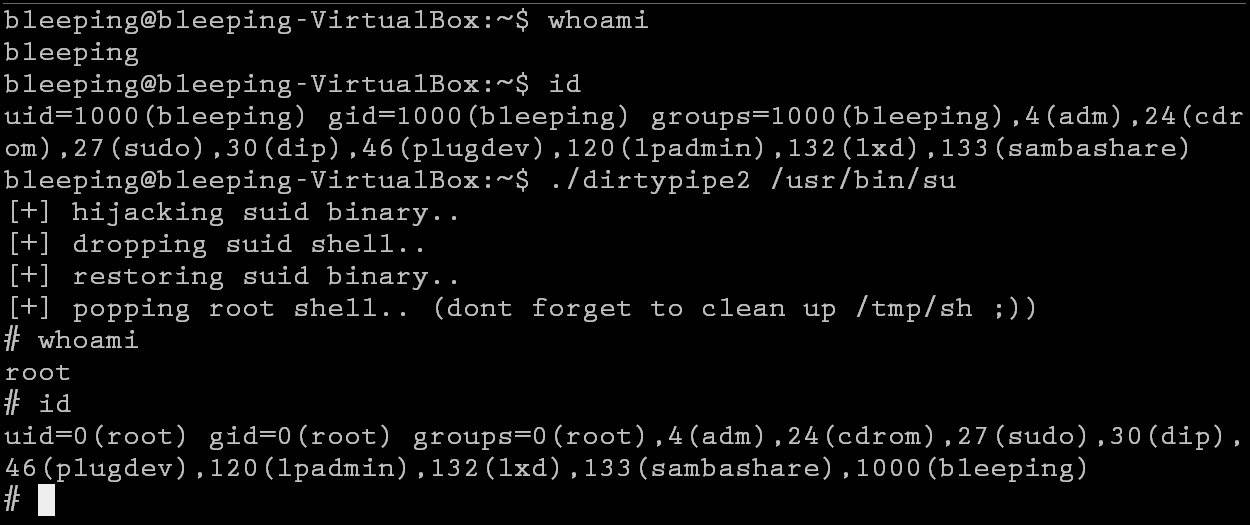

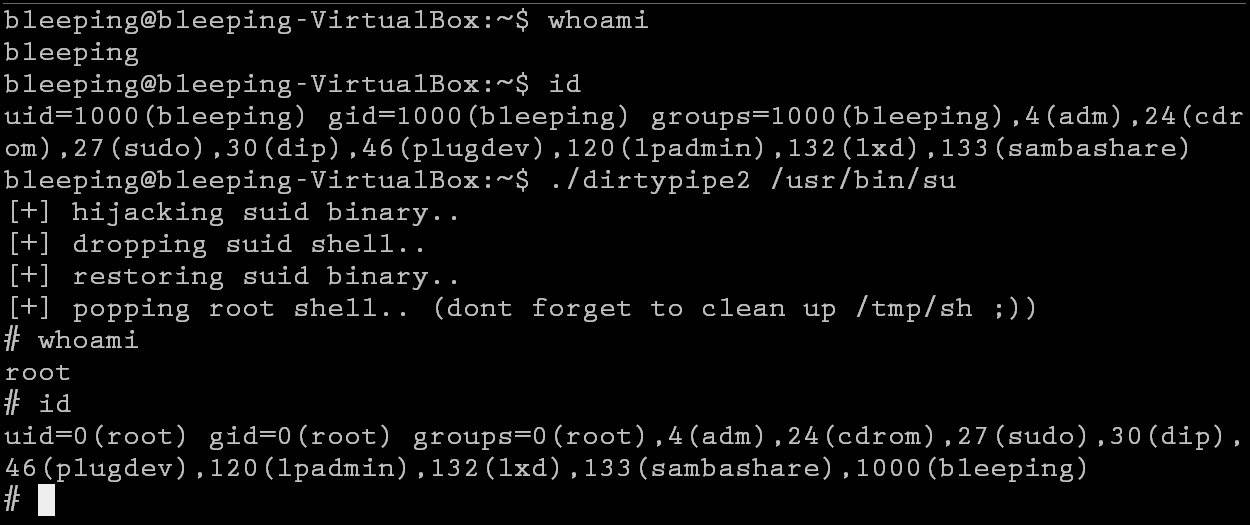

安全研究人员 BLASTY发布了最新的漏洞利用将/usr/bin/su命令打包为/tmp/sh下的一个root shell,然后执行该脚本,使得获取root 权限更加容易。

BleepingComputer研究人员在运行5.13.0-27 kernel的Ubuntu 20.04.3 LTS 系统上进行了测试,执行后成功获取了root权限。

CVE-2016-5195 Dirty Pipe漏洞权限提升PoC

研究人员2022年2月20日将该漏洞提交给了不同的Linux系统维护人员,包括Linux kernel安全团队和安卓安全团队。

目前,该漏洞已在Linux kernels 5.16.11、5.15.25和5.10.102版本中修复。

更多技术细节参见:https://dirtypipe.cm4all.com/

本文翻译自:https://www.bleepingcomputer.com/news/security/new-linux-bug-gives-root-on-all-major-distros-exploit-released/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh