研究人员在APC Smart-UPS 设备中发现了3个严重安全漏洞,攻击者利用该漏洞可以远程操纵数百万企业设备的电力供应。

UPS(不间断电源,Uninterruptible Power Supply)设备是一种含有储能装置的不间断电源。主要用于给部分对电源稳定性要求较高的设备,提供不间断的电源。当出现电力供应中断时,UPS可以帮助确保服务器机房、医疗设备、OT/ICS环境等的高可用性。

漏洞概述

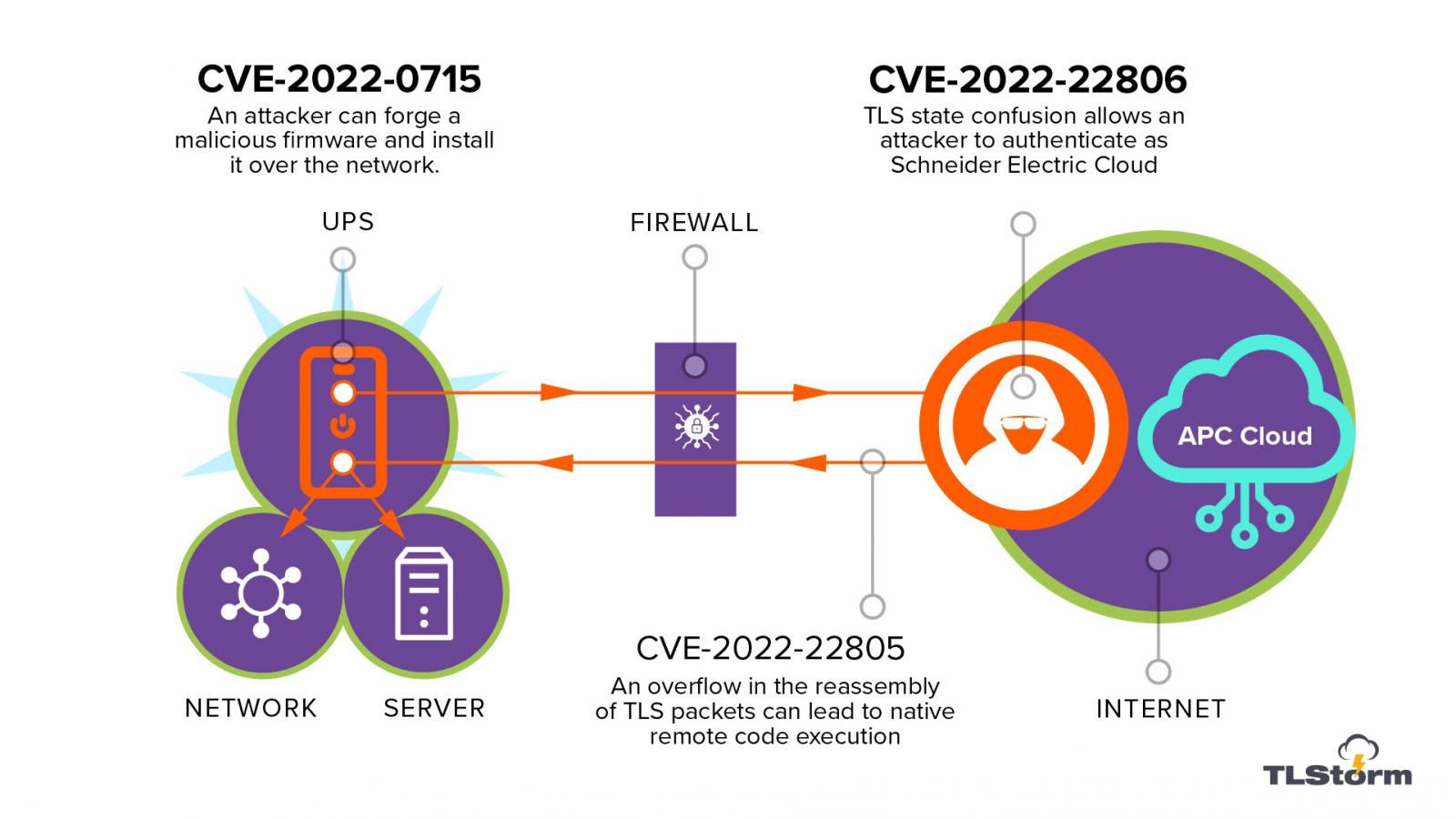

近日,Armis安全研究人员在APC SmartConnect和Smart-UPS 系列产品中发现了3个0 day安全漏洞——TLStorm。分别是CVE-2022-22805、CVE-2022-22806和 CVE-2022-0715。其中:

CVE-2022-22805和CVE-2022-22806漏洞是TLS协议实现中的漏洞,是由于Smart-UPS和服务器的TLS连接处理过程中引发不当错误引起的,没有经过身份认证的攻击者利用该漏洞可以在没有用户交互的情况下发起攻击。

CVE-2022-22805漏洞是TLS缓存溢出漏洞是由于包重组引发的内存破坏漏洞。

CVE-2022-22806漏洞是TLS认证绕过漏洞,TLS握手过程中的状态混乱引发认证绕过,攻击者利用固件升级可以实现远程代码执行。

CVE-2022-0715漏洞与几乎所有APC Smart-UPS 设备的固件有关,虽然该固件是加密的,但是该固件没有进行加密签名,因此在系统安装之前无法验证固件的真实性。

攻击者利用这些漏洞可以构造恶意APC固件版本作为Smart-UPS设备的官方升级包,在APC UPS设备上实现远程代码执行。通过对UPS设备的操作引发UPS设备和连接UPS设备的物理损坏。

漏洞影响

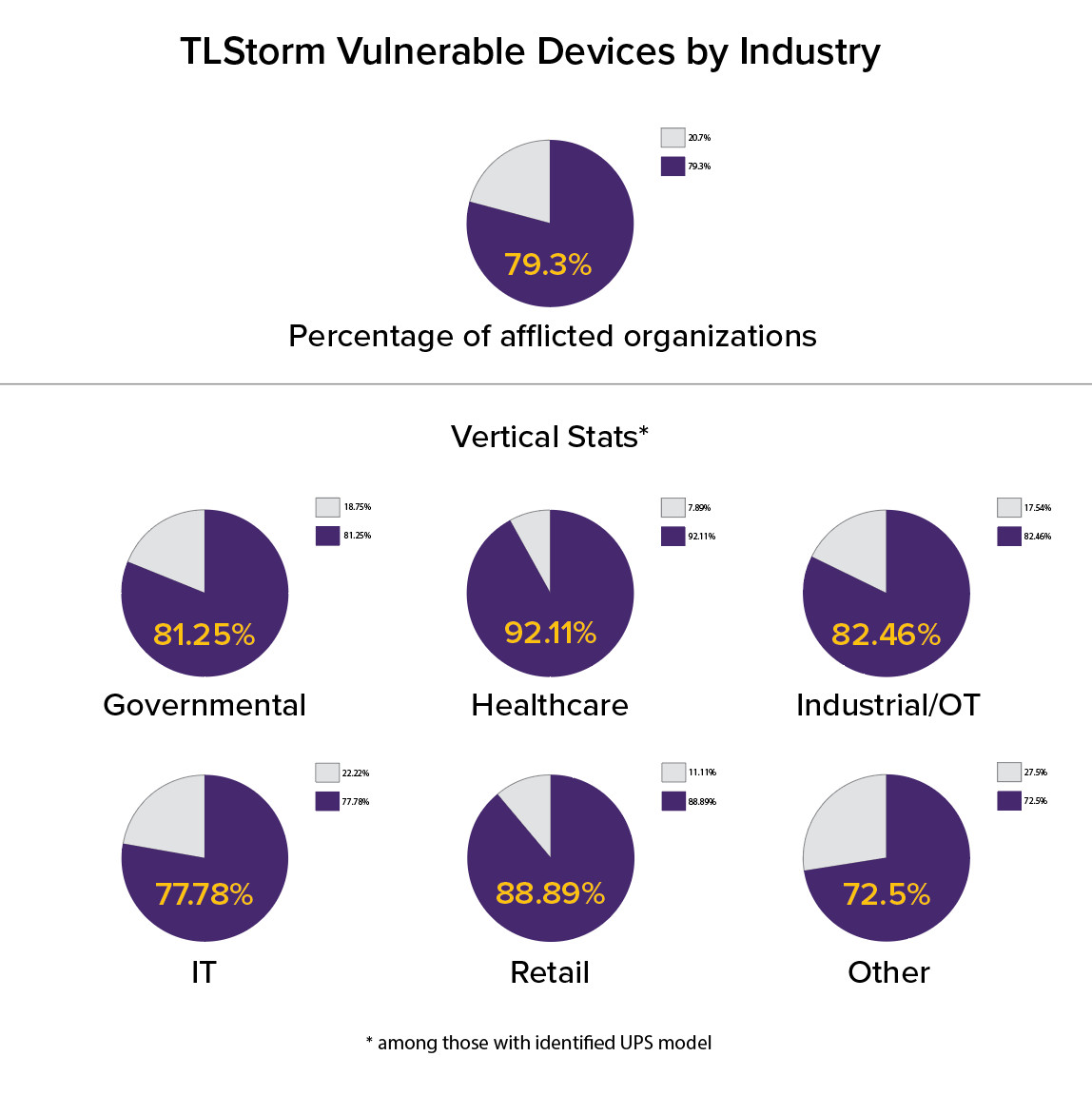

APC Smart-UPS系统和UPS设备广泛应用于政府、医疗、工业、IT和零售等关键行业。APC在全球有2000万UPS设备,其中约80%的设备受到TLStorm漏洞的影响。

修复建议

研究人员提出了一系列建议来确保UPS设备的安全,包括:

从 Schneider Electric官网下载和安装可用补丁;

如果使用的NMC,修改默认NMC密码并安装公开签名的SSL证书,这样攻击者就无法拦截和窃取新的密码。

在UPS设备上部署访问控制列表,只允许一小部分管理设备与Schneider Electric 云通过加密通信连接通信。

更多技术细节参见:https://www.armis.com/research/tlstorm/

本文翻译自:https://info.armis.com/rs/645-PDC-047/images/Armis-TLStorm-WP%20%281%29.pdf及https://www.bleepingcomputer.com/news/security/apc-ups-zero-day-bugs-can-remotely-burn-out-devices-disable-power/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh