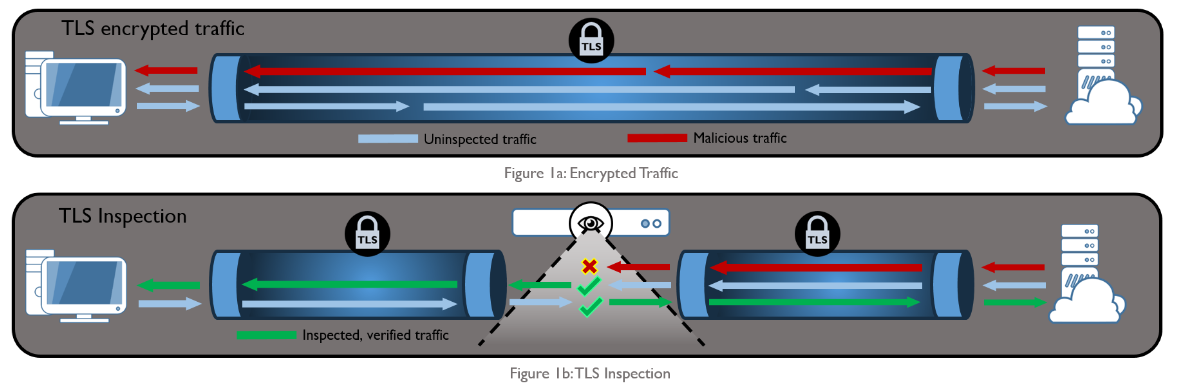

做一个优秀的网络安全人员其实是非常不容易的,因为要不断尝试平衡可用性、安全性和隐私。如果要添加太多的安全性,用户会抱怨他们的许多功能被限制以至于不能完成他们的工作。如果安全防护不够的话,你就会被网上的黑客攻击。另外就是考虑如何将用户隐私纳入安全防护中。但作为一个网络保护者,保护网络免受黑客攻击的第一个想法可能是实现某种形式的网络流量检查。这在20年前可能行得通,但现在大多数网络协议至少支持某种形式的加密,以保护用户的数据不被盗窃。如果有一种方法可以解密它,检查它,然后再加密回来,我们称之为破解和检查。

上面的图片来自美国国家安全局的一篇文章,警告有关破解和检查及其使用带来的风险(我倾向于注意警告,因为 NSA 可能是该特定主题的专家)。破解和检查引入的最明显风险显然是执行解密和检查的设备。攻击这些设备将使攻击者能够访问通过网络的所有未加密流量。

经过多年的评估,有一天我注意到所有出站 Web 流量现在在访问网站时都有一个自定义 CA 证书。作为回应,网络防御者实现了破解和检查,以识别有冲突的HTTP主机标头的流量。作为一名红队队员,我立即想到的是,如果我们可以访问破解和检查设备怎么办?能够筛选大型网络上所有未加密的网络流量,对攻击者来说将是一座金矿。

枚举

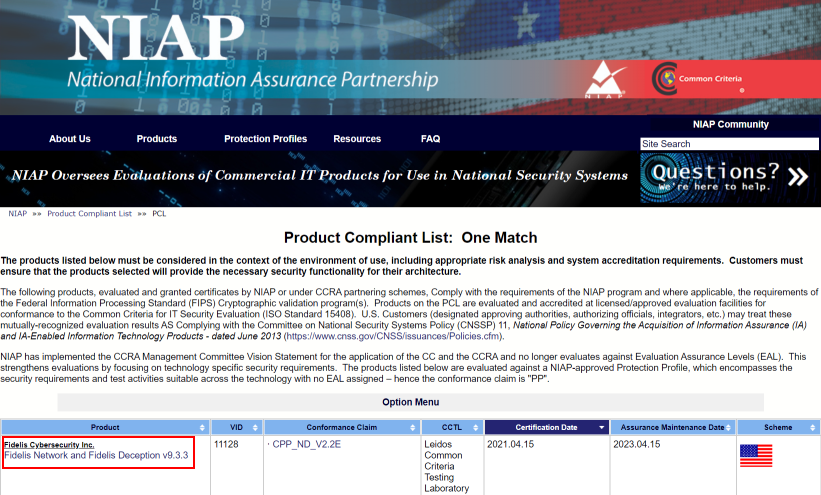

经过相当长的一段时间,我们确定了我们认为负责在网络上执行破解和检查操作的设备。我们在同一个子网中发现了被列为CA证书主机名的BigIP F5设备、一个Fidelis Network CommandPost和几个HP iLO管理web服务。对于那些不熟悉的人来说,Fidelis网络安全公司出售一款网络设备套件,可以执行流量检查和修改。它们也碰巧被列入国家安全局推荐的国家信息保障伙伴关系(NIAP)网站的认证产品,所以我认为它是超级安全的。

首要任务是对这个网段中的设备做一些基本的枚举。F5最近在发布了一个RCE漏洞之后进行了更新,所以我继续前进。Fidelis CommandPost web应用程序在根URL上提供了一个基于CAS的登录门户,如下所示。

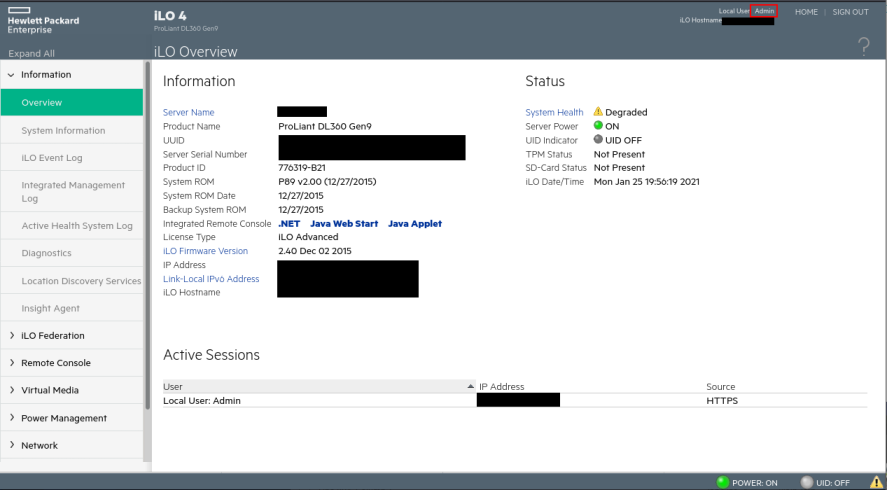

在对CAS和一个相当成熟和广泛使用的身份验证库进行了少量研究之后,我决定在CommandPost web应用程序上启动强制终端和定向搜索。在运行过程中,我转向 HP iLO 看看我们在那里有什么。

关于这个特定的 iLO 终端,我首先想到的是它是惠普的,并且显示的版本低于 2.53。这很有趣,因为几年前发现了一个基于堆的 BOF 漏洞 (CVE-2017-12542),可以利用它创建一个新的特权用户。

漏洞利用——HP iLO (CVE-2017-12542)

CVE-2017-12542是一个CVSS 9.8的高分漏洞,漏洞利用条件简单,危害较大。近十年来,iLO是几乎所有惠普服务器中都嵌入的服务器管理解决方案。它通过远程管理的方式为系统管理员提供了需要的功能。包括电源管理,远程系统控制台,远程CD/DVD映像安装等。HPE Integrated Lights-Out 4(iLO 4)中的漏洞可能允许未经身份验证的远程攻击者绕过验证并执行任意代码。

当我的扫描器仍在枚举 CommandPost 上的终端时,我继续启动 iLO 漏洞利用以确认目标是否实际上可被利用。果然,我能够创建一个新的admin用户和登录名。

现在,我们将拥有访问某个未知 Web 服务器的 iLO Web 管理门户的特权。除了获取一些服务器统计信息并能够打开和关闭服务器之外,从攻击者的角度来看,我们还能做些什么?首先,我们可以利用远程控制台功能。HP iLO 实际上有两种方法可以做到这一点,一种是通过 Java Web 从 Web 界面启动,另一种是通过 SSH(共享 Web 界面的凭证)。

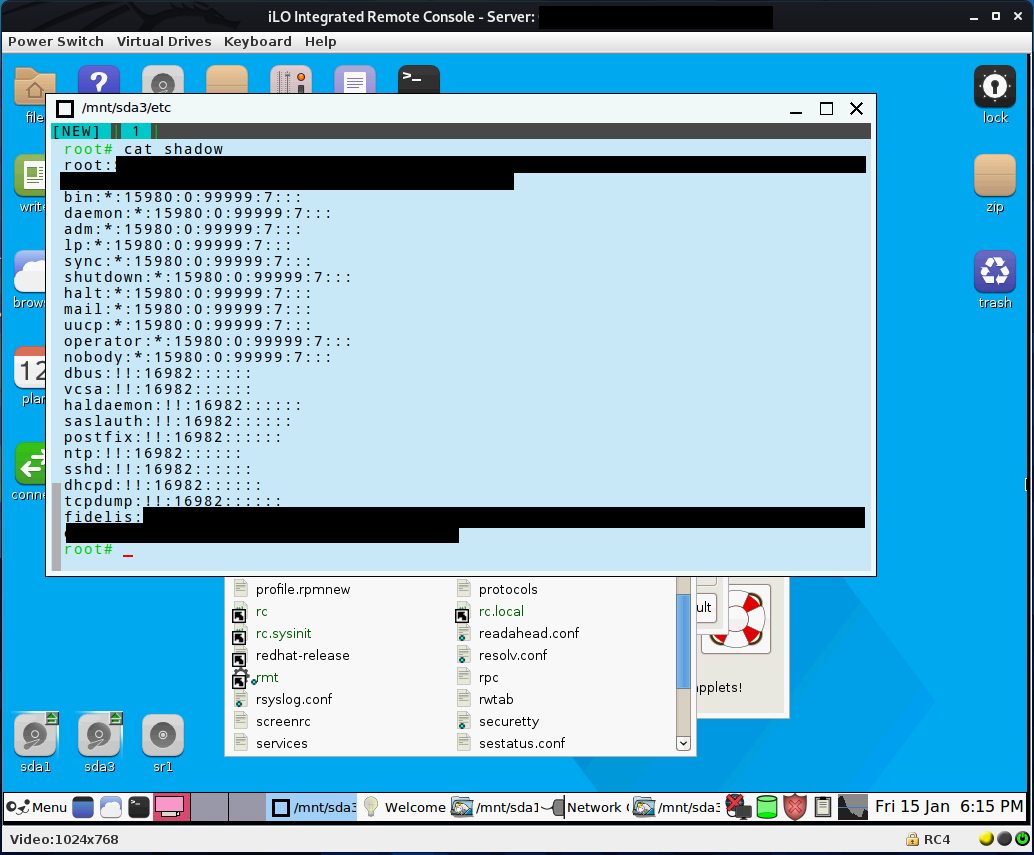

通过Java加载该iLO的远程控制台表明,该服务器实际上是一个Fidelis Direct Sensor设备。访问远程控制台本身并不是非常有用,因为你仍然需要凭证才能登录到服务器。然而,当你打开Java web启动远程控制台时,你会注意到一个菜单,上面写着“虚拟驱动器”。这个菜单允许你远程挂载你选择的ISO。

远程安装自定义 ISO 的能力为代码执行引入了可能的途径。如果目标服务器没有 BIOS 密码并且没有使用全盘加密,我们应该能够引导到我们远程提供的 ISO 并访问服务器的文件系统。这种技术绝对不是微妙的,因为我们必须关闭服务器,但如果停机时间很短,系统所有者可能不会注意到。

如果你正在阅读这篇文章,那么很有可能试图通过某种代理/C2通信在操作过程中实现这一点,而不是位于同一个网络上的一个系统上。这使得ISO的选择非常重要,因为网络带宽有限。尽可能小的活动CD映像是理想的。我最初尝试了30MB的TinyCore linux,但最终选择了300mb的Puppy linux,因为它提供了更多的开箱即用的功能。安装完操作系统后,我安装了文件系统并确认了对关键文件的访问。

因为设备启用了SSH,所以我认为最容易造成危害的机制是简单地将SSH公钥添加到根用户的授权密钥文件。“sshd_config”也需要更新,以允许根用户登录并启用公钥身份验证。

漏洞利用——未经身份验证的远程命令注入 (CVE-2021-35047)

在通过SSH初步访问Fidelis Direct传感器设备后,我开始查看设备上托管的服务,并调查它正在与哪些其他系统通信。我注意到的第一件事是,有很多连接从rconfigc进程返回到端口5556上的Fidelis CommandPost设备。我还注意到一个rconfigd进程在监听传感器,我假设这是某种点对点客户端/服务器设置。

分析 rconfigc/rconfigd 二进制文件显示它们是一个自定义的远程脚本执行框架。该框架由一个简单的基于 TLS 的客户端/服务器应用程序组成,该应用程序主要由不同权限级别的 Perl 脚本支持,使用硬编码的身份验证。我查看了其中的几个脚本,发现了以下代码片段。

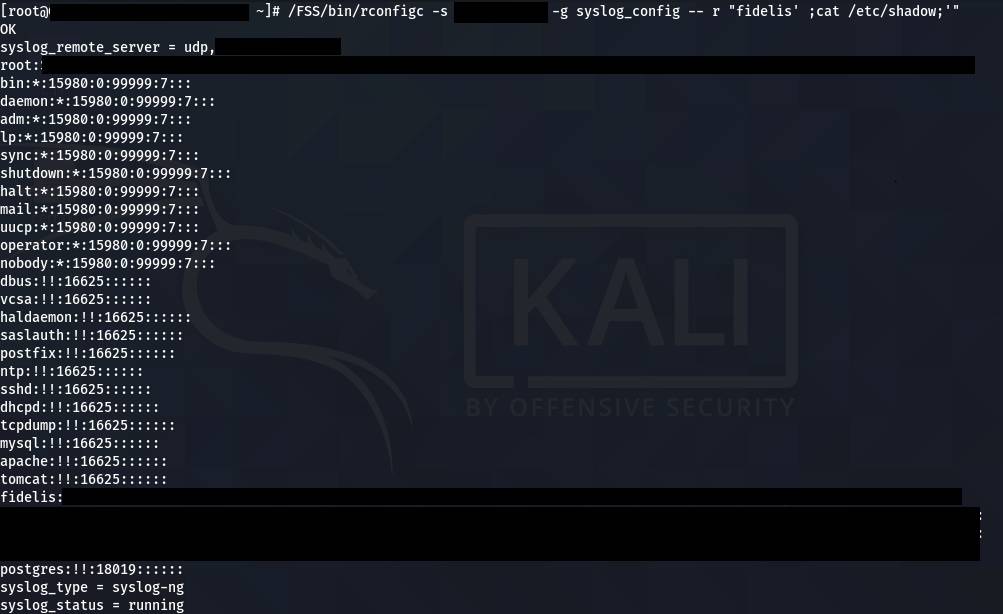

如果你还没有发现这里的漏洞,那么Perl中的这些反勾号意味着在后台执行命令。由于没有对用户变量的输入进行检查,因此可以通过添加单引号和分号来执行其他命令。这个命令的另一个好处是,它是作为根用户运行的,所以我们有自动特权升级。我决定在Fidelis CommandPost远程测试它,以确认它确实有效。

漏洞利用——未经身份验证的远程 SQL 注入 (CVE-2021-35048)

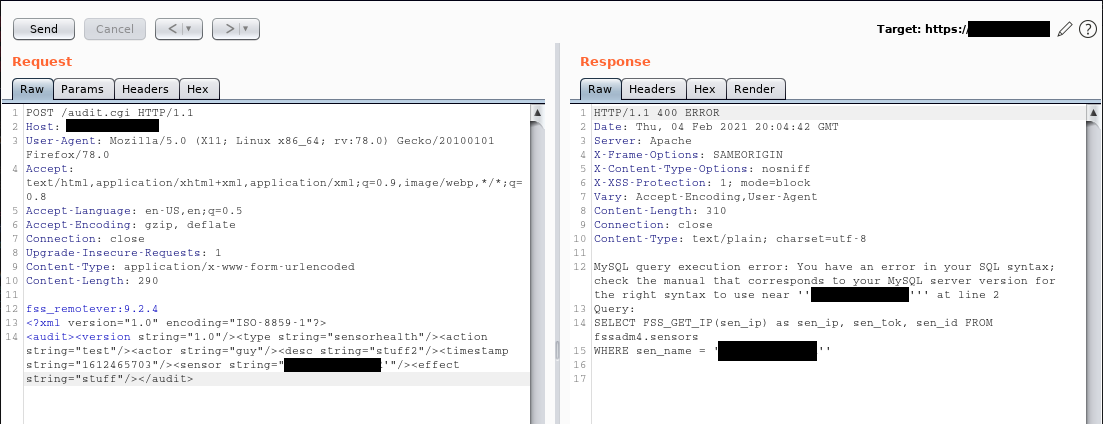

回到Fidelis CommandPost web应用程序,我发现了一些值得研究的有趣的终端。虽然大多数都需要身份验证,但我发现有两个本来接受XML但其实并没有接受的情况。在尝试了几个不同的负载后,我设法从一个请求的输出中返回了一个SQL漏洞。

漏洞利用——不安全的凭证存储 (CVE-2021-35050)

使用上面确定的 SQL 注入漏洞,我继续转储 CommandPost 数据库。我的目标是找到一种对 Web 应用程序进行身份验证的方法。我发现的是一个存储称为 UID 的条目的表。这些十六进制编码的字符串原来是可逆加密机制的产物,该机制对通过连接用户名和密码创建的字符串进行了加密。解密此值将返回可用于登录 Fidelis Web 应用程序的凭证。

漏洞利用——经过身份验证的远程命令注入 (CVE-2021-35049)

通过解密数据库中的根证书,我对web应用程序进行了身份验证,并开始在扩展范围中搜索新的漏洞。经过一段时间的模糊处理,以及我之前访问的帮助,我发现了一个命令注入漏洞,可以从web应用程序被触发。

将此漏洞与上述的每个漏洞联系起来,我就能够创建一个漏洞利用,该漏洞可以通过未经身份验证的 CommandPost Web 会话跨任何托管 Fidelis 设备执行根级别命令。

数据滥用

现在,我们可以对一套工具进行根级别访问,这些工具可以捕获和修改整个企业的网络流量。现在是时候改变策略,开始研究这些设备提供了什么功能,以及攻击者可能如何滥用这些功能。在浏览 CommandPost Web 应用程序终端并在设备上执行一些最小系统枚举之后,我觉得我掌握了系统如何协同工作的原理。有 3 种设备类型,CommandPost、传感器和收集器。传感器收集、检查和修改流量。收集器存储数据,CommandPost 提供用于管理设备的 Web 界面。

鉴于每个设备的角色,我认为攻击者最感兴趣的目标必须是传感器。如果传感器可以拦截(并可能修改)传输中的流量,攻击者可以利用它来控制网络。为了证实这一理论,我登录到一个传感器并开始搜索执行此操作所需的软件和服务。我首先尝试识别数据将要遍历的网络接口。令我惊讶的是,唯一显示为“启动”的界面是我登录的 IP 地址。

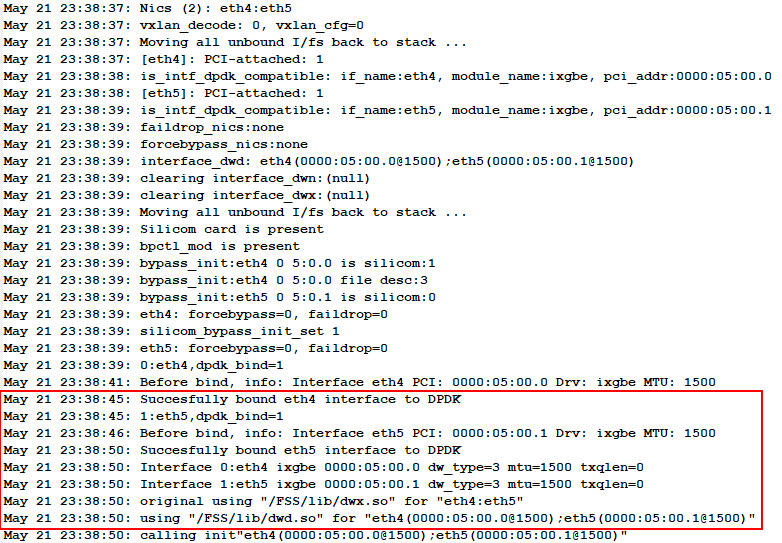

如上所述,我猜测流量很可能通过一个编号较高的接口。现在我只需要弄清楚为什么它们对根用户不可见。在搜索完日志之后,我发现了以下的线索。

它似乎是一个自定义驱动程序被加载来管理接口负责网络流量监控。因为基本的操作系统是CentOS,它一定是把它们安装在某种安全容器中,限制了对设备的访问,这就是为什么我看不到它。在深入研究驱动程序和与之相关的一些进程之后,我发现该软件使用libpcap和文件支持内存中的环形缓冲区来拦截要检查/修改的网络流量。这意味着要访问流经设备的所有流量,我们所要做的就是读取环形缓冲区中的文件并解析原始网络数据包。短时间运行这个脚本就证实了我们的理论。我们很快注意到 Microsoft 0365、Gmail 甚至股票交易平台等主要网站的常见身份验证流程。坦白地说,Fidelis传感器的泄露意味着攻击者可以不受限制地访问所有未加密的凭证、PII和退出被监视网络的敏感数据。

考虑到我们的发现所带来的影响,以及可能对这些设备造成的危害,完成了评估后,立即联系了客户和供应商,开始了披露过程。漏洞披露后,供应商在合理的时间框架内修复和修补了漏洞。鉴于这些漏洞的严重性,我们强烈建议任何拥有Fidelis Network & Deception设备的用户立即更新到最新版本。

本文翻译自:https://www.securifera.com/blog/2021/06/24/operation-eagle-eye/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh