【编者按】卡巴斯基近日发布了《2021年下半年工业控制系统威胁态势报告》,2021年全球遭受网络攻击的ICS设备比例略有增加,为39.6%,其中2021年下半年遭受网络攻击的比例仅为31.4%,是自2020年以来的最低数字。然而东亚地区的该数字为48.1%,远高于全球该数字比例。

自2020年上半年以来,卡巴斯基研究人员发现并阻止的针对ICS设备的间谍软件、恶意软件和网络钓鱼页面、和加密货币矿工的数量呈上升趋势。其中间谍软件增加了1.4倍,从5.6%升至8.1%,恶意脚本和网络钓鱼页面也增加了1.4倍,从6.5%升至9.3%,加密货币矿工(Windows可执行文件)增加了2.3倍,从0.9%升至2.1%。

卡巴斯基在2021年下半年在ICS设备上阻止了5,230个系列的20,137个恶意软件变体。这些数据来自使用了卡巴斯基产品的工业基础设施,包括SCADA服务器、数据存储服务器、数据网关、工程师及操作人员固定及移动工作站、HMI、用于工业网络管理的计算机、以及用于开发工业自动化软件的计算机。

一、ICS设备遭受网络攻击比例

2021年是人类在新冠疫情中生活和工作的第二年,工业组织员工、IT安全专业人员、和威胁行为者都习惯了新冠疫情带来的限制。比较2020年和2021年的数据发现,2021年看起来似乎更加稳定,尤其是在下半年。

2021年卡巴斯基阻止针对ICS设备的恶意攻击比例增加了1%,从38.6%增至39.6%。其中2021年下半年该数字首次出现了下降情况,降低了2.4%,降至31.4%

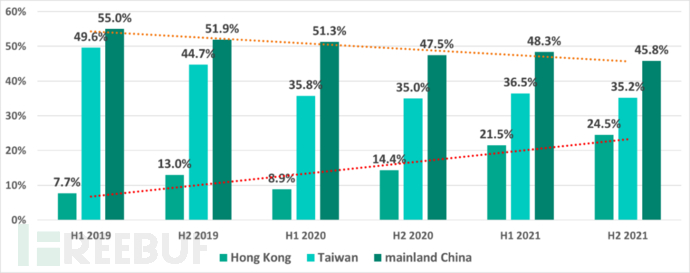

然而,该指标在不同国家/地区的差异很大。该数字在中国香港呈持续增长趋势,然而在中国大陆及中国台湾,该数字呈逐步下降趋势。

图1 中国大陆、中国香港、及中国台湾针对ICS设备的恶意攻击百分比

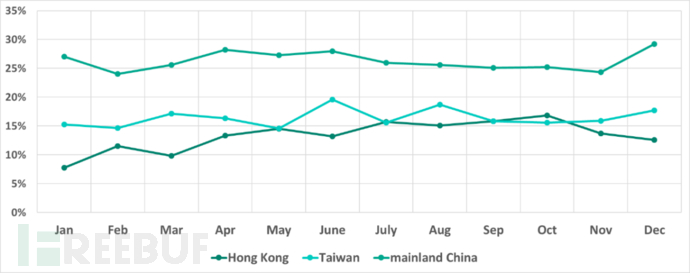

然而,2021年中国台湾和中国香港地区ICS设备遭受网络攻击的比例月度变化呈相反趋势。该指标在中国台湾及中国香港的走势呈相反态势,即该数字在台湾上升的话在香港就下降,反之亦然。

图2 2021年1月至2021年12月针对中国大陆、中国香港、及中国台湾ICS设备的攻击月度百分比

二、行业分布

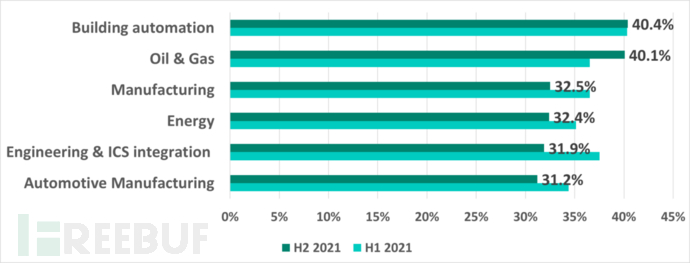

在2021年下半年,楼宇自动化遭受的恶意攻击比例最高,为40.4%,其次是石油和天然气(40.1%)、制造业(32.5%)、能源(32.4%)、工程(31.9%)、和汽车制造业(31.2%)。其中针对石油和天然气的恶意攻击比例上升了3.5%。

图3 各行业ICS设备恶意攻击百分比

三、主要威胁来源

互联网、可移动设备和电子邮件仍然是公司和组织的OT基础设施中计算机的主要威胁来源。应该注意的是,在某些情况下,无法可靠地识别被阻止威胁的来源。

表1 ICS设备威胁来源百分比

全球主要威胁来源 | 2021上半年 | 2021下半年 | 2021全年 |

互联网 | 18.3% | 16.5% | 22.2% |

移动设备 | 5.2% | 4.8% | 6.7% |

电子邮件客户端 | 3.5% | 3.7% | 4.2% |

网络文件夹 | 0.52% | 0.57% | 0.75% |

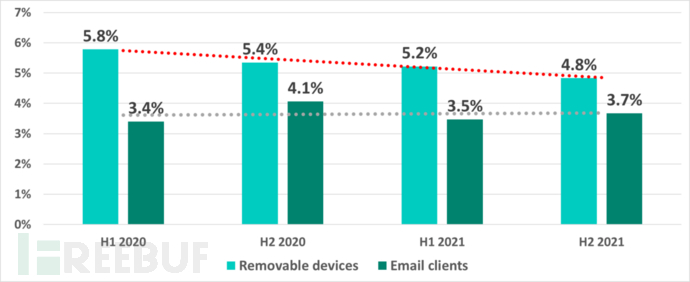

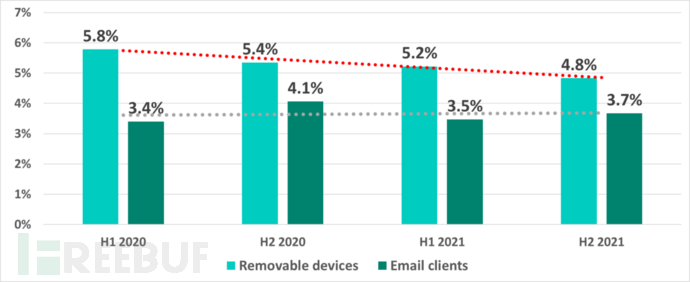

与往年一样,互联网仍然是威胁的主要来源,可移动设备排在第二位,电子邮件客户端排在第三位。然而研究人员发现,移动设备和电子邮件之间差异正在逐渐缩小,可移动设备的数量每半年都在下降。

图4 ICS设备威胁来源(可移动设备及电子邮件客户端)百分比

卡巴斯基认为,当可移动设备连接到ICS设备时,恶意攻击的百分比下降,这表明企业一直在不断努力提高其最低安全级别。连接到网络的未受保护系统,作为内部通过可移动设备(主要是蠕虫)感染恶意软件的来源,数量正在下降。

东亚地区利用可移动设备针对ICS设备进行恶意攻击呈下降趋势,该比例在2021年下半年为9.49%。非洲地区该数字高居榜首,为14.17%。该数字最高的国家为阿尔及利亚(19.7%),而日本和丹麦几乎没有。

在2021年下半年,澳洲和南欧利用电子邮件针对ICS设备进行恶意攻击的比例最高,分别为6.55%和6.0%。其中该数字在南欧向来很高,一直都在6%左右,然而该数字在过去两年在澳大利亚和新西兰差不多翻了三翻,从2.3%激增至6.55%。因此建议安全专业人员特别注意保护员工免受网络钓鱼诈骗。

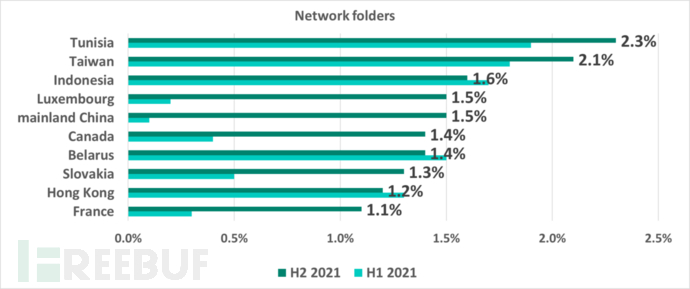

共享网络文件夹是次要威胁来源之一。2021年下半年,只有0.57%的ICS设备遭受的网络攻击来自网络共享文件夹,然而这一比例正在缓慢增长,有些国家/地区超过了1%。其中中国台湾该数字为2.1%,中国大陆该数字为1.5%(比2021年上半年的0.1%高了15倍),中国香港该数字为1.2%。

图5 2021年下半年ICS设备遭受来自共享网络文件夹恶意攻击的百分比

四、恶意软件类别

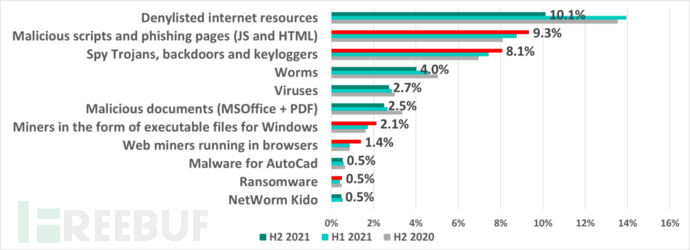

卡巴斯基在2021年下半年在ICS设备上阻止了5,230个系列的20,137个恶意软件变体。分析结果显示,在ICS设备上恶意软件的类别包括互联网资源黑名单(10.1%)、阻止恶意脚本和钓鱼页面(9.3%)、间谍软件(8.1%)、蠕虫(4.0%)、病毒(2.7%)、矿工(2.1%)等。这些比例数字不要相加,因为在一台设备上可能存在两种或以上类型的威胁。

图6 不同类型的恶意软件百分比

1、互联网资源黑名单

根据受攻击的ICS设备百分比,卡巴斯基发现,领导者继续被列入互联网资源的黑名单,其中很大一部分用于分发恶意脚本和网络钓鱼页面(HTML)。2021下半年最显着的变化是该威胁类别的份额下降了3.9%。

在很大程度上,被阻止的黑名单Web资源数字较低是因为主动阻止内置在浏览器扩展中的恶意脚本,以及从众多合法网站(包括不可信或不安全的广告模块)中删除恶意脚本加载程序造成的。

2、恶意脚本和网络钓鱼页面

恶意脚本和网络钓鱼页面(JS和HTML)通过互联网和网络钓鱼电子邮件分发,包括办公文档和/或档案。利用恶意脚本和网络钓鱼页面针对ICS设备的比例逐年稳步上升,比2020年初增加了1.4倍。

攻击者使用恶意脚本来实现非常不同的目标,包括数据收集、跟踪和重定向用户浏览器到恶意Web资源、将各种恶意软件(如间谍软件或加密货币矿工)加载到用户系统或浏览器等。

3、矿工

随着威胁行为者越来越多地使用脚本,他们也越来越多地使用加密货币矿工。与2020年上半年相比,2021下半年矿工利用可执行Windows文件的比例增加了一倍以上,从0.9%增至2.1%,网络矿工的比例也在增长。

4、间谍软件

间谍软件(特洛伊间谍软件、后门和键盘记录器)的数量位居第三。这些威胁旨在为攻击者提供对受感染系统的隐藏远程访问和/或窃取数据,包括身份验证凭据。自2020年上半年至2021年下半年以来,ICS设备遭受了间谍软件攻击比例增长了1.4倍,从5.6%增至8.1%。

2021年,卡巴斯基ICS CERT研究人员发现了许多使用间谍软件对ICS设备进行的攻击。在全球所有间谍软件样本中,约有20%用于范围有限的攻击,恶意软件寿命较短。这些活动中使用的间谍软件样本非常传统,即来自威胁行为者在大规模攻击中经常使用的武器库。在许多情况下,恶意软件通过伪装成受害者组织之间正常通信的网络钓鱼电子邮件从一个组织发送到另一个组织。

卡巴斯基最近发布了一份报告,分析了攻击的TTP及大部分恶意生态系统,包括MaaS平台、测试和调试基础设施、用户论坛和在线市场等,威胁行为者在这些市场上购买和出售身份验证凭证,以隐藏远程访问各类工业组织的设备。

5、病毒和蠕虫

和往年一样,病毒和蠕虫分别排在第四和第五位,此类恶意软件攻击ICS设备的百分比正在缓慢但稳步下降。2020年上半年至2021年下半年以来,病毒的比例从3.2%缓慢下降至2.7%,蠕虫的比例从5.1%稳步下降至4.0%。

病毒和蠕虫在ICS网络中持续存在,通过网络共享、可移动设备、受感染文件(包括备份)和对Radmin2等过时软件的网络攻击进行传播。研究人员发现,Virut和Sality等旧病毒以及Kido/Conficker等旧蠕虫并没有真正活跃,因为它们的命令和控制服务器很久以前就被关闭了。但是,它们不仅仍然通过打开网络端口和更改设置来削弱受感染系统的防御,而且还可能导致软件崩溃和拒绝服务情况。

与此同时,新版本的蠕虫确实出现在ICS网络中,威胁行为者使用新蠕虫在网络上分发间谍软件、勒索软件和矿工。这些蠕虫通常通过利用网络服务(例如SMB或RDP)中的漏洞进行传播,供应商已针对这些漏洞发布了修复程序,但在工业网络上仍未打补丁,或者身份验证凭据在之前被窃取,甚至是旧密码暴力破解。

6、勒索软件

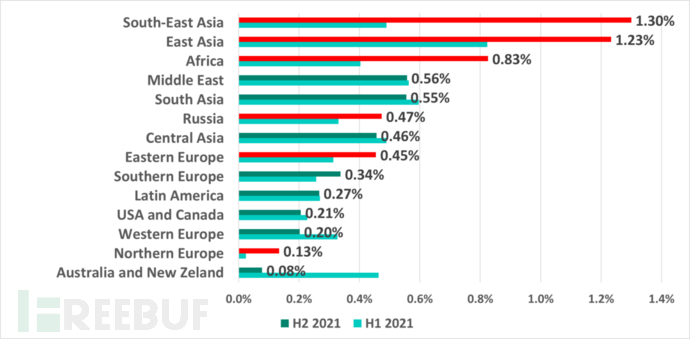

在2021年下半年,0.5%的ICS设备遭受了勒索软件攻击。全球有一半地区的攻击比例增加,东南亚及东亚的增幅最大,其中东亚地区该比例高达1.23%,远高于全球平均水平。

图7 2021年下半年遭受勒索软件攻击的ICS设备比例

五、地理分布

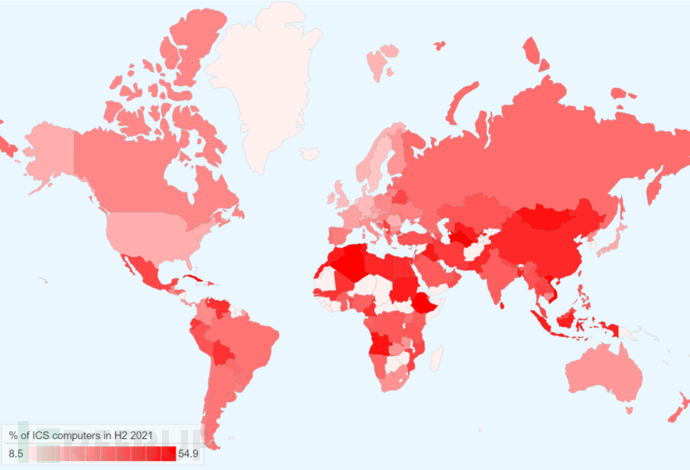

2021年下半年,遭受恶意攻击的ICS设备比例最高的地区是东南亚,高达47.6%。此外东亚地区的该数字也挺高,为40.5%,排名第三。中国大陆遭受恶意攻击的比例为45.8%,排名全球第八。

图8 2021年下半年各国家/地区恶意攻击百分比

在ICS设备中,来自互联网的威胁比例最高的地区为东南亚,其中东亚地区的该数字为16.0%。来自移动设备的威胁最高的地区为非洲,东亚排名第二,为9.49%。中国大陆的该比例为12.1%,排名第十一。来自电子邮件客户端的威胁最高的地区为澳洲,从4.55%增加到6.55%,东亚地区该数字为2.56%。

参考资源:

【1】https://ics-cert.kaspersky.com/publications/reports/2022/03/03/threat-landscape-for-industrial-automation-systems-statistics-for-h2-2021/

如有侵权请联系:admin#unsafe.sh