1.样本鉴定黑白

2.样本行为粗略判断

3.相关信息收集

鉴黑白

特征码检测

检测已知病毒:通常杀毒软件将分析过的病毒中的特征部分提取成相应特征码(文件特征、字符特征、指令特征等)

启发检测

检测未知病毒:检测病毒运行过程中的API调用行为链。

相关信息收集

- 编译时间:可以判断样本的出现的时间

- 文件类型:哪类文件,命令行或者界面或者其他

- 是否有网络行为

- 是否有关联文件

- 壳情况

初步型为判断

特征API

不同种类的病毒样本根据其特性总会调用一些特定的API函数

根据常用逆向工具来实现上述原理的检测

鉴黑白

- 文件特征检测

- VirusTotal检测,可以看到是否已经有厂商对其惊醒了黑白判断(SHA-1搜索即可)

- 文件SHA-1/MD5 Google扫描,看是已有相关检测报告

- 字符特征检测

- strings/pestdio工具打印字符串。根据一些特征字符串Google搜索,如ip地址、敏感词句、API符号等

- 加壳/混淆判断

- PEID/DIE工具查看文件是否加壳

- strings判断。如果字符串数量稀少、存在LoadLibray少量API符号,可以对其留意

- 链接检测

- 运行时链接检测。恶意样本通常采用LoadLibray来运行是链接

信息收集

收集样本相关信息,如果要详细分析,会用到

- PEStudio查看文件头的时间戳

- PEStudio查看文件头的文件类型

- DIE/PEID查壳情况或者string表和api的一些特征

样本初步行为判断

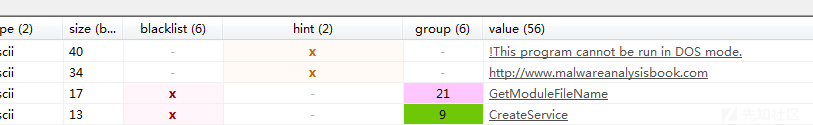

pestdio查看导入表的API调用和一些字符串信息,来进行判断

样本:Lab01-02.exe

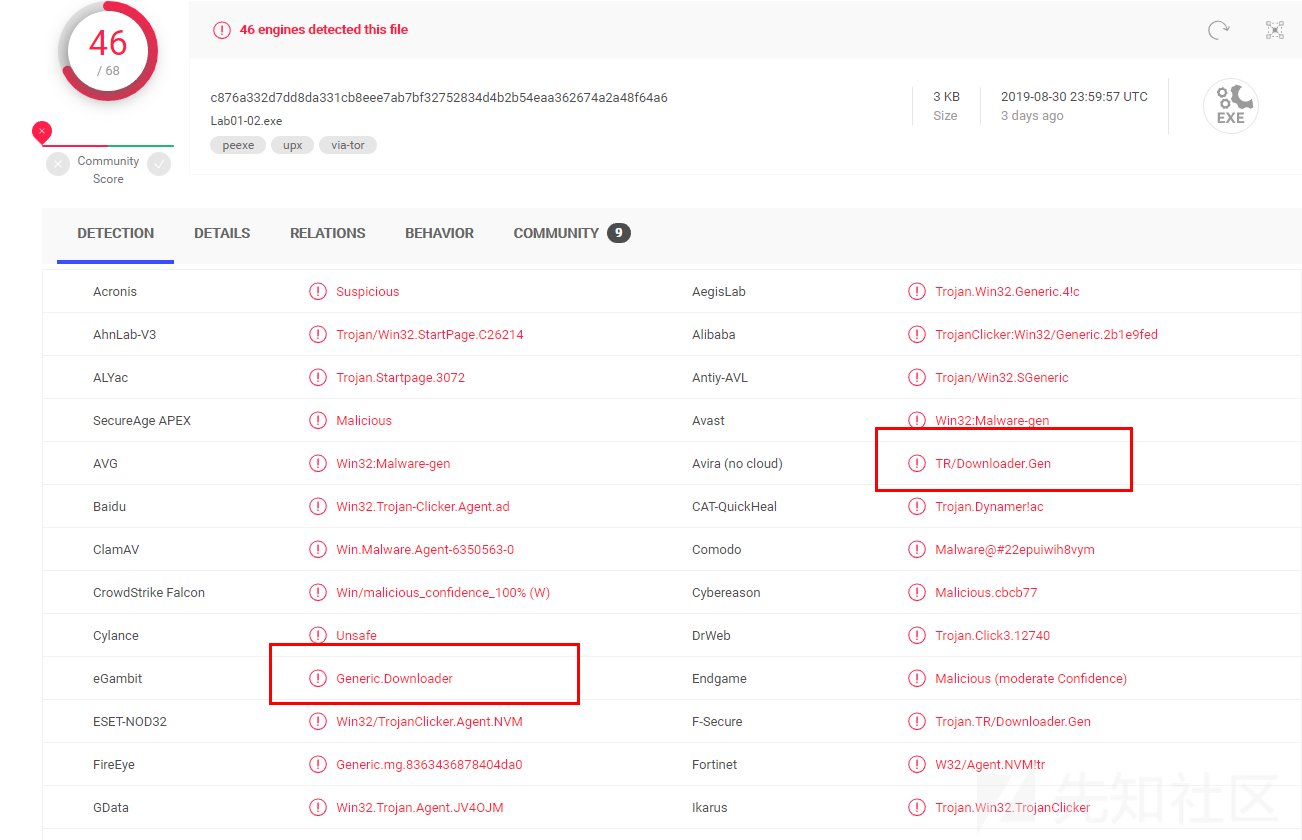

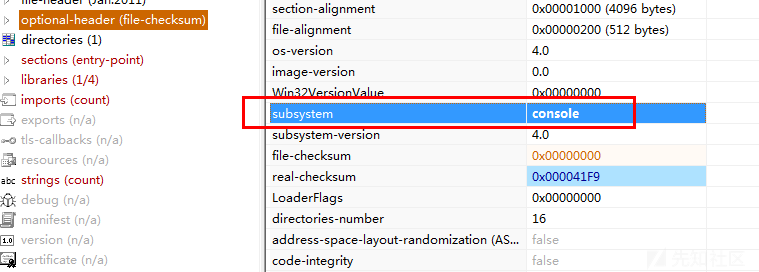

鉴黑白

46/68的检出率,确定为病毒。

并且根据检测结果有可能是下载者

信息收集

- 时间戳

老样本了

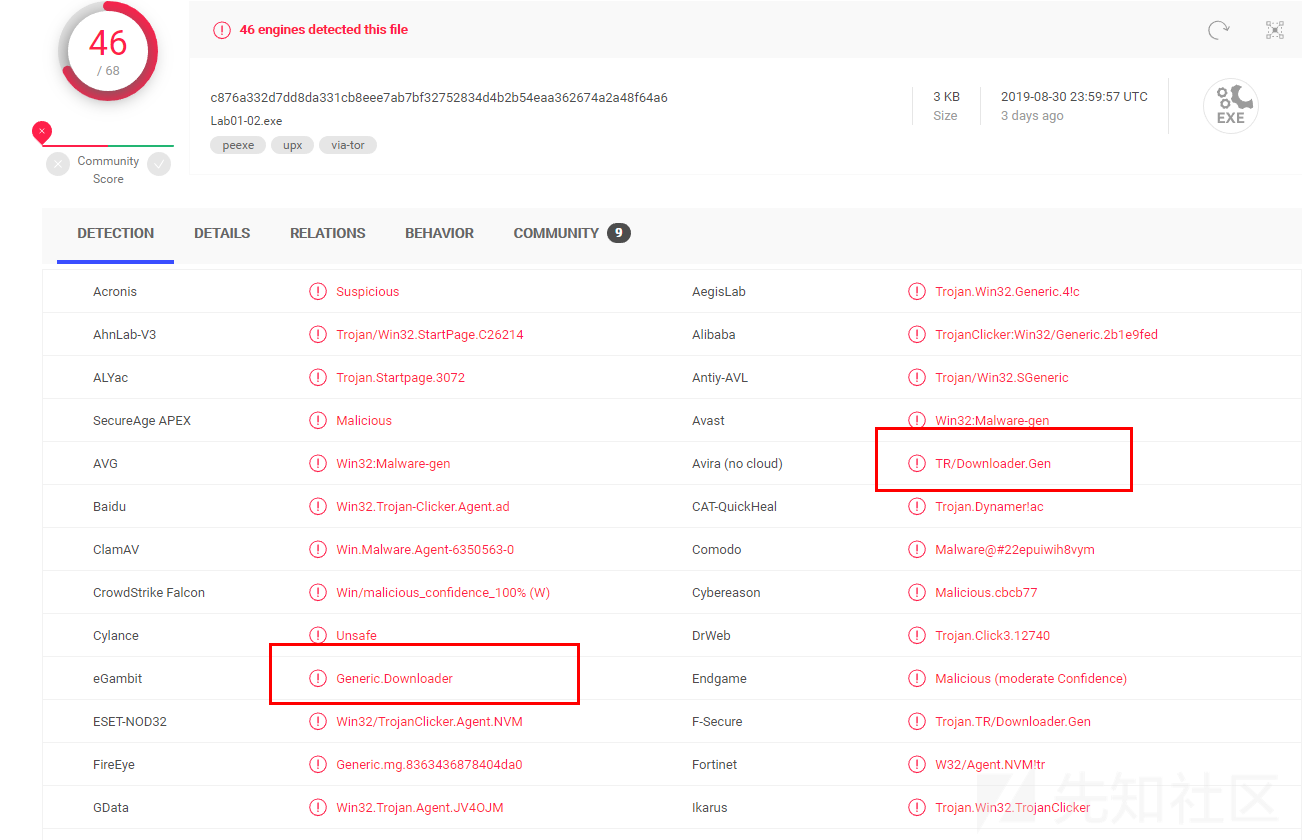

Thu Jan 20 00:10:41 2011- 文件类型

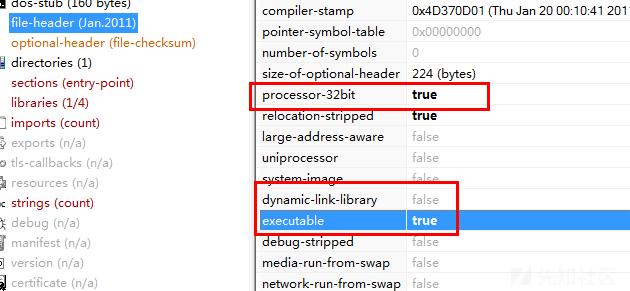

32位命令行型可执行文件

- 壳信息

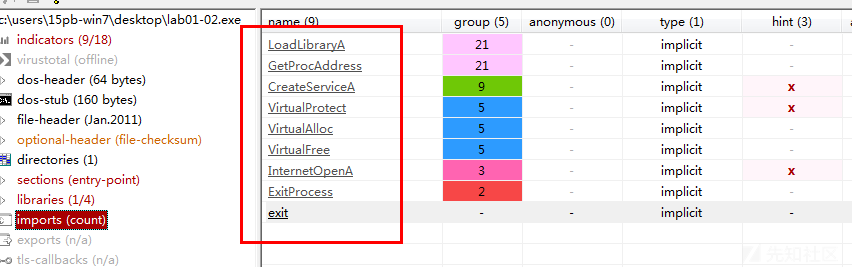

导入函数很少,有LoadLibray函数,而主机感染类函数和网络感染函数,应该是加壳了

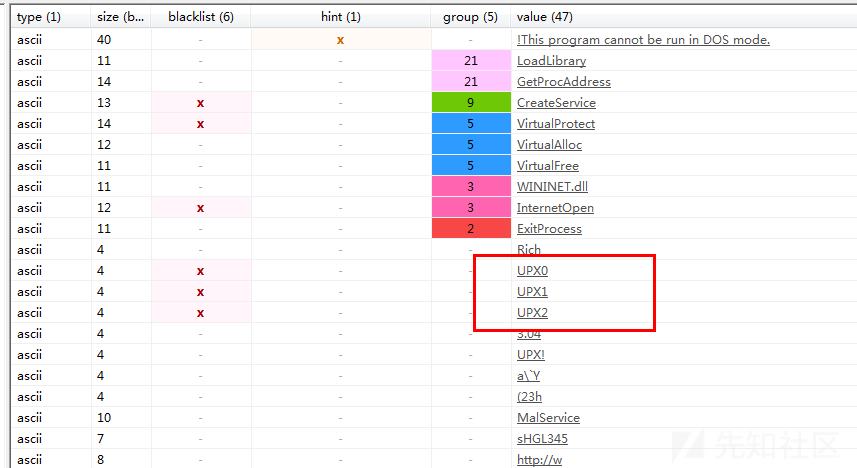

字符串中出现经典壳UPX的字样,并且一般这个壳都会有自己独特的段,确认进行了UPX加壳

既然是UPX,那么就可以直接用网上的脱壳器直接脱壳得到原始EXE文件,然后直接进入行为的初步判断

样本初步行为判断

- 主机行为

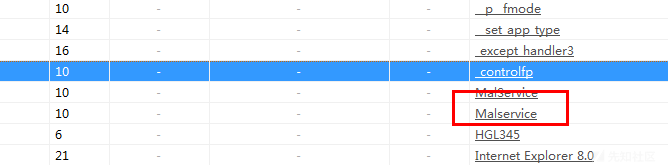

有创建服务的API,字符串种有铭感字段MalService,可能是服务名称,可能主要做一些长期驻留的目的

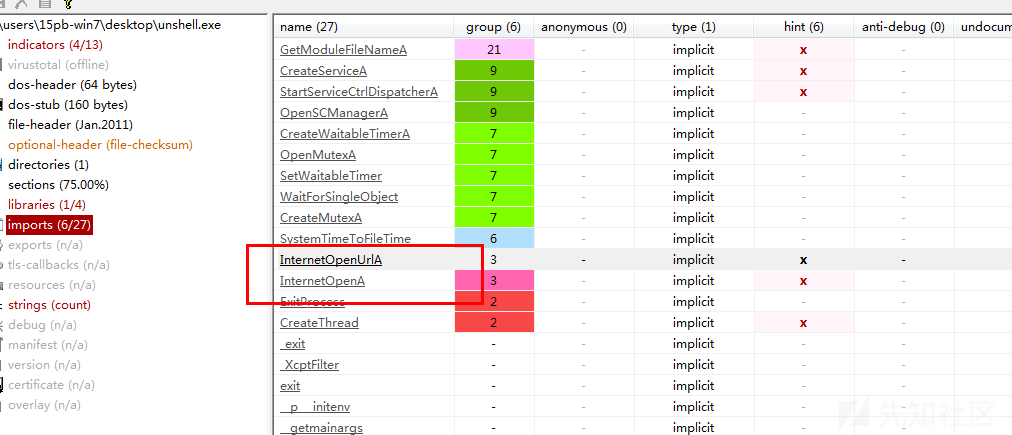

- 网络行为

选中区域很明显的网络访问请求,接着下面字符串信息可以知道可能对http://www.malwareanalysisbook.com链接有访问请求

分析流程做了调整,鉴定黑板完成后,如果是黑样本,做简单分析的话,先做信息收集,然后根据信息对样本有个大致概念,后简单分析前的准备,接着开始简单分析。

这个样本主要进行了加壳隐藏,可能会有创建服务来进行长期的网络访问活动或其他的,具体可能会对http://www.malwareanalysisbook.com进行访问,具体情况需要后面分析

文章来源: http://xz.aliyun.com/t/6242

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh