PwnKit pkexec本地权限提升漏洞。

Polkit(PolicyKit)是类Unix操作系统中控制系统范围内权限的组件,为非特权进程提供一种与特权进程进行通信的方式。pkexec 是每个主要的Linux发行版中默认安装的Polkit中的一个SUID-ROOT程序。

CVE-2021-4034漏洞概述

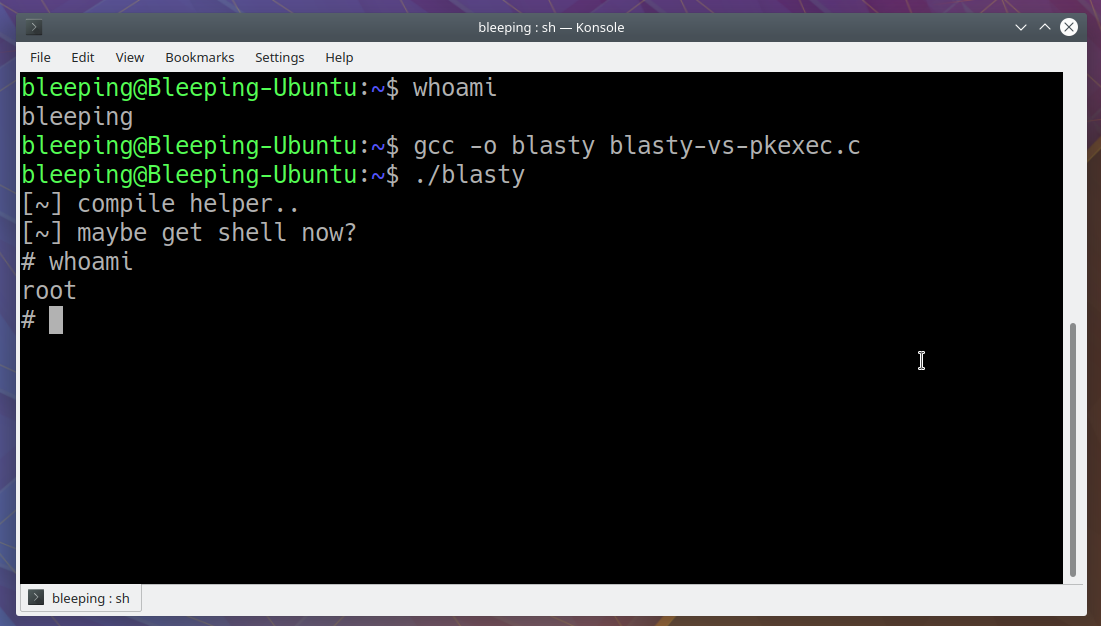

Qualys安全研究人员在pkexec中发现一个本地权限提升漏洞——CVE-2021-4034。攻击者利用该漏洞可以在默认配置下,使非特权用户在有漏洞的主机上获取完全root权限。

Qualys安全研究人员独立验证了该漏洞,并开发了漏洞利用可以在Ubuntu、Debian、Fedora和CentOS等Linux操作系统的末班安装环境下获取完全root 权限。漏洞PoC利用视频如下所示:https://player.vimeo.com/video/669715589

其他Linux 发行版也受到该漏洞的影响,但研究人员未进行测试。

此外,Qualys称利用PwnKit漏洞并不会留下痕迹。

漏洞影响

该漏洞已经存在12年了,影响2009年发布的第一个pkexec版本,即影响所有的Polkit版本。所有包含Polkit组件version 0.113版本及之后版本的Linux发行版都受到该漏洞的影响,包括RHEL 8、Fedora 21、Ubuntu 20.04和其他Debian非稳定版。

修复建议

研究人员建议用户(管理员)优先应用Polkit开发人员发布的补丁,参见https://gitlab.freedesktop.org/polkit/polkit/-/commit/a2bf5c9c83b6ae46cbd5c779d3055bff81ded683

Ubuntu也推送了PolicyKit的安全更新来修复v 14.04和16.04版本、以及最新的18.04、20.04和21.04版本中的安全漏洞。用户只需要运行标准的系统更新,然后重启电脑即可生效。Red Hat也发布了企业版产品中polkit的安全更新。

操作系统的临时修复措施包括使用以下命令来修改pkexec的读写权限:

chmod 0755 /usr/bin/pkexec

本文翻译自:https://www.bleepingcomputer.com/news/security/linux-system-service-bug-gives-root-on-all-major-distros-exploit-released/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh