IT/OT 网络和 ICS 终端概述

IT/OT网络属于IT和OT网络的融合,IT的业务流程与OT的物理流程的连接。 IT/OT 网络支持 IT 网络的数据交换和操作监控。

另一方面,ICS 终端用于工业过程的设计、开发、监控和控制。它们具有执行重要功能的特定软件。这些软件应用程序包括:

工业自动化套件,例如 Siemens 的 Totally Integrated Automation、Kepware 的 KEPServerEX 和 Rockwell Automation 的 FactoryTalk。

工程工作站 (EWS)用于工业过程或工作流程的编程,包括:

三菱电机的 MELSEC GX Works 或 Phoenix Contact 的 Nanonavigator 等控制系统;

HMI(人机界面),例如 MELSEC GT Works 或施耐德的 GP-PRO EX;

ABB Robotstudio等设备人编程软件;

Solidworks等设计软件;

霍尼韦尔的 Uniformance;

监控和数据采集 (SCADA),例如 Siemens 的 Simatic WinCC SCADA;

现场设备管理和配置,例如 PACTware 和霍尼韦尔的 EZconfig;

用于串口转 USB 连接的转换器,例如 Moxa 的 Uport;

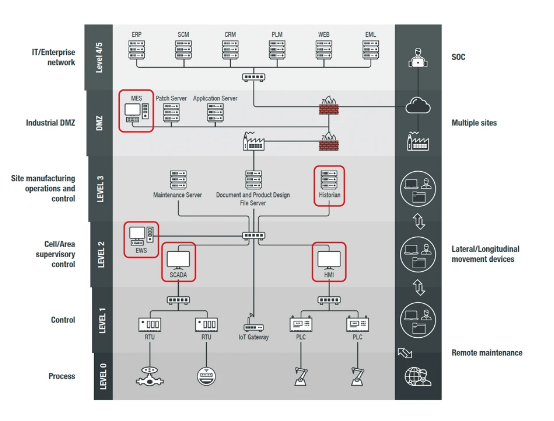

我们分析了来自 IT/OT 网络一部分的 ICS 终端的数据,不包括来自气隙系统或没有互联网连接的 ICS 终端。这些终端可以在不同的 IT/OT 网络级别中找到,但过程和控制级别除外。此外,我们确定的 ICS 终端正在运行 Windows 操作系统。

ICS 终端突出显示,如 Purdue 模型架构所示

我们过滤掉了明显的测试设备、渗透测试人员使用的终端和来自大学的终端,以确保我们的数据来自真实的 ICS,并且恶意软件检测数据不会被渗透测试人员、研究人员和学生设备修改。

此外,我们使用各种指标(如文件名、文件路径和向趋势科技云安全智能防护网络报告的进程)来确定 ICS 终端。我们按照我们的数据收集披露政策处理相关数据,在整个过程中保持客户匿名。

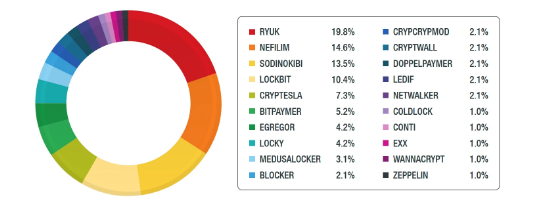

在广泛评估收集的数据后,我们发现了各种恶意软件威胁,这些威胁继续对 ICS 终端构成网络安全风险,包括古老的遗留恶意软件和勒索软件。

我们发现影响 ICSS 的勒索软件活动显着增加,这主要是由于去年 9 月至 12 月期间 Nefilim、Ryuk、LockBit 和 Sodinokibi 攻击增加所致。综合起来,这些勒索软件占了ICS 攻击的 50% 以上。

此外,我们发现美国发生的影响 ICS 的组织相关事件最多。

影响工业控制系统的挖矿软件

除了勒索软件,挖矿软件还极大地影响了我们分析的 ICS 终端。这些恶意软件旨在滥用计算机资源来挖掘加密货币。

MALXMR,WORM_COINMINER 和 TOOLMXR 影响力最大。

受 MALXR 影响最大的国家是印度。但是,请注意,这并不意味着该国是 MALXR的具体目标。它只是表明印度感染最多,因为许多运行 ICS 软件的计算机容易受到利用 SMBv1 漏洞的 EternalBlue 的攻击。

除了勒索软件,硬币矿工还极大地影响了我们分析的 ICS 终端。 这些恶意软件旨在滥用计算机资源来挖掘加密货币。

Conficker

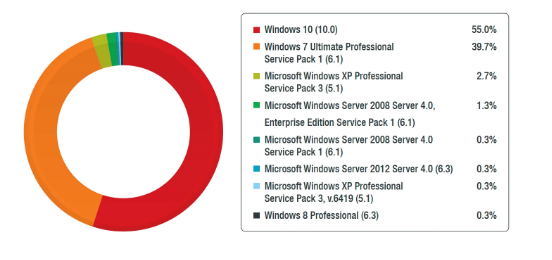

带有 Conficker 检测的 ICS 终端的操作系统分布

与我们在《工业4.0时代的安全:应对智能制造环境的威胁》(Security in the Era of Industry 4.0: Dealing With Threats to Smart Manufacturing Environments)一文中发现的情况类似,我们仍然将Conficker或Downad视为对ICS终端的持续威胁。

我们发现 Window 10 和 7 操作系统受到的影响最大。但是,使用 MS08-067(用于传播Confickers 的最常见传播技术之一)并未影响它们。这意味着这些感染是使用可移动驱动程序或对 ADMIN$ 共享的字典攻击传播的。

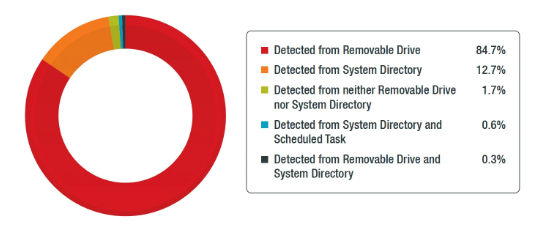

基于文件路径的Conficker 检测位置

至少 85% 的Conficker 检测是从可移动驱动器中检测到的。此外,至少 12% 的检测仅在 Windows 系统目录中发现。

旧版恶意软件的威胁

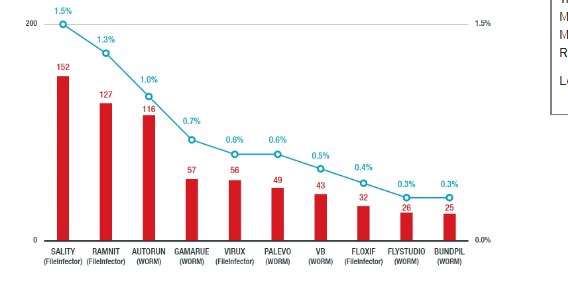

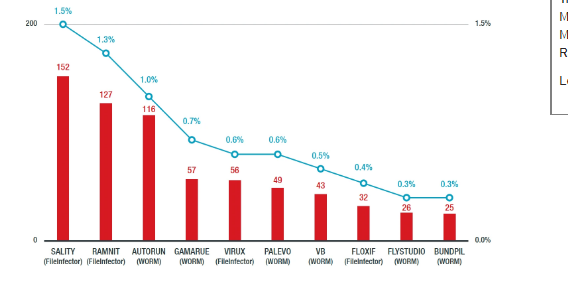

我们还检测到主要通过网络共享或可移动 USB 驱动器传播的旧蠕虫恶意软件。 SALITY 影响了 1.5% 的 ICS,而 RAMNIT 和 AUTORUN 分别感染了 1.3% 和 1% 的 ICS。其中一些蠕虫在 2013 年和 2014 年很猖獗,但后来由于安全政策导致自动运行系统瘫痪,这些蠕虫被阻止了。

然而,通过u盘传输的文件允许它们继续传播。此外,创建系统备份或离线备份终端而不执行安全扫描,将允许这些蠕虫的持续传播。

根据检测,在印度、中国、美国的工业控制系统被攻击的次数最多,其中大部分是一些过去的恶意软件。对于像无文件挖矿恶意程序CoinMiner、Equated 恶意软件和 WannaCry这些新型恶意软件,印度的检测次数最多。另一方面,日本的 Emotet 感染率最多,而德国的 ICS 的广告软件事件最多。

如上所述,可以发现:

1.勒索软件仍然是一个主要问题,对全球范围内ICS有着巨大威胁;

2.coinminer主要通过未修补的操作系统来影响ICS,Coinminer 在各种平台上运行,包括:

Windows,Mac,Linux,Android,攻击现象包括:高CPU和GPU使用率,设备过热,崩溃或频繁重新启动,响应速度慢,不寻常的网络活动(例如,连接挖矿相关的网站或 IP 地址);

3.Conficker继续在运行新操作系统的ICS终端上传播;

4.旧的恶意软件仍然影响IT/OT网络;

5.在不同国家的ICS终端检测到的恶意软件不同。

根据检测数据,我们可以得出结论,新型恶意软件正迅速影响着集成系统。这意味着无论是像无文件恶意软件和黑客工具这样的现代技术,还是像可移动驱动器自动运行这样的古老方法,都可以成功感染ICS的终端。

本文翻译自:https://www.trendmicro.com/en_us/research/22/a/cybersecurity-industrial-control-systems-ics-part-1.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh