编者按

数字化转型发展背景下,IT/CT/OT新技术浪潮加速,系统连接性复杂性激增,复合风险因素增多,网络攻击成本降低,网络安全形势空前复杂,工业网络已成为网络空间攻防对抗的主战场。对关键信息基础设施网络攻击的严重后果,对现实世界来说可能是灾难性或前所未有的。当前迫切需要一种成本效益高和可复制的方法来提高网络防御团队的安全意识,增加OT网络防御团队的专业知识和技能,检验网络防御技术、产品、方案的可行性和效能,等等。试验床或工业网络靶场正是完成这一使命的战略选择,即建立具有模拟工业流程的具有成本效益、可配置和可扩展的,仿真工业控制系统的网络靶场平台。安帝科技在工业网络泛在化、数字化、智能化的背景下,持续探索工业网络安全跨域、复杂、融合、动态、协同的本质特征,倾力打造虚实结合的工业网络靶场平台,以期满足当前工业网络安全能力建设中利益相关方(运营方、监管方、防御方)科研、教学、培训、演练、对抗、比赛、测试、评估、演示等全方位需求。安帝科技工业网络安全研究院结合近年来的实践探索和前瞻技术跟踪研究,推出《工业网络靶场漫谈》系列,期待与业界同行探讨工业网络靶场能力建设之道,共同推进工业网络安全技术、能力、生态、产业高质量发展。

目前各国都已经把工业网络靶场视为网络安全能力建设的重要发展方向。工业网络靶场的技术、应用、需求呈规模化发展态势,整个行业发展加速,从国家、区域、行业各个层级的网络靶场建设需求应运而生。目前工业网络安全行业对靶场功能定位、发展方向逐步趋向一致,那就是由于工业场景的设备差异性、环境苛刻性、业务运营复杂性、使用周期较长等特点,对真实场景直接进行安全测试的成本代价太高,基本不太现实,因此工业网络靶场的刚性需求表现得更为强劲。同时工业网络靶场由于需要同时对工业设备、工业系统、工业场景等关键要素进行虚拟、模拟、仿真甚至虚实结合,这对靶场供应商的综合能力都提出了很高的要求。欧美发达国家在工业网络靶场的认识、研究、定位、建设方面,仍然保持着足够的先发优势,相当的成果也值得我们学习借鉴。本文将将把视角移向国外,简要梳理介绍国外工业网络靶场的发展状况。

01

国外工业网络靶场建设概述

近年来,多名国外研究人员对国外的靶场进行了调查研究,Chouliaras等人[1]对网络靶场的厂商进行了调研,发现使用实物仿真实现的靶场数量最少,使用虚拟模拟的数量最多,虚实结合的靶场位于两者之间。对参与靶场的用户进行了调查,主要为红队和蓝队。Ukwandu等人[2]对网络靶场的场景目的做了调研,发现用于科研教育的网络靶场占比31%,用于军事国防和企业商务的靶场各占24%,用于政府机构的靶场占16%,其他的一些应用如开源、服务提供商加起来占到5%。本文则主要采用Conti等人的调查结果。

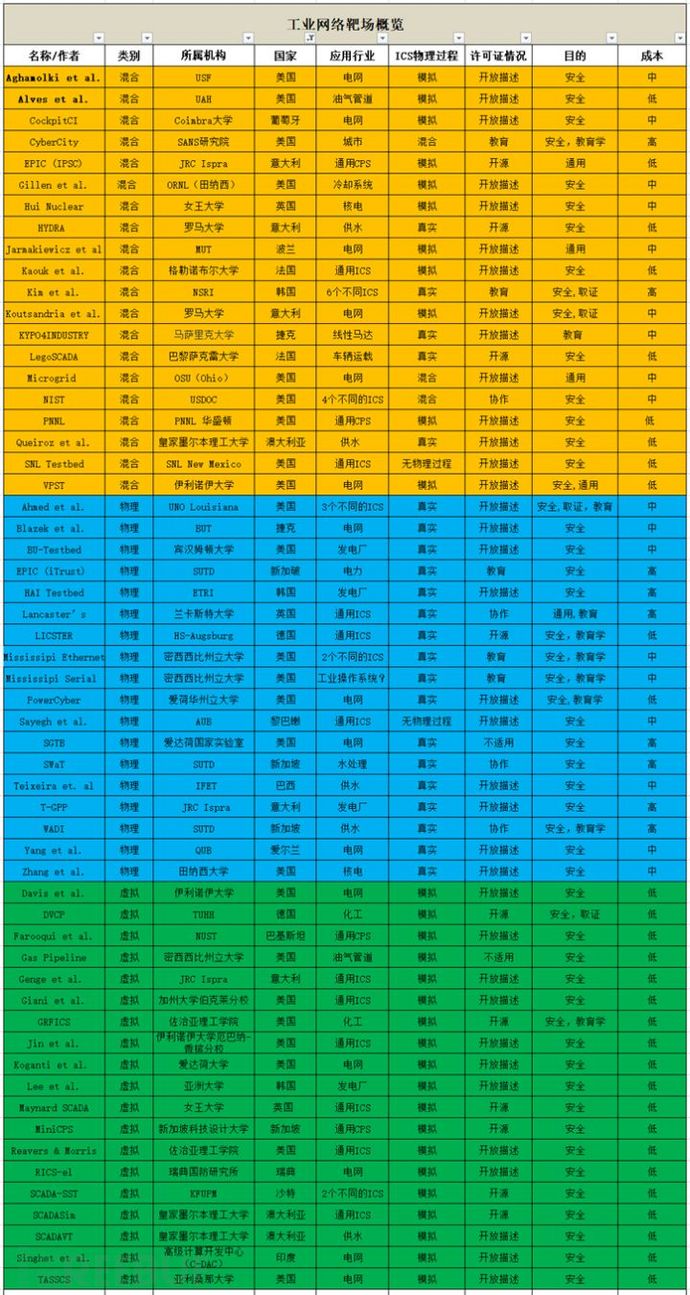

据Conti等人[3]对国外57个工业网络靶场(见图1)的调查显示,这些靶场多分布在欧美地区,其中美国占比最高,有24个靶场,意大利、英国、法国、德国分别有5、3、2、2个靶场,亚太地区新加坡靶场数量较多,有4个。靶场所属机构以大学为主,其次是国家实验室和研究院,知名的有美国田纳西大学、密西西比州立大学、皇家墨尔本理工大学、爱达荷国家实验室等等。

工业网络靶场按照其类别可以划分为物理、虚拟以及混合三种,数量呈现三足鼎立之势。这57个靶场中,物理靶场有18个,虚拟靶场有19个,混合靶场有20个。

这57个靶场在多个工业领域均有涉及,包括电网、油气管道、通用CPS、通用ICS、核电、供水、发电厂、化工、车辆运载、线性马达等等。其中通用靶场占比较高,电网更是热门研究行业。

工业网络靶场中物理过程实现方式与靶场类别密切相关。在这57个靶场中,物理靶场全部使用真实物理过程(没有物理过程的靶场除外)。虚拟靶场则全部使用模拟物理过程。但混合靶场却并非全部使用混合物理过程,恰恰相反,混合靶场使用混合物理过程的较少,20个混合靶场仅有3个使用混合物理过程,1个靶场没有物理过程,11个使用模拟物理过程,5个使用真实物理过程。

这57个靶场机构大多是采取开放的姿态,其中将代码开源的靶场有10个,开放描述的靶场有36个,会对该靶场进行详细的解析,帮助读者开发类似的靶场。

谈及设计靶场的目的,毫无疑问,安全需求身居首位,57个靶场中有56个的设计目的都包括安全,余下的那个设计目标仅包括教育。除此之外,设计目的还包括取证,但是与教育相同,这样的靶场数量较少。

最后是成本问题,虚拟靶场成本最低,都在500美元以下,显而易见,物理靶场成本相对最高,超10000美元的靶场不在少数,有7个,超过三分之一,仅有2个成本在500美元以下,其余靶场成本均在500-10000美元之间。混合靶场成本则处于二者之间,有2个成本超10000美元,9个低于500美元,9个处于500-10000美元之间。

图1 57个工业网络靶场概览

02

国外工业网络靶场的分类及主要特点

基于其部门、构建方法或涉及的过程的不同,工业网络靶场也有不同的分类。根据其所涉及的功能元素,可以将它们分类为物理的、虚拟的和混合的靶场。

物理靶场使用真实的硬件和软件来配置网络和物理层。当研究人员需要一个解决方案来收集真实的测量变化和延迟时,物理靶场是一个合适的选择。但另一方面,物理靶场在建设和维护方面都很昂贵。它们通常有很长的建设时间,而且它们可能不提供危险物理过程的安全执行(例如,核部门)。

相反,虚拟靶场利用软件模拟和仿真,用单个或多个程序来再现整个网络和所有不同的组件。虚拟靶场代表了一种低成本的解决方案,但由于虚拟化的环境,它不容易模拟高保真的物理过程。尽管缺乏精确性,但危险和有风险的过程(如核部门)可以通过这种方式在实验室中进行模拟。Matlab、Modelica、Ptolemy和PowerWorld是用于过程模拟阶段的软件。其他工具被用来模拟控制中心通信网络(如DETER、Emulab、CORE、ns3)和系统中使用的其他设备,如PLC(如STEP7、RSEmulate、ModbusRsim、Soft-PLC)。尽管不能生成具有完美保真度的数据,但这些方法易于更新和升级,这使它们具有良好的灵活性和扩展性。

另一个被广泛使用的方案就是开发由物理设备和软件模拟组成的靶场。这种方法代表了物理和虚拟解决方案之间的良好权衡,被称为混合靶场。混合靶场和物理靶场地主要区别在于部分组件使用专门的软件进行模拟。这种解决方案会不可避免地降低系统的保真度,但与此同时,也控制成本和开发时间。然而,虚拟和混合靶场之间的区别并不是很好定义。有时,虚拟靶场可以通过支持物理设备被修改为混合靶场。例如,VTET虚拟靶场可以使用物理PLC来代替模拟的PLC进行部署。本文认为混合靶场由至少一个真实的工业设备(如PLC、IED、执行器、传感器)组成。

总的来说,物理靶场靶场造价较高,更多用于电力行业,目前物理靶场的数量正在逐渐降低,慢慢地被虚拟和混合靶场取代。虚拟靶场以及混合靶场正有兴起之势,这不但取决于其相对更低的成本,这两种解决方案更具灵活性也是重要的原因。相较于完全使用虚拟环境的虚拟靶场,结合了真实物理设备以及模拟软件的混合靶场也叠加了二者的长处,是未来靶场发展的方向。

03

典型工业网络靶场实例

下面将用具体介绍典型的物理、虚拟、混合工业网络靶场实例。

3.1 物理靶场

3.1.1 新加坡EPIC靶场

电力与智能控制(EPIC)是由新加坡科技设计大学(SUTD)设计的一个72kVA电力靶场(见图2),采用真实的物理过程,成本超10000美元,可模拟小规模智能电网中的真实电力系统,出于教育目的可供出租[4]。

靶场由四个阶段组成,即:发电、输电、微电网和智能家居。每个阶段由PLC控制,PLC使用开关连接到主PLC,然后连接到SCADA网关。物理过程被委托给两个电动发电机、光伏电池板和电池。通过TCP/IP堆栈运行的变电站和自动化系统使用IEC61850标准协议进行通信。靶场设计者还介绍了虚假数据注入攻击、恶意软件攻击、电源中断攻击和物理损坏攻击,以及可能的缓解技术。该靶场在新加坡科技设计大学同样用于为该机构内的另外两个靶场供电,从而进行级联ICS相关的研究。

图2 新加坡科技设计大学设计的电力与智能控制(EPIC)靶场

3.1.2 美国田纳西大学ICS靶场

美国田纳西大学对模拟双回路核电系统的物理过程ICS靶场(见图3)进行了安全研究[5]。该靶场采用真实的物理过程,出于安全目的而设计,开放了靶场描述,成本低于10000美元。

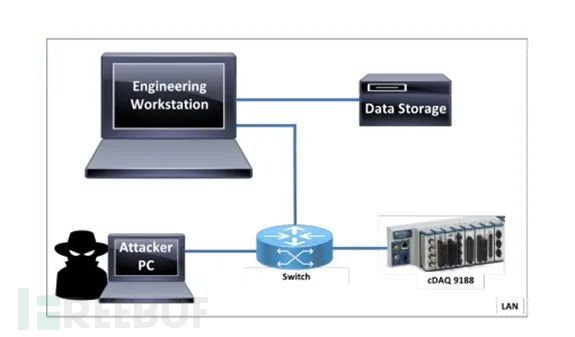

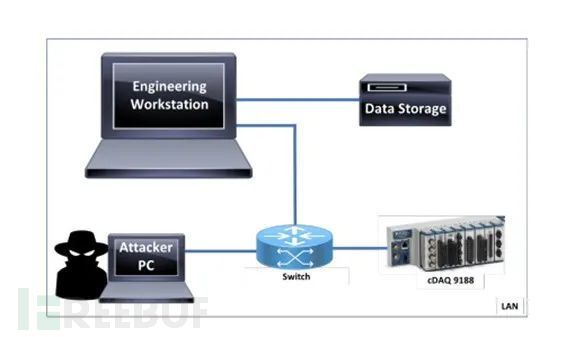

靶场主回路包括一个代表反应堆堆芯的9kW加热器,由SCADA主站通过一个开环控制器控制。它还包含一个变速冷却剂泵、上下延迟罐和其他仪器,如流量计和温度探测器。二次回路由阀门、一个磁力流量计和两个温度检测器组成。SCADA系统包括一个作为SCADA主站的工程工作站和一个用于读取数据和控制信号输出模块的National Instruments机箱作为SCADA从站。

该系统由数据存储和一台装有Kali Linux的攻击机完成。LabVIEW被安装在工程工作站上,用于记录传感器数据和向执行器发送控制命令。靶场设计者提出了一些对靶场的攻击(例如,MitM,DoS)。此外,他们还实现了一些基于随机森林(RF)、k-近邻(KNN)和自动关联核回归(AAKR)的入侵检测机制。

图3 美国田纳西大学ICS靶场的SCADA系统和其他网络组件

3.2虚拟靶场

3.2.1 美国Gas Pipeline靶场

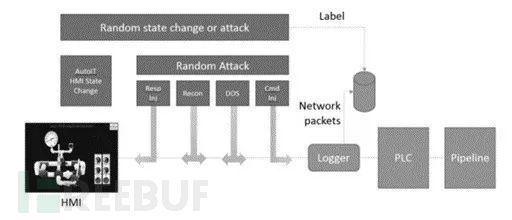

美国密西西比州立大学提出了一个模拟油气管道系统(称为Gas Pipeline模拟靶场,见图4),它是对其先前构建的物理靶场的模拟,适用于油气管道安全研究,但并未对外开放,成本低于500美元[6]。

靶场由在不同虚拟机中运行的四个组件组成:虚拟物理进程、基于Python的PLC仿真、网络仿真和HMI。各种组件在虚拟网络上通过Modbus/TCP 进行通信,并且可以连接到真实设备。虚拟系统允许对泵、阀门、管道、流体和流体流动进行建模。这些模型基于之前的物理靶场,允许比较来自两个靶场的测量值。虚拟靶场模仿物理设备的行为,但在压力变化频率上有一些差异。此外,启动过程相似但不相同。作者向虚拟靶场提出了命令注入攻击,但结果行为并未与物理靶场进行比较。

图4 美国密西西比州立大学Gas Pipeline模拟靶场结构

3.2.2 美国GRFICS靶场

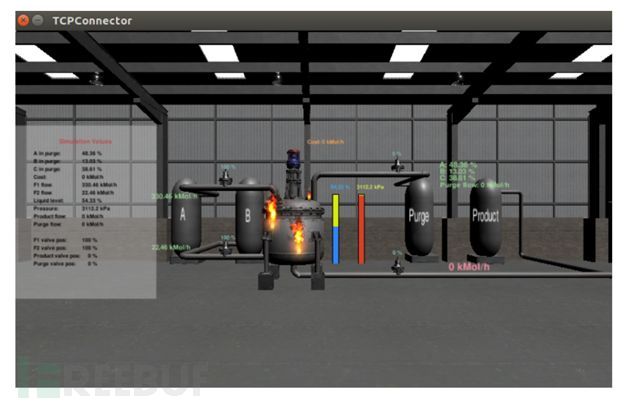

GRFICS是一个由美国佐治亚理工学院基于Tennessee Eastman流程而设计的图形化虚拟靶场(见图5),适用于化工行业,出于教育目而设计,已将代码开源,成本低于500美元,但只允许使用预定义的功能[7]。

该靶场对ICS设备进行模拟,OpenPLC被用于PLC,HMI虚拟机使用AdvancedHMI软件模拟HMI。该靶场允许运行许多预先定义的攻击,如MitM、命令注入、虚假数据注入、PLC的重新编程(即Stuxnet)、加载恶意二进制有效载荷(即TRITON)和常见的IT攻击(即密码破解、缓冲区溢出)。一旦攻击被启动,该接口允许监控靶场攻击的后果,记录进程信息,以及通过清除浪费了多少成本。靶场允许安装Snort检测器并使用新规则对其进行自定义。靶场上的通信基于Modbus协议。

图5 美国佐治亚理工学院GRFICS靶场渲染实例

3.3 混合靶场

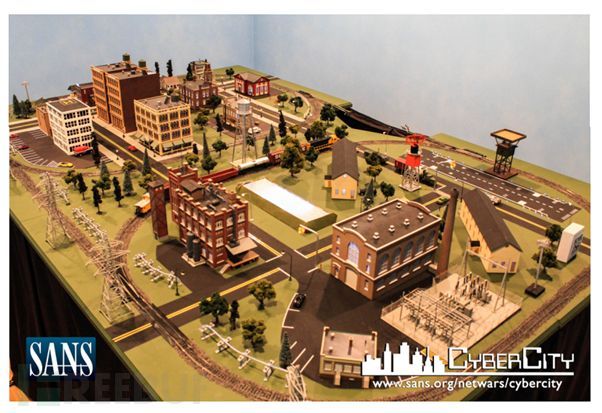

3.3.1 美国CyberCity靶场

网络城市(CyberCity)混合靶场(见图6)是一个由美国SANS研究所开发的整个城市的物理表示,使用混合物理过程,用于测试ICS领域的安全措施[8]。它包括一个模拟银行,一个医院,一个发电厂,一个火车站,一个水设施和许多其他可用的基础设施。此外,靶场还生成了15000个拥有电子邮件账户、工作口令和银行存款的“人”,以创造一个完整的环境。因此,该靶场的成本较高,超过10000美元,并未向公众开放。目前,该靶场主要用于ICS网络安全教学,作为SANS研究所课程的一部分,并由联邦机构进行安全研究。

靶场建立了一个城镇的桌面比例模型,以直观地显示网络攻击对电动火车、水塔和交通信号灯的影响。BorgesHink等人[9]通过研究从CyberCity生成的数据集,恢复了关于靶场组件的一些细节。他们发现了各种各样的组件,从使用VMWare模拟的网络服务器到物理西门子PLC、思科路由器和NetDuino+控制器。ICS组件使用的协议主要是Modbus/TCP、EtherNet/IP和NetBIOS。

图6 美国SANS研究所网络城市(CyberCity)混合靶场

3.3.2 意大利EPIC靶场

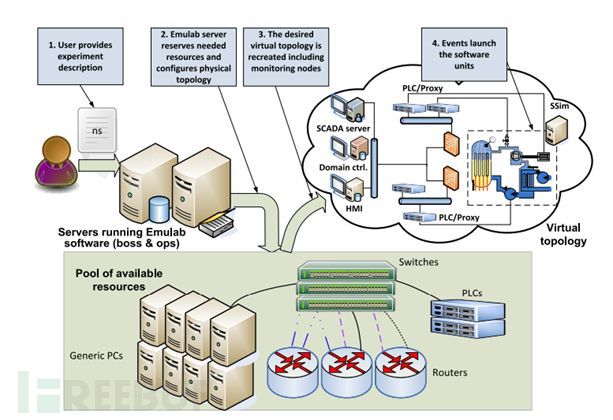

互联网应急实验平台(EPIC)是一个创新的混合靶场(见图7),用于模拟基于Emulab的通用CPS。它由意大利Ispra的公民保护和安全研究所的联合研究中心开发,已将代码开源,成本在500美元以下[10]。

该靶场结构包括两个控制服务器,一个用作实验节点的物理资源池(如个人电脑、路由器),以及一套用于互联节点的交换机。每个配置步骤都使用一个网络界面,用户可以创建一个定制的网络。EPIC的设置阶段需要使用形式语言(即网络模拟器(NS)语言的扩展)对所需的拓扑结构进行详细描述。然后通过使用Emulab来实例化实验,Emulab可以自动配置网络交换机,通过使用多个VLAN连接节点来重新创建所需的虚拟拓扑结构。最后,实验专用软件可以通过设置脚本中定义的事件或通过登录每个台站手动启动。

靶场物理过程使用Simulink Coder进行模拟,并由软件模拟单元管理。对于通信,EPIC提供工具来生成不同网络类型的模拟延迟,并整合现实的背景流量数据集。它还支持工业协议,如通过代理单元翻译仿真单元和其他SCADA设备之间的调用的Modbus。此外,在对EPIC和其他流行的测试平台之间的保真度、可重复性和测量精度进行理论比较之后,这些特性在EPIC上进行了深入的测试阶段分析。

图7 意大利EPIC靶场架构和实验步骤。

04

小结

如今,网络形势日益复杂,关键基础设施面临着巨大的风险和挑战,而建设工业网络靶场,成为当前全面对抗工业网络安全风险挑战的有效手段之一。目前各国都已经把网络靶场视为网络安全能力建设的重要发展方向。工业网络靶场在网络安全人才教育培训、系统设备测试与检验、安全新技术评估与验证、防御体系制定与推演以及系统效能分析与评估方面发挥着愈来愈重要的作用。综合来看,工业网络靶场将在关基行业网络安全能力的“预防”能力建设上占据不可或缺的战略地位。

就国外的工业网络靶场来看,未来工业网络靶场的发展不仅表现在技术层面和应用层面的变化,还会体现在需求层面的变化,未来会有越来越多的适用于多个工业领域的靶场出现,诸如卫星互联网靶场、军工制造靶场、海事船舶仿真靶场等等,满足卫星互联、军事航天、航海等多层次的网络安全能力发展需求。工业网络靶场正呈现出方兴未艾之势。

参考文献:

[1] ChouliarasN , Kittes G , Kantzavelou I , et al. Cyber Ranges andTestBeds for Education, Training,and Research[J]. Applied Sciences, 2021,11(4):1809.

[2] UkwanduE , Farah M , Hindy H , et al. A Review of Cyber-Ranges andTest-Beds: Current andFuture Trends[J]. Sensors, 2020, 20(24):7148.

[3] Conti M, Donadel D, Turrin F. A Surveyon Industrial Control System Testbeds and Datasets for Security Research[J].arXiv preprint arXiv:2102.05631, 2021.

[4] Adepu S, Kandasamy N K, Mathur A. Epic:An electric power testbed for research and training in cyber physical systemssecurity[M]//Computer Security. Springer, Cham, 2018: 37-52.

[5] Zhang F, Kodituwakku H A D E, Hines JW, et al. Multilayer data-driven cyber-attack detection system for industrialcontrol systems based on network, system, and process data[J]. IEEETransactions on Industrial Informatics, 2019, 15(7): 4362-4369.

[6] Morris T H, Thornton Z, Turnipseed I.Industrial control system simulation and data logging for intrusion detectionsystem research[J]. 7th annual southeastern cyber security summit, 2015: 3-4.

[7] Formby D, Rad M, Beyah R. Lowering thebarriers to industrial control system security with {GRFICS}[C]//2018 {USENIX}Workshop on Advances in Security Education ({ASE} 18). 2018.

[8] Hink R C B, Goseva-Popstojanova K.Characterization of cyberattacks aimed at integrated industrial control andenterprise systems: a case study[C]//2016 IEEE 17th International Symposium onHigh Assurance Systems Engineering (HASE). IEEE, 2016: 149-156.

[9]Hink R C B, Goseva-Popstojanova K. Characterization of cyberattacks aimed at integrated industrial control and enterprise systems: a case study[C]//2016 IEEE 17th International Symposium on High Assurance Systems Engineering (HASE). IEEE, 2016: 149-156.

[10] Siaterlis C, Genge B, Hohenadel M. EPIC: A testbed for scientifically rigorous cyber-physical security experimentation[J]. IEEE Transactions on Emerging Topics in Computing, 2013, 1(2): 319-330.

如有侵权请联系:admin#unsafe.sh