从 2022 年 1 月 14 日开始,关于乌克兰政府网站被攻击的报道就开始出现。由于这些攻击,许多政府网站被攻击或无法访问。为此,乌克兰政府猜测这很可能是俄罗斯策划的这些攻击。

紧接着一个名为 WhisperGate 的新恶意软件家族被曝光,WhisperGate最初于 2022 年 1 月 13 日被发现。该恶意软件家族通过禁用Windows Defender 威胁防护,对乌克兰的多个组织发起攻击。微软目前已公开将这种自定义恶意软件家族的使用归因于他们称为 DEV-0586 的攻击组织。

尽管最近两次攻击都针对乌克兰组织,但迄今为止,这两种威胁都是在不同的情况下实施的。

这些攻击最终导致对以下两种威胁:

1.CVE-2021-32648 ,OctoberCMS 内容管理系统 (CMS) 平台中的一个漏洞,被认为是攻击乌克兰政府网站的幕后黑手。

2.WhisperGate 恶意软件家族,归因于 DEV-0586 组织。

Palo Alto Networks 客户可以使用 Xpanse 或下一代防火墙的威胁防护来识别 OctoberCMS 的易受攻击或面向互联网的实例。针对 WhisperGate 恶意软件家族的保护已包含在 Cortex XDR 以及下一代防火墙的 WildFire 和 Advanced URL Filtering 产品中。有一个 Cortex XSOAR 包可用于帮助检测和缓解这两种威胁。

CVE-2021-32648 漏洞

CVE-2021-32648 漏洞位于版本 1.0.472 之前的 OctoberCMS 平台中,导致攻击者通过特别设计的帐户密码重置请求获得对任何帐户的访问权限。据信,此漏洞允许攻击者访问乌克兰政府利用的基础网站。

发现漏洞后,Palo Alto Networks 威胁研究人员迅速开始对修复此漏洞的补丁进行逆向工程,并能够在很短的时间内生成有效的概念证明 (PoC)。当天晚些时候,一个公共 PoC 被公布,从而使我们能够更好地了解这个漏洞以及它是如何被利用的。使用我们的 PoC,我们创建了以下演示视频,展示了攻击者如何利用 CVE-2021-32648 漏洞、登录受感染的 OctoberCMS 帐户并攻击服务器托管的网页:

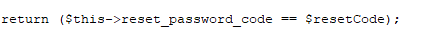

为了确定如何利用此漏洞,我们分析了开发人员添加到 OctoberCMS 版本 1.0.472 以缓解 CVE-2021-32648 漏洞的补丁。我们发现易受攻击的代码存在于 OctoberCMS 的October Rain库中的 Auth/Models/User.php 文件中。暴露此漏洞的代码位于名为 checkResetPasswordCode 的函数中,特别是 User.php 中的第 281 行。以下代码行尝试通过将 HTTP 请求中提交的重置代码与 OctoberCMS 在合法重置过程中生成的重置代码进行比较来验证入站密码重置请求:

这行代码通过将在 HTTP 请求中提交的重置代码与 OctoberCMS 在合法重置过程中生成的重置代码进行比较来尝试验证入站密码重置请求,从而利用 CVE-2021-32648。

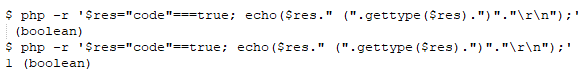

为了利用此漏洞,攻击者只需在定制的 HTTP 请求中提供一个布尔真值作为重置代码即可重置帐户密码。通过提供 布尔 true,布尔 true 和重置代码字符串之间的比较会导致 布尔 true,即使这两个变量具有不同的类型。这有效地验证了攻击者的入站密码重置请求,从而允许攻击者随后更改密码。

为了修复1.0.472 版本中的漏洞,OctoberCMS 开发人员在比较用户通过 HTTP POST 请求提供的重置代码的值时,将上面的代码行更改为使用 === 而不是 ==。 === 和 == 之间的区别涉及 === 比较变量的值和值的类型,而不仅仅是值,就像使用 == 时发生的那样。为了演示差异,以下两个命令运行 PHP 代码以显示使用 == 将字符串代码与布尔 true 进行比较会产生布尔 true,而使用 === 进行相同的比较会产生布尔 false:

通过对 CVE-2021-32648 漏洞的分析,Palo Alto Networks创建或增强了各种产品的保护措施。

WhisperGate 恶意软件家族

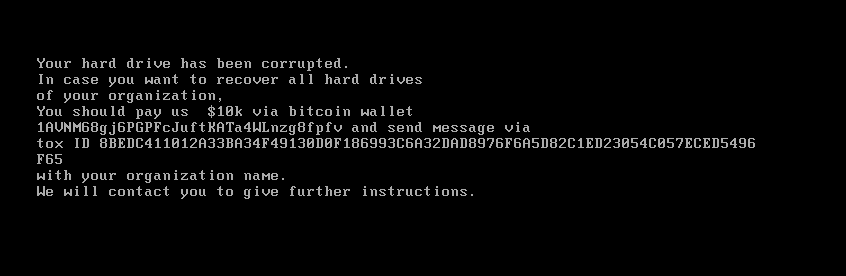

微软于 2022 年 1 月 13 日首次发现 WhisperGate 恶意软件家族是计算机网络攻击 (CNA) 恶意软件,旨在删除 Microsoft Windows Defender 并攻击目标上的文件。它包含两个样本:一个显示为勒索软件,而另一个是用于传递内存中 Microsoft 中间语言 (MSIL) 有效负载的信标植入程序。内存代码使用离地二进制文件 (Living Off The Land binary,LOLBIN) 来逃避检测并执行反分析技术,因为当某些监控工具存在时它会自动隐藏不执行攻击。在撰写本文时,有两个已知样本被标识为 WhisperGate:Stage1.exe 和 Stage2.exe。 Stage1.exe 声称是勒索软件,因为它用 512 字节覆盖目标的主引导记录,并在重新启动时显示以下勒索说明:

第 1 阶段产生的赎金记录

Stage2.exe 是一个信标植入程序,它执行 HTTPS 连接以下载托管在 Discord 的内容传输网络(CDN)上的 JPG 文件。 Discord 的 CDN 是一种用户创建的服务,允许用户托管附件并且没有恶意。托管的文件从以下URL获取:

hxxps://cdn.discordapp[.]com/attachments/928503440139771947/930108637681184768/Tbopbh.jpg

文件 Tbopbh.jpg 是在内存中加载并启动攻击性功能的恶意负载。以下活动模式与此有效负载相关联:

1.将文件 InstallUtil.exe 复制到主机的 %TEMP% 目录下,例如C:\Users\[USERNAME]\AppData\Local\ TEMP。此文件是合法的 Microsoft Windows 二进制文件。

2. PowerShell的两个实例通过一个已编码的命令生成,以休眠10秒,例如C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -enc UwB0AGEAcgB0AC0AUwBsAGUAZQBwACAALQBzACAAMQAwAA==。

3. 在 C:\Users\[USERNAME]\AppData\Local\Temp 中创建一个 Visual Basic 脚本 (VBS),命名为:Nmddfrqqrbyjeygggda.vbs。

4. 进程wscript.exe用于执行步骤3中的VBS脚本。VBS脚本调用PowerShell将Windows Defender的排除路径设置为C:\,例如C:\Windows\ system32 \WindowsPowerShell\v1.0\ PowerShell .exe" set - mppreference -ExclusionPath 'C:\'。

5. AdvancedRun.exe 创建并写入 C:\Users\[USERNAME]\AppData\Local\Temp 目录。

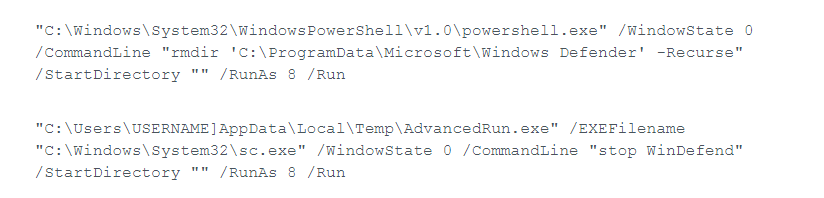

6. AdvancedRun.exe 用于执行 PowerShell.exe 删除和Windows Defender禁止的命令。将以下命令参数发送给AdvancedRun:

7. 用于删除 Windows Defender 的 PowerShell 进程,例如C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe rmdir 'C:\ProgramData\Microsoft\Windows Defender' -Recurse

8. 文件InstallUtil.exe运行在C:\Users\[USERNAME]\AppData\Local\Temp目录下。内存中的有效负载(topbh .jpg)在InstallUtil.exe进程的上下文中运行。

9.多个cmd.exe实例调用Ping.exe删除文件InstallUtil.exe,例如: cmd.exe /min /C ping 111.111.111[.]111 -n 5 -w 10 > Nul & Del /f /q %TEMP%\InstallUtil.exe。

10. 文件 AdvancedRun.exe 被 stage2.exe 二进制文件从 C:\Users\[USERNAME]\AppData\Local\Temp 目录中删除。

11. 到主机的 ICMP 流量:111.111.111[.]111;

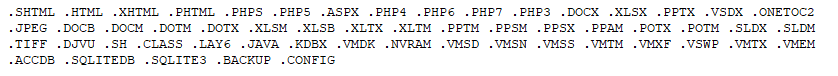

12. 所有文件和目录,包括已安装的 USB 驱动器上的文件和目录,软盘驱动器 (A:) 除外。以下文件扩展名将被一个字节值0xCC覆盖。

目标文件扩展名

13. 大于 1 兆字节的目标文件在被覆盖时被截断为 1 兆字节。

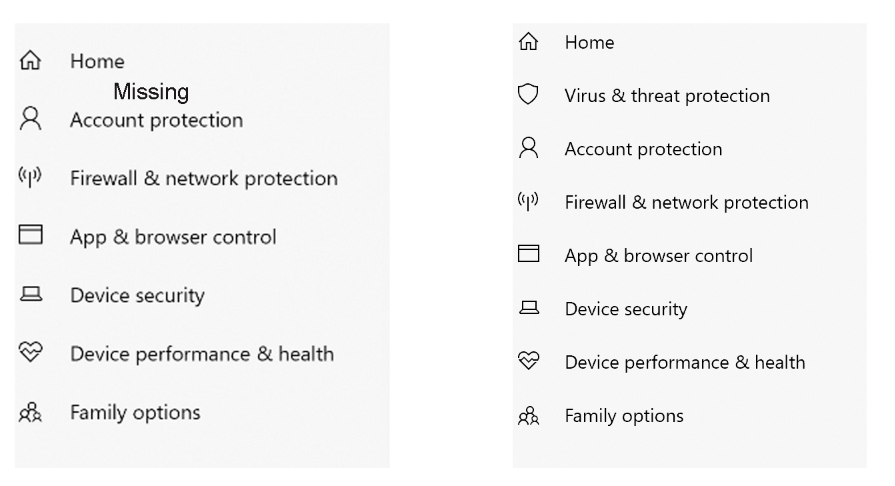

14.经过以上这些操作, Windows 安全中心不能再提供病毒和威胁防护。

病毒和威胁防护已被绕过

缓解措施

鼓励运行在Build 472和v1.1.5之前的OctoberCMS的组织更新到最新版本。此外,攻击者为了利用此漏洞,Web 服务器必须运行低于 7.4 的 PHP。

Palo Alto Networks的客户通过以下方式获得针对OctoberCMS漏洞的保护:

1.发布威胁 ID 92199 以识别此漏洞

2.Xpanse有一个策略,客户可以使用它来检测 OctoberCMS 面向互联网的实例;

Palo Alto Networks 客户通过以下方式获得针对 WhisperGate 恶意软件家族的保护:

1.WildFire 适当地将 WhisperGate 样本识别为恶意样本;

2.所有观察到的恶意 Discord URL 都被标记为恶意;

3.Cortex XDR 使用基于机器学习的本地分析、行为威胁保护模块和勒索软件保护模块来阻止此恶意软件家族的执行。

Cortex XSOAR“WhisperGate & CVE-2021-32648”包可以帮助自动检测和缓解这两种威胁,更多关于XSOAR marketplace的信息请点此。

本文翻译自:https://unit42.paloaltonetworks.com/ukraine-cyber-conflict-cve-2021-32648-whispergate/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh