信令系统#7(SS7:Signaling System #7)是由 ITU-T 定义的一组电信协议,主要用于为电话公司提供局间信令。SS7 中采用的是公共信道信令技术(CCS:common-channel signaling),也就是带外(out-of-band)信令技术,即为信令服务提供独立的分组交换网络。北美以外 SS7 通常被称为 C7。SS7是20世纪70年代后期由国际电信联盟标准化部门(International Telecommunication Union Telecommunication Standardization Sector,ITU-T)开发的一个公共信道信令标准。该部门的前身是国际电报电话咨询委员会(Consultative Committee for International Telegraph and Telephone,CCITT)。SS7 起源于SS6,SS6开发于20世纪60年代后期,是第一代公共信道信令。SS7 最早是为电话来电控制应用而设计的。自从它们被开发以来,SS7 应用已经有了巨大的扩展。当前SS7 的功能包含了数据库查询、事物处理、网络操作和综合业务数据网络(Integrated Services Digital Network,ISDN)等。

SIGTRAN是Signaling Transport的缩写。SIGTRAN协议是IETF的信令传送工作组建立的一套在IP网络上传送PSTN信令的传输控制协议。目的是实现SS7信令协议在IP网上的传输。它支持的标准原语接口不需要对现有的电路交换网(SCN)信令进行任何修改,从而保证已有的SCN信令应用可以不必修改而直接在IP网络中使用。信令传送协议利用标准的IP协议,并通过增加自身的功能来满足SCN信令传送的要求。SIGTRAN定义了一个比较完善的SIGTRAN协议堆栈,分为IP协议层、信令传输层、信令传输适配层和信令应用层。这使 PSTN 服务能够运行模拟电话系统和现代 IP 网络设备。 SIGTRAN 使用自己的流控制传输协议 (SCTP),而不是 TCP 或 UDP(传输控制协议或用户数据报协议)

由于 SIGTRAN 在 IP 上运行的灵活性,这导致了通过 SS7 网关访问 SS7 的商品化,桥接基于 TCP 的服务,如 VoIP、SMS 网关等,提供与 SS7 链接提供商的互连。

SS7 主要提供以下主要服务:

来电建立、路由和拆除;

来电显示;

短信;

手机漫游及追踪;

来电转移;

语音信箱和来电等待;

电话会议;

SS7 网络的主要安全防御是,它是一个封闭系统,不存在真正的消息完整性或安全性,因此通过 SS7 网络传输的消息很容易被拦截或伪造。终端用户,甚至是短信网关提供商都无法访问它。

然而,鉴于 SS7 功能丰富的工具,滥用的时机已经成熟,不仅是政府运营的情报机构,而且是部分或全部在网络领域运作的有组织犯罪集团的目标。

在网关受损或秘密访问SS7网络的情况下,可能存在许多严重的SS7滥用。

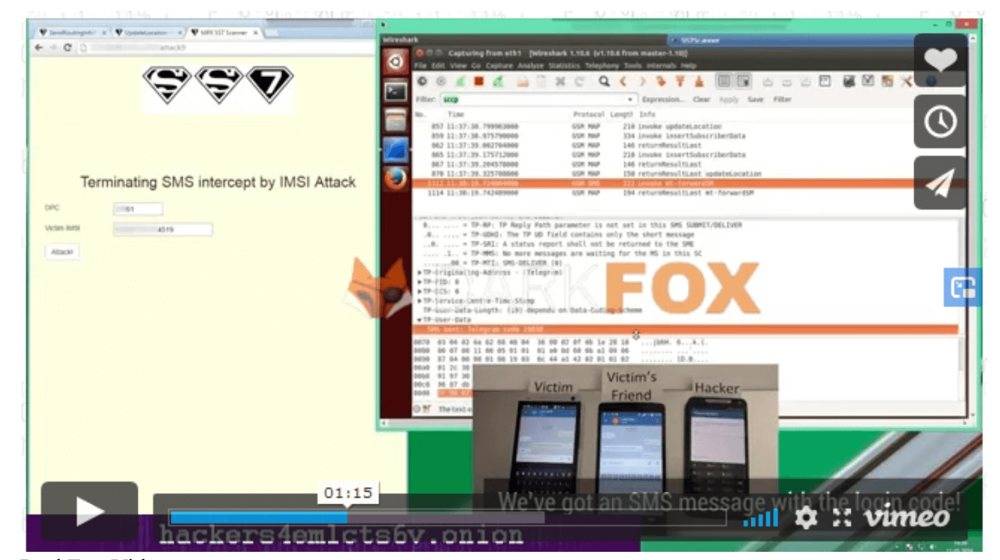

拦截短信双因素验证

SS7在短信传输中起着重要作用。攻击者可能能够在虚假的 MSC(移动交换中心)上注册受害者 MSISDN(移动号码),受害者运营商的 HLR(归属位置寄存器)作为 MSISDN、运营商和 SMS 服务中心的一种电话簿( SMSC) 将为受害者的 MSISDN 设置新位置。

在本示例中,当受害者银行向他们发送双因素身份验证令牌时,MSC 将 SMS 传输到 SMSC,真正的 MSMSC 向受害者运营商的 HLR 询问受害者的位置,HLR 回复攻击者操作的 MSC。真实运营商的 SMSC 将 SMS 传输到攻击操作的虚假MSC。

因此攻击者能够获得原始的双因素验证令牌并响应受害者的银行身份验证提示。

来电拦截

同样,来电拦截也可能发生类似的攻击,其中攻击者可以使用欺骗过程的第一部分将受害者来电重定向到 VoIP 提供商或他们自己的 IP-PBX(例如 Asterisk),并像处理任何 VoIP 来电一样处理来电。

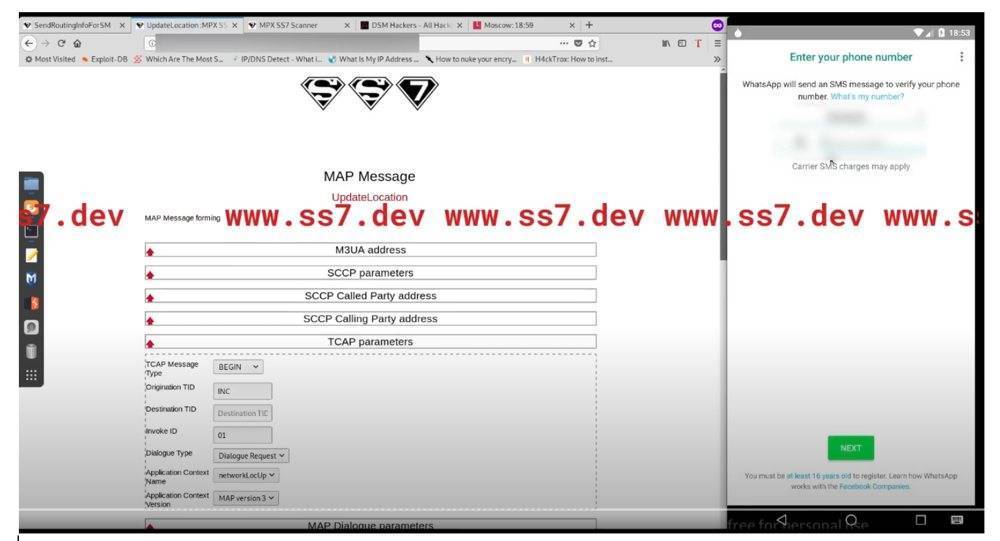

这种攻击还可以通过其他方式出现,例如 WhatsApp 和其他“端到端”加密消息服务,其中攻击可能能够将 WhatsApp 注册重定向到另一台设备并通过将消息重定向到他们自己的攻击者控制的手机来拦截。

短信欺骗

到目前为止,最简单的攻击和不需要直接 SS7 访问的攻击是将 SMS 消息欺骗给发件人。大多数人不知道 SMS 消息的“发件人”部分没有身份验证,很容易被欺骗,事实上,SMS 发送者可以在 SMS 消息的“发件人”中放入任何字母数字单词。

通过获取对 SMS 网关服务(在明文网络上)的访问权限,可以轻松且廉价地执行 SMS 欺骗攻击。 SOS Intelligence 能够评估的几乎所有这些似乎都没有滥用监控或预防。因此,可以非常轻松且廉价地(在某些情况下是免费的)向受害者发送类似于网络钓鱼电子邮件的欺骗消息,并提示采取行动。

位置追踪

有许多免费或付费的清晰网络服务允许一些基本的 HLR 查找服务,这些服务都不需要提供移动用户的确切位置,但是它们在一定程度上允许一部分人查看 MSISDN 是否正在漫游,分配给其归属运营商,活动或停用。

在网络运营商的 SS7 网络内,可以请求 LAC(位置区域代码)和小区 ID,并利用该信息为受害者获取合理的良好位置。但是,这可能需要用户事先了解 IMEI(国际设备身份)或 IMSI(国际移动用户身份),仅 MSISDN 可能不足以查询此信息。但是,LHR 查找可能会为攻击者提供 IMSI。

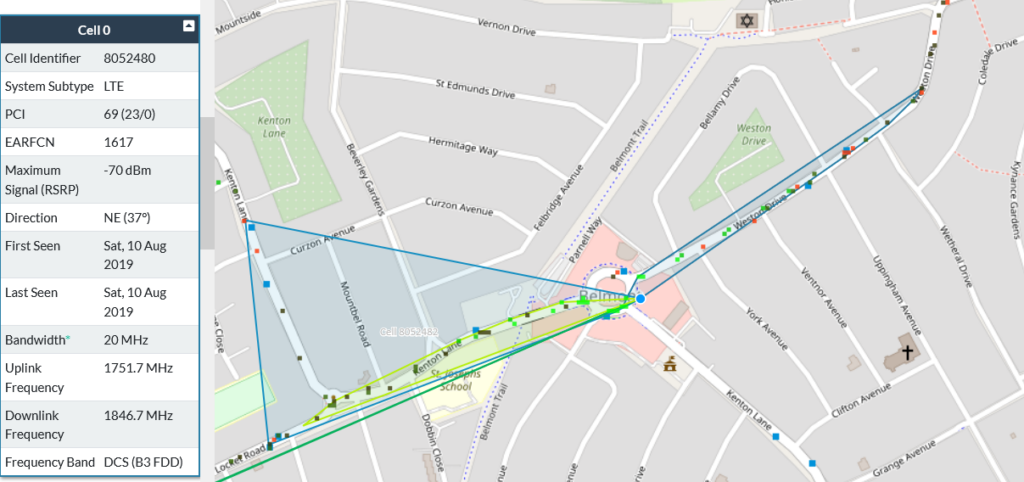

据了解,运营商向 GSM MAP(移动应用程序部分)消息提供特定的 LAC/CID 信息是相当普遍和普遍的,攻击可能会发送“provideSubscriberinfo”消息,询问订户位置并欺骗 SMSC。然后可以在线查看 LAC、CID 和其他信息,例如使用ofcom的网站或蜂窝映射器等服务。

cellmapper.net 塔定位器

将 LAC/CID映射到地理位置的过程自动化可能是可能的,例如将 cellmapper.net 提供的服务连接在一起。

暗网上 SS7 黑客服务的可用性和合法性

通过对 SS7 背景的初步介绍以及破解 SS7 的重要性,让我们首先看看暗网上有哪些 SS7 黑客攻击或漏洞利用服务。

如果我们也开始使用我们的DARKSEARCH,并在我们索引的去年的页面标题中搜索SS7,我们会看到84个独特的onion域。

SS7 标题搜索

似乎有几个主要的关键供应商提供所谓的SS7利用服务。

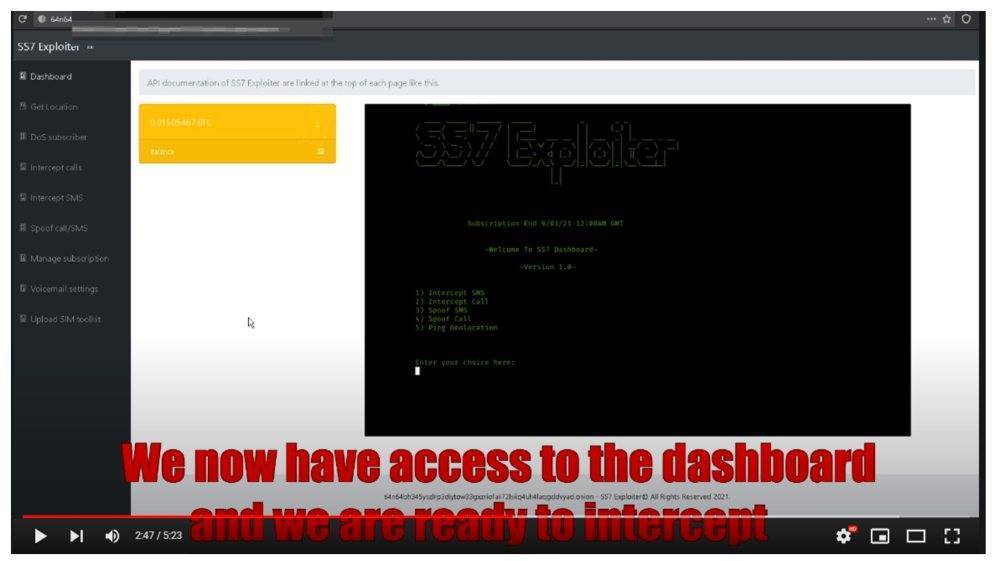

1 .SS7 Exploiter

64n64bh345yszlrp3diytow33gxzriofaii72lsiiq4uh4laqgddvyad.onion

vif4nngqgrdzjk7oavtolvw4uxhtzepog2y7piudinkjovhnnhav2pid.onion

xpll5hy2jlze25w2.onion

提供的服务:

获取位置;

拒绝服务订阅者;

拦截电话;

截取短信;

欺骗电话/短信;

管理订阅;

语音信箱设置;

上传 SIM 工具包;

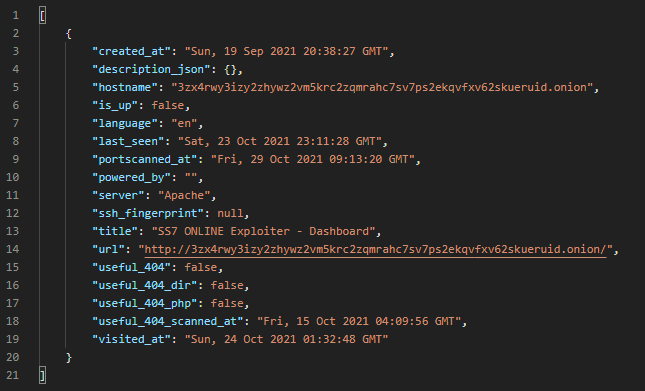

2. SS7 ONLINE Exploiter

3zx4rwy3izy2zhywz2vm5krc2zqmrahc7sv7ps2ekqvfxv62skueruid.onion

提供的服务:

获取位置;

拒绝服务订阅者;

拦截电话;

截取短信;

欺骗电话/短信;

管理订阅;

语音信箱设置;

上传 SIM 工具包;

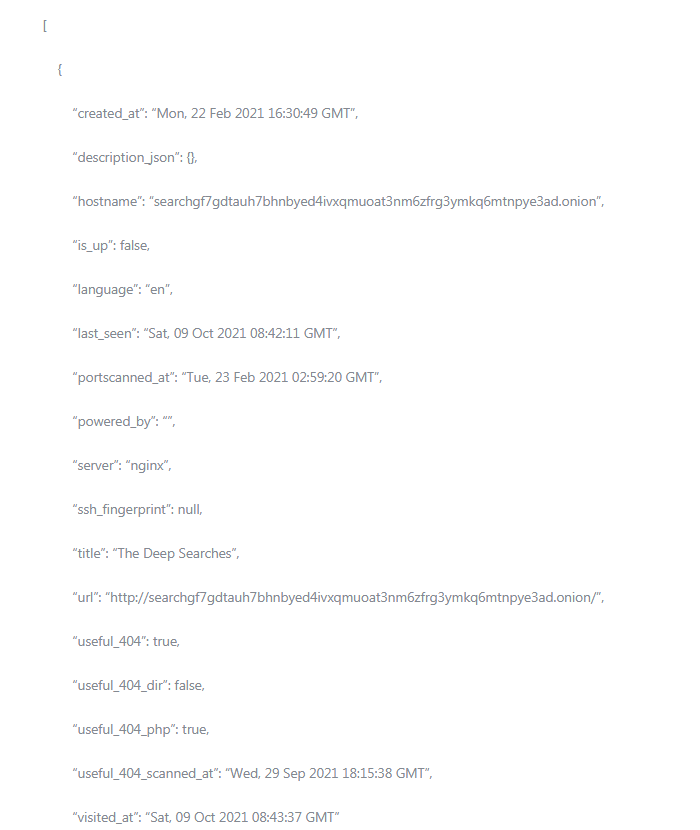

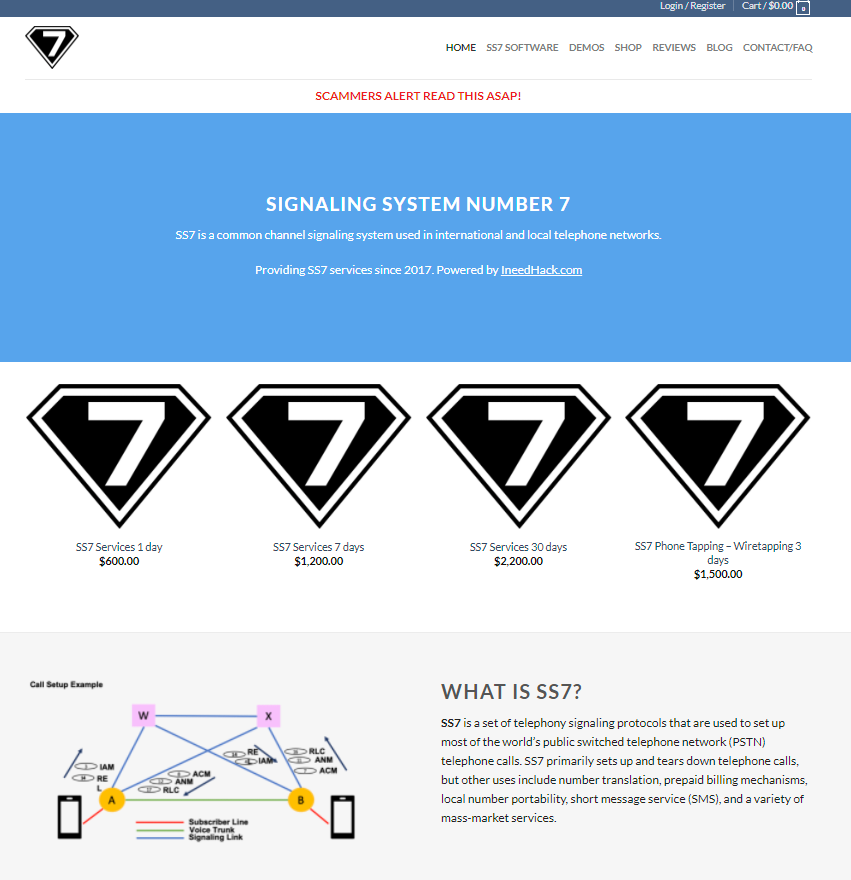

3.SS7 Hack

ss7hxvtum6iyykshcefjmm5pvb2y3lsvcfh2lzml2vtdhqlseqhqnpqd.onion/

ss7hfyqn7fv7kjs7.onion

提供的服务:

短信拦截;

来电拦截和重定向;

位置追踪;

服务似乎是按时间提供的(1 天、7 天、30 天)

在撰写本文时,与此提供程序关联的所有onion似乎都处于脱机状态。此服务的所有信息均来自历史悠久的 SOS Intelligence 暗网索引。

4.Dark Fox Market

darkfoxt5pv4gjak.onion/index.php/product/ss7-software/

http://darkfoxikqntsbpi4olzks26o5ejvej7lhy3mxhfltonbh2k2wrlumad.onion/

提供的服务:

SS7 绕过 2FA(短信拦截);

SS7 来电拦截;

SS7 位置追踪器;

让我们仔细研究一下,看看能找到什么。

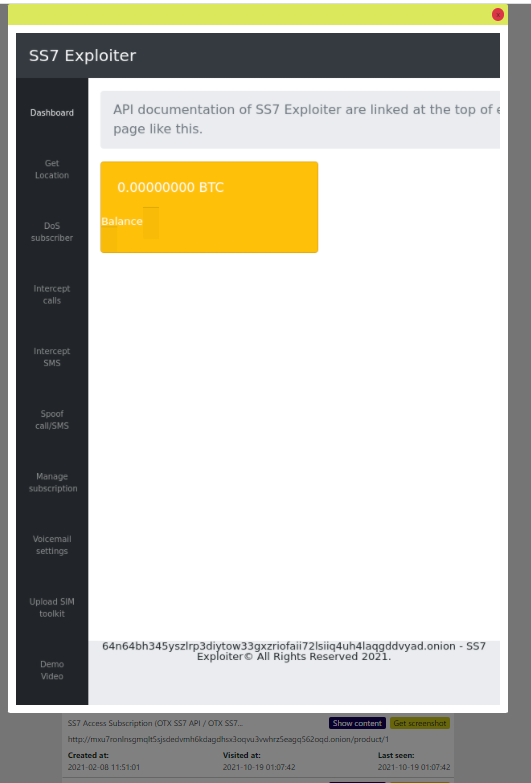

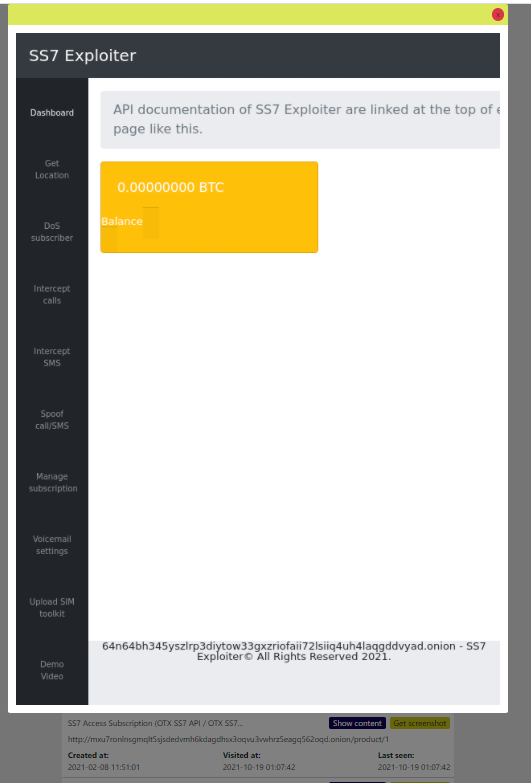

查看“SS7 Exploiter Dashboard”服务

SS7 开发者仪表板

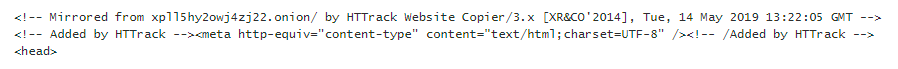

从 2020 年 6 月 6 日起,我们索引中最老的参考资料显示,该页面的 HTML 源似乎已在 2020 年 2 月 14 日使用 HTTrack(“419”预付费欺诈诈骗者使用的常见网站镜像工具)进行镜像2019 年 5 月镜像的另一个域,xpll5hy2owj4zj22.onion

xpll5hy2owj4zj22的HTTrack镜像。

同样是 SS7 开发者服务的另一个域:64n64bh345yszlrp3diytow33gxzriofaii72lsiiq4uh4laqgddvyad.onion

似乎也是 xpll5hy2owj4zj22.onion 的副本。

这使 SS7 ONLINE Exploiter 成为一个外观几乎相同的网站,与 SS7 Exploiter Service 一样,但没有演示视频。

我们看到这个页面有一个联系电子邮件地址“[email protected]”,

但这些页面并没有HTTrack注释,说明可能是原始页面,“SS7 Exploiter – Dashboard”是副本。

SS7 开发者仪表板

我们可以使用我们的暗网电子邮件搜索 API 在暗网中找到对该电子邮件地址的任何引用

到目前为止,我们只看到一个结果。

电子邮件暗网搜索 API

看起来“SS7 ONLINE Exploiter”服务是在 SS7 克隆的“SS7 Exploiter”之后出现的,实际上可能只是一个复制品的复制品,去掉了 HTTrack 部分,删除了演示视频链接,并添加了联系电子邮件地址。

SOS 智能 DARKMAP 工具

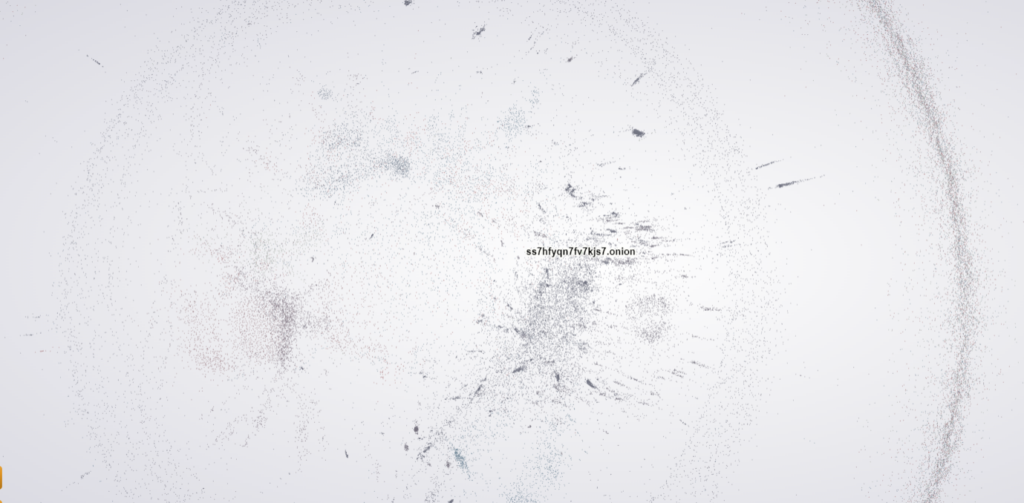

使用我们的 DARKMAP 工具,我们可以看到位于暗网边缘的 xpll5hy2jlze25w2.onion 网站,没有已知的进出链接。

xpll5hy2jlze25w2.onion的暗网地图位置

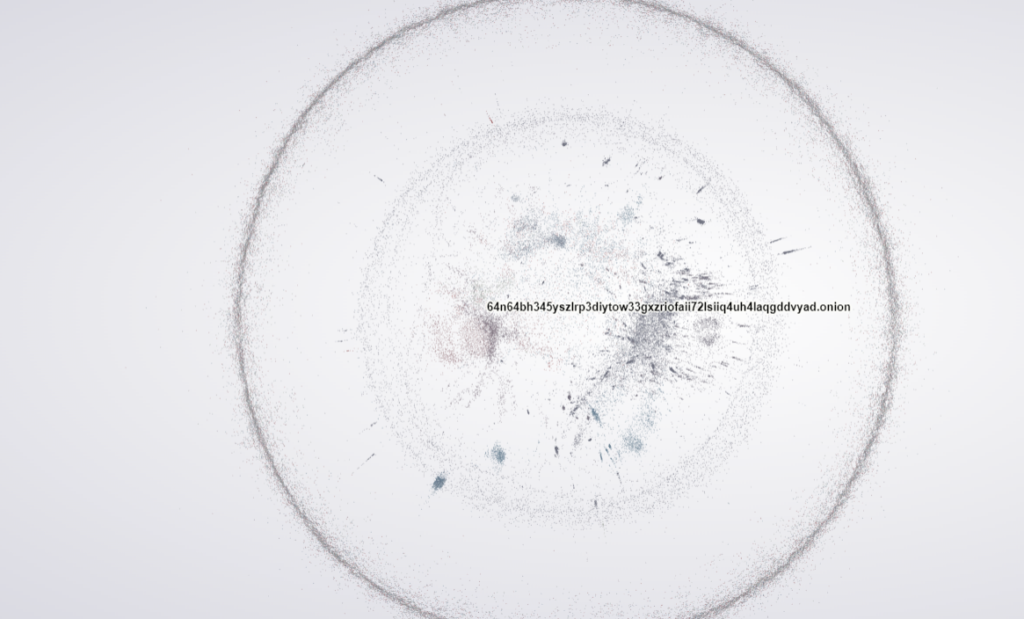

然而,该网站的相同副本却位于 64n64bh345yszlrp3diytow33gxzriofaii72lsiiq4uh4laqgddvyad.onion 地址下,我们在暗网的更中心部分看到:

64n64bh345yszlrp3diytow33gxzriofaii72lsiiq4uh4laqgddvyad.onion的暗网地图位置

我们看到它有 3 个入站链接。

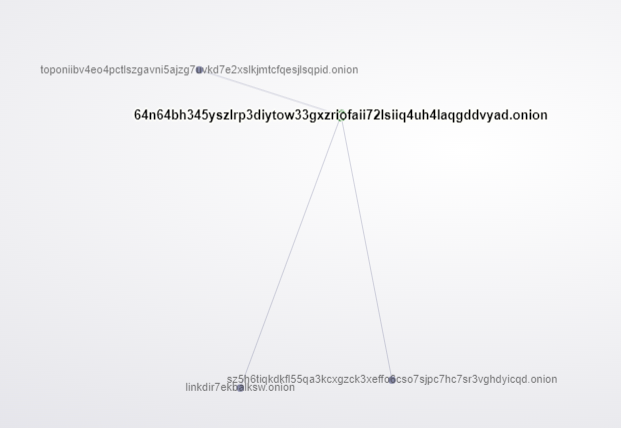

入站链接来自:

sz5h6tiqkdkfl55qa3kcxgzck3xeffo6cso7sjpc7hc7sr3vghdyicqd.onion “暗网链接目录”

linkdir7ekbalksw.onion “暗网链接目录 v2 onion地址”

toponiibv4eo4pctlszgavni5ajzg7uvkd7e2xslkjmtcfqesjlsqpid.onion“隐藏链接目录”

暗网地图 64n64bh345yszlrp3diytow33gxzriofaii72lsiiq4uh4laqgddvyad.onion 入站链接

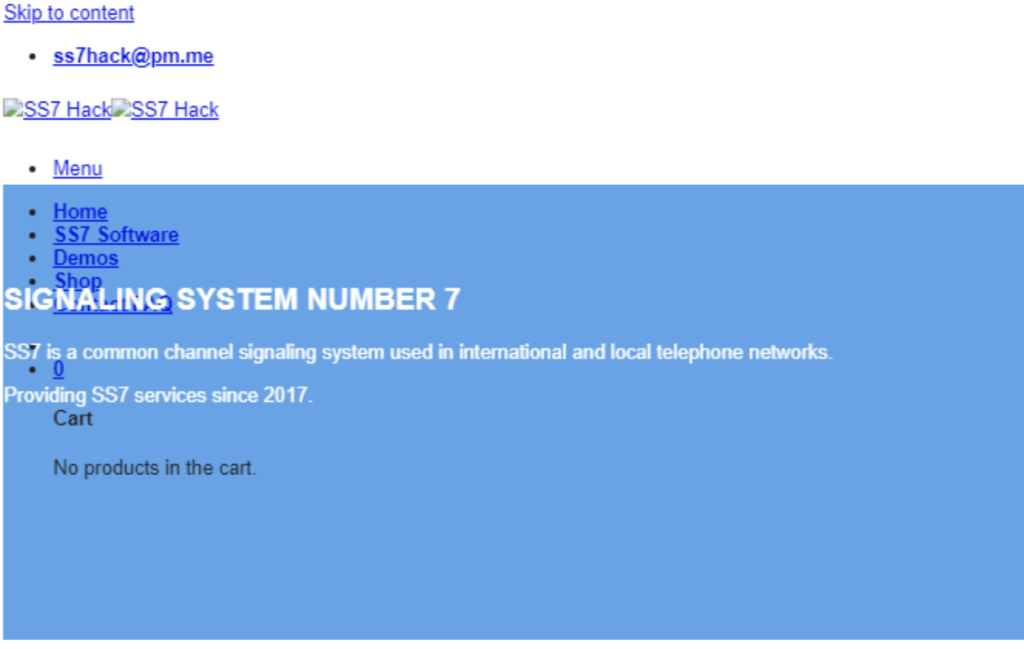

SS7 Hack服务

至于SS7 Hack服务。这似乎也是一个复制品的复制品,这次是一个清晰的网站 www[.]ss7[.]dev 于 2021 年 18 日星期五发布。

ss7.dev 网站的 HTTrack 克隆。

事实上,这两个“SS7 Hack”网站看起来是一样的。

SS7 Hack 的暗网地图位置

SS7 Hack 有一个入站链接:

e6wzjohnxejirqa2sgridvymv2jxhrqdfuyxvoxp3xpqh7kr4kbwpwad.onion “TorNode – onion链接目录”

在 SS7 Hack 网站的缓存首页上,我们找到了一个电子邮件地址,在使用我们的电子邮件搜索 API 之前,我们看到有 3 个结果,1 个是 Tor 搜索服务,另外两个是 SS7 Hack 网站的副本。

清晰的网络“原始”网站似乎具有几乎相同的服务和定价:

“原始”网站的屏幕截图

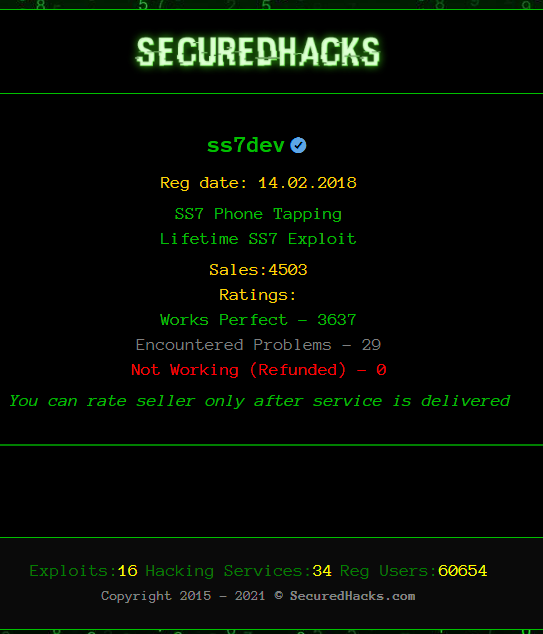

该供应商在securehacks.com 上享有良好的声誉。

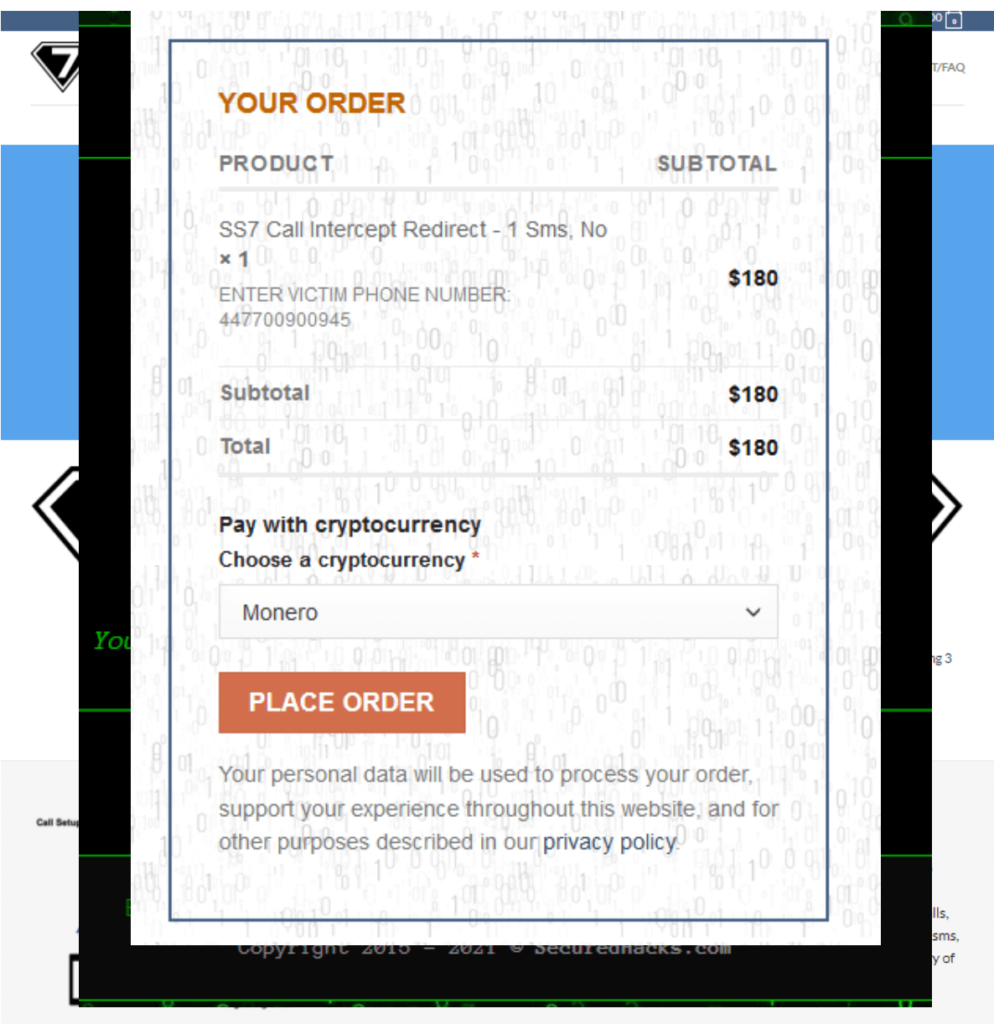

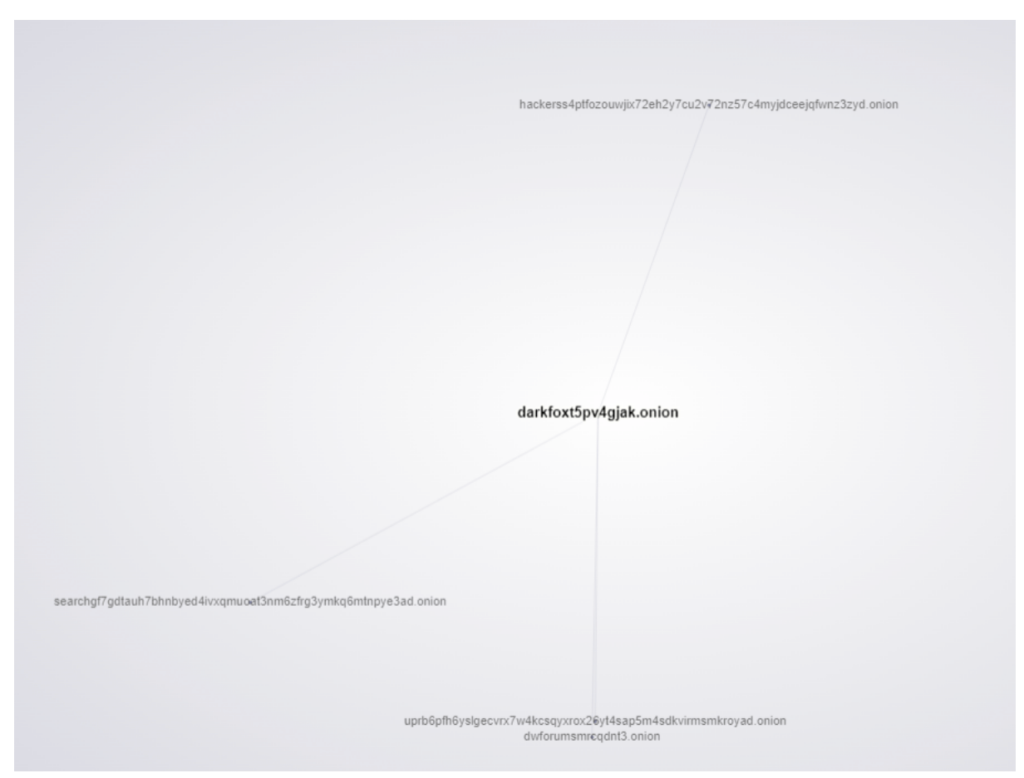

DarkFox Market

他们似乎有一个电子商务风格的网页,支付方式为比特币或门罗币。

DarkFox Market 似乎是一个更“全面”的黑客服务提供商,提供范围更广的非 SS7 服务,从 DDoS 到勒索软件即服务。

结帐过程需要您输入您的“受害者”的电话号码。

就入站和出站链接而言,DarkFox Market 网站在迄今为止看到的所有服务中是最多的,

DarkFox DARKMAP 链接

入站链接来自:

uprb6pfh6yslgecvrx7w4kcsqyxrox26yt4sap5m4sdkvirmsmkroyad.onion “暗网论坛 – ”

dwforumsmrcqdnt3.onion “暗网论坛”

searchgf7gdtauh7bhnbyed4ivxqmuoat3nm6zfrg3ymkq6mtnpye3ad.onion “深度搜索”

出站链接:

hackerss4ptfozouwjix72eh2y7cu2v72nz57c4myjdceejqfwnz3zyd.onion “DSM Hackers – 所有黑客工具和服务在一个地方”

尽管不在暗网上,ss7.dev 网站可能是暗网上所有 SS7 黑客服务中最“可信”的。

DarkFox 视频

SS7.dev 证明视频显示的网页看起来与 2016 年的原始演示黑客视频极其相似,带有独特的SS7 标志,但是页面背景是白色而不是浅黄色。

2020 年 8 月 2 日上传的 ss7.dev 证明视频

在证明视频的其中一个标签中,我们看到了DSM黑客论坛的一个开放页面。

证明视频选项卡

这是来自DarkFox市场的一个出站链接。

在 SS7.dev 服务演示视频中,前 6 分钟用于展示如何设置帐户和支付服务费用。

在所有服务中最令人难以置信的“SS7 Exploiter”无疑是最令人难以置信的演示视频之一。和SS7.dev一样,它在每5分23秒的前近3分钟花在演示如何购买比特币和支付服务上。

然后它显示了所谓的“SS7 Exploiter”CLI 界面。

SS7 Exploiter 演示视频

请注意,此版本的网页在录制时不会在左侧导航菜单中显示演示视频链接。

另请注意订阅结束日期“9/03/21 12:00AM GMT”。

如果运营商“自掏腰包”购买了1个月的订阅,那么视频的录制时间将在2月9日左右,假设是DD/MM格式。

假设是MM/DD格式,那么录制时间大约是8月3日。该视频是在2021年10月16日上传到YouTube的。有可能这段视频是在更早的时间被重新上传的。

回顾我们对这个onion域的索引历史。我们于 2020 年 7 月 23 日首次将该域添加到我们的索引中,并在 2020 年 8 月 27 日和 4 日抓取了页面。

demo.html 页面和左侧导航菜单中的链接仅在 2021 年 10 月 18 日,即视频上传到 Youtube 几天后添加到我们的索引中。

2019年5月13日,整个网站最初由HTTrack工具镜像。

本文翻译自:https://sosintel.co.uk/an-investigation-into-ss7-exploitation-services-on-the-dark-web/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh