阅读: 1

事件概述

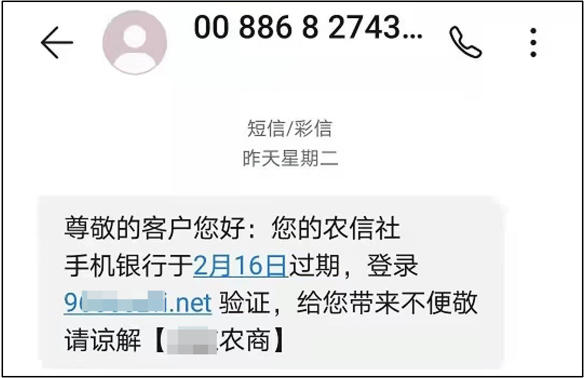

2021年2月至今,绿盟科技应急响应团队监测到全国多个省份出现多起仿冒银行域名的短信钓鱼事件,其中钓鱼剧本、攻击手法及钓鱼网站页面均高度相似,可基本确认是同一黑产团伙所为。钓鱼短信称受害者手机银行即将过期或账户被冻结,并附带仿冒的钓鱼网站域名。钓鱼网站与目标手机银行登录界面高度相似,并诱导用户输入身份证号、手机号、手机银行登录密码、短信验证码、交易密码等敏感信息。

目前已有多个受害者账户余额被黑产团伙盗刷,请广大用户提高警惕严加防范。

事件分析

攻击者首先通过境外域名注册商注册了大量6至8位的无规律域名,用于后期频繁更换钓鱼网站域名,同时解析地址也均为攻击者在境外购买的VPS。

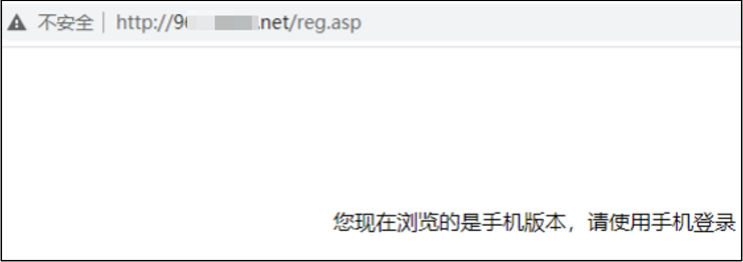

钓鱼网站首先会判断用户浏览器信息,并诱导用户使用手机浏览器访问。

网站内容均伪造为各银行的手机银行登录界面,并要求受害者用户输入登录名及密码。

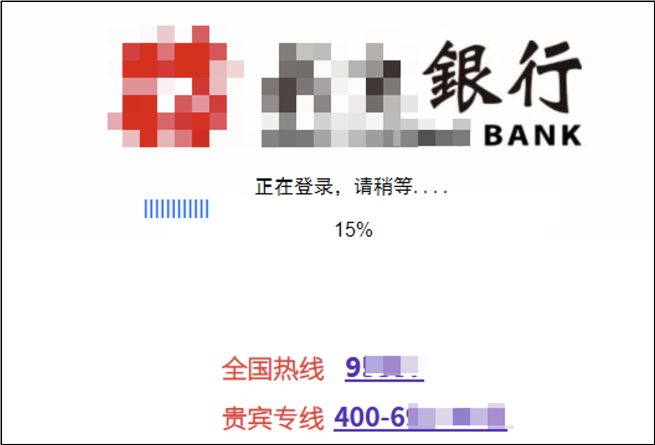

用户输入登录信息后,首先会弹出伪造的登录进度条信息。

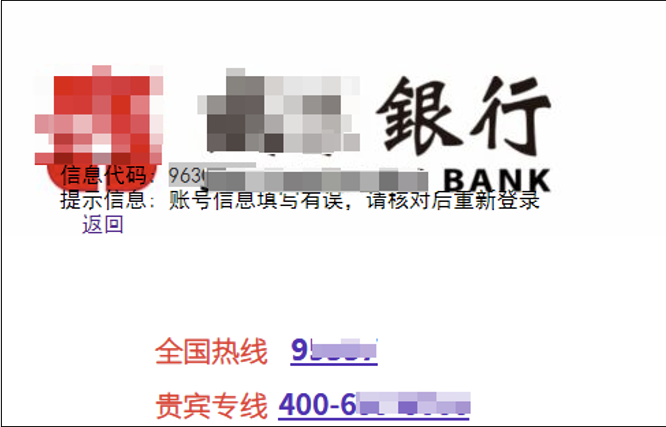

同时网站后台会实时调用目标银行身份验证接口,对用户输入登录信息进行校验,并根据校验结果返回不同的下一步钓鱼页面。

若用户输入登录信息校验不通过,将返回仿冒的错误信息代码页面。

若用户输入登录信息校验通过,则返回要求输入交易密码及手机验证码页面。

在用户提交交易密码及银行发送的手机验证码后,页面将弹出仿冒的账户激活进度条,攻击者此时已在后台通过手机银行进行了转账操作。

在转账前,攻击者还通过某接口获取了受害用户照片信息,并结合AI换脸技术,绕过了人脸识别校验,并利用银行某些转账功能身份校验缺陷,最终完成转账盗刷。

攻击者画像

特征一:专业团伙

该团伙前期做了大量踩点和测试工作,对目标银行的业务系统、业务逻辑及安全漏洞均有所掌握,此外攻击者还对钓鱼网站及VPS均做了相应的安全加固措施。

特征二:目标明确

该团伙主要瞄准地方性银行,并根据手机号码归属地向目标银行所在地区用户发送钓鱼短信。

特征三:精准高效

区别于传统钓鱼网站,此次钓鱼网站会调用目标银行接口校验用户输入信息,以过滤掉无关错误信息,并实时对最终受害用户执行转账操作。

特征四:快速转移

该团伙在成功盗取目标银行部分用户的资金后,往往会快速切换域名或跟换VPS地址,同时将目标转移至下一个银行,以防止被进一步分析跟踪。

安全建议

- 排查手机银行、微信银行、PC网银等电子渠道系统相关身份认证流程,对存在验证缺陷或漏洞的功能及时进行加固整改。

- 通过风控系统对高频登录、异地登录、设备切换、单设备多账号登录等异常业务行为进行审计、告警、阻断。

- 及时更新人脸识别组件版本,提高人脸识别率,或在人脸识别基础上增加双因子或多因子验证措施。

- 通过手机短信、微信公众号、手机APP等通知方式,向客户宣传钓鱼诈骗相关防范措施,提高客户网络安全意识。

附录

攻击团伙部分VPS地址:

41.216.177.89

203.78.140.153

41.216.177.30

41.216.177.52

156.253.11.4

156.226.23.29

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。