导语:今年7月披露了两个F5 BIG-IP RCE漏洞之后,我们继续监视和分析这些漏洞及其相关攻击活动,以进一步了解其严重性。根据针对发布的补丁方法,我们找到了一个IoT Mirai僵尸网络下载程序,可以将其添加到新的恶意软件中进行扫描攻击。

今年7月披露了两个F5 BIG-IP RCE漏洞之后,我们继续监视和分析这些漏洞及其相关攻击活动,以进一步了解其严重性。根据针对CVE-2020-5902发布的补丁方法,我们找到了一个物联网(IoT)Mirai僵尸网络下载程序,可以将其添加到新的恶意软件中进行扫描攻击。

https://www.trendmicro.com/vinfo/us/security/news/internet-of-things/securing-routers-against-mirai-home-network-attacks

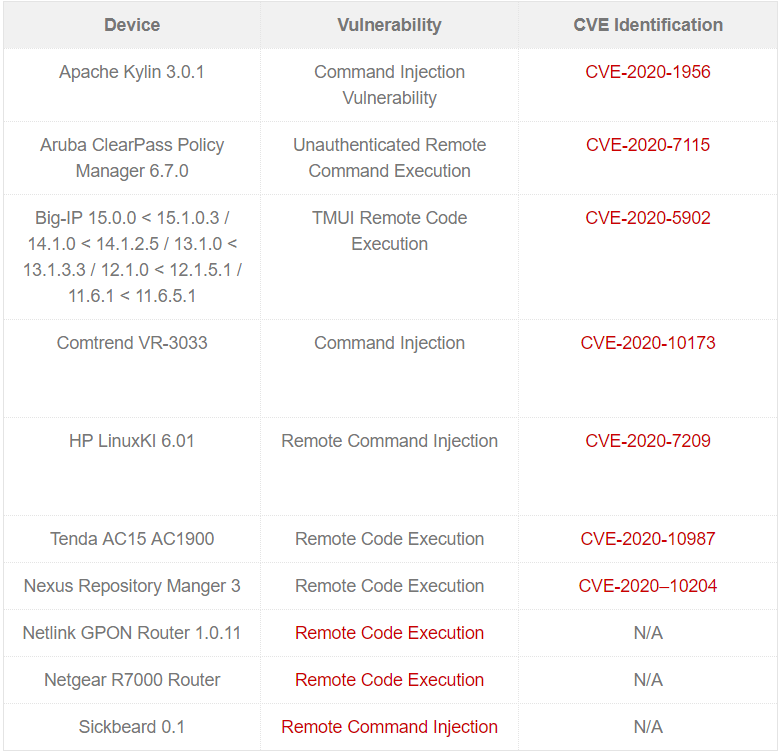

我们发现的样本还尝试利用常用设备和软件中最近披露的潜在未修补漏洞。

此漏洞是BIG-IP管理界面中的远程代码执行(RCE)漏洞,即管理用户界面(TMUI)。在分析了已发布的信息之后,我们从Apache httpd的缓解规则中注意到,利用此漏洞的一种可能方法包括在URI中包含分号字符的HTTP GET请求。

https://github.com/f5devcentral/f5-azure-saca/commits/master/SACAv2/STIG/bigipstig.sh

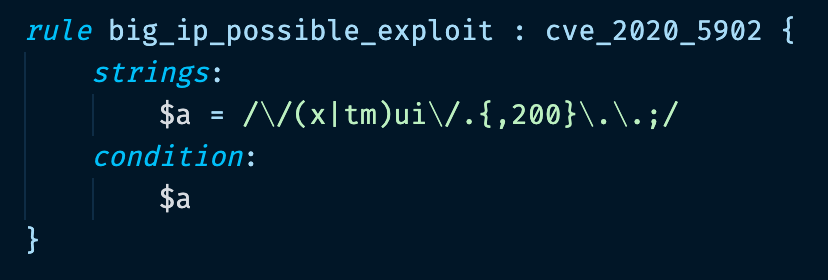

在Linux命令行中,分号向解释器发送命令行已完成的信号,这是漏洞需要触发的一个字符。为了进一步分析,我们测试了IoT僵尸网络作者是否可以通过以下Yara规则为现有新的恶意软件变体添加扫描功能:

图1.用于检查恶意软件的Yara规则

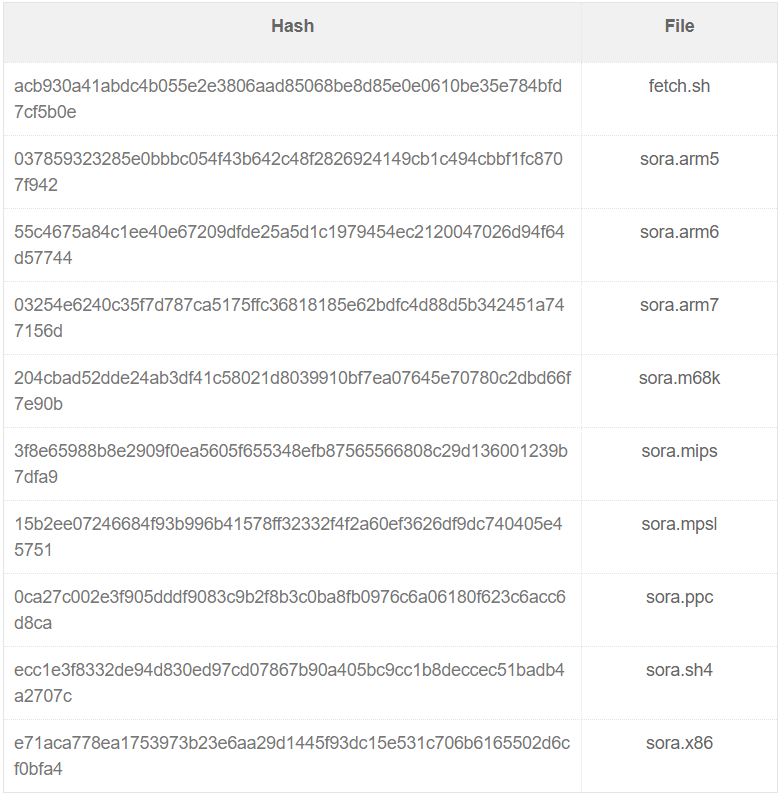

尽管用于测试的规则看起来很简单,但它足以使我们可以检查各种恶意软件,Python或Ruby PoC。从7月1日披露之日起,我们发现了7月11日编译为MIPS架构的ELF文件的第一个示例,该示例标识了两个地址:hxxp [:] // 79 [。] 124 [。] 8 [。] 24 / bins /和hxxp [:] // 78 [。] 142 [。] 18 [。] 20(标识为命令和控制(C&C)服务器)。诸如Mirai之类的IoT恶意软件的一种常见模式是,找到一个域中托管的具有不同扩展名的不同文件,这些扩展名旨在攻击不同的体系结构。检查主机后,我们发现以下文件:

表1. C&C中托管的文件

进一步查看IP地址,我们了解到自6月以来,它已被用于部署IoT恶意软件,包括其他Mirai变体。

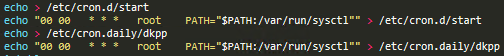

该SORA文件名先前已经被确定为未来变体可用于暴力攻击和其他安全漏洞的RCE攻击和非法控制管理设备。同时,fetch.sh是具有以下内容的shell脚本:

fetch.sh连接到http [:] // 79 [。] 124 [。] 8 [。] 24 / bins / sora。{architecture},以下载并执行名为“ sysctl”的恶意二进制文件。同时,fetch.sh还创建cron作业以启用下载二进制文件自动执行。

图3.创建cron作业

该脚本使用iptables工具将所有数据包发送到常用的传输控制协议(TCP)端口,例如Telnet,Secure Shell(SSH)和设备Web面板(HTTP)的默认端口。这可能有两个不同的含义:

· 没有其他恶意软件可以直接访问受感染设备中的公开服务

· 设备所有者将无法访问管理界面

这也让人联想到我们最近的研究论文中所引用的对当前连接的物联网设备进行控制的含义。

https://www.trendmicro.com/vinfo/us/security/news/internet-of-things/caught-in-the-crossfire-defending-devices-from-battling-botnets

通过分析该僵尸网络的x86示例,我们了解到它尝试利用存在漏洞的BIG-IP设备,因为它向受害端口443 / TCP(HTTPS)发送GET请求:

图4. GET请求利用CVE-2020-5902

考虑到漏洞的严重性,如果ID路径正确地添加到带有受感染设备的tmshCmd.jsp中的“命令”参数,则简单的GET请求就足以在受感染设备中远程执行命令。

在进一步分析样本后,我们还发现它试图利用随机生成的目标中最近发现的漏洞。这是此样本使用的漏洞利用的完整列表:

表2.其他漏洞利用

F5已经发布了补丁程序,尽管默认设置不会向公众公开管理界面,但我们的Shodan扫描显示大约有7,000个公开的主机在线。

https://support.f5.com/csp/article/K52145254

请在此处查看IoC的完整列表:

https://documents.trendmicro.com/assets/IoCs_Appendix_Mirai-Botnet-Exploit-Weaponized-to-Attack-IoT-Devices-via-CVE-2020-5902.pdf

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/mirai-botnet-exploit-weaponized-to-attack-iot-devices-via-cve-2020-5902/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh