导语:这种分阶段的执行流程表明,该恶意软件正朝着更长的潜伏期、模块化以及更强的抗静态和行为检测能力方向进化。

研究人员在 Chrome、Firefox 和 Edge 应用商店中又发现了17款与GhostPoster攻击活动相关的恶意扩展,这些扩展的累计安装量已高达84万次。

GhostPoster 活动最早由Koi Security的研究人员在2025年12月披露。当时他们发现了17款扩展,这些扩展将恶意 JavaScript 代码隐藏在其 Logo 图片中,用于监控浏览器活动并植入后门。

该恶意代码会从外部资源获取经过高度混淆的载荷(Payload),进而追踪受害者的浏览活动、劫持主流电商平台的联盟营销链接,并注入不可见的 iframe 以实施广告欺诈和点击欺诈。

LayerX的一份新报告指出,尽管该活动已被曝光,但仍在持续进行,以下 17 款扩展均为其最新成员:

·Google Translate in Right Click – 522,398 次安装

·Translate Selected Text with Google - 159,645 次安装

·Ads Block Ultimate – 48,078 次安装

·Floating Player – PiP Mode – 40,824 次安装

·Convert Everything – 17,171 次安装

·Youtube Download – 11,458 次安装

·One Key Translate – 10,785 次安装

·AdBlocker – 10,155 次安装

·Save Image to Pinterest on Right Click – 6,517 次安装

·Instagram Downloader – 3,807 次安装

·RSS Feed – 2,781 次安装

·Cool Cursor – 2,254 次安装

·Full Page Screenshot – 2,000 次安装

·Amazon Price History – 1,197 次安装

·Color Enhancer – 712 次安装

·Translate Selected Text with Right Click – 283 次安装

·Page Screenshot Clipper – 86 次安装

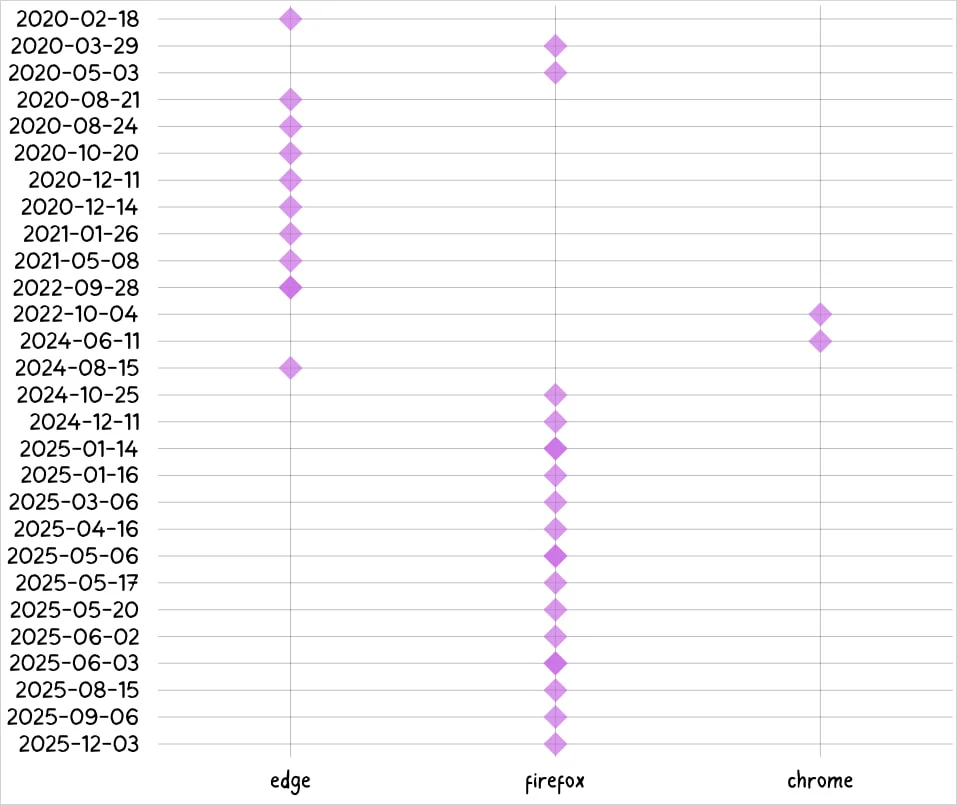

研究人员称,该活动最初起源于 Microsoft Edge 应用商店,随后扩展至 Firefox 和 Chrome。

LayerX 发现,上述部分扩展自 2020 年起就已存在于浏览器插件商店中,这表明这是一场成功的长期潜伏行动。

扩展上传时间轴

虽然其规避检测和激活后的功能与 Koi 之前记录的大致相同,但 LayerX 在“Instagram Downloader”扩展中发现了一个更高级的变种。

该变种的不同之处在于,它将恶意的“预加载逻辑”转移到了扩展的后台脚本中,并将捆绑的图像文件不仅用作图标,还作为隐蔽的载荷容器。

解码图像文件的有效载荷

在运行时,后台脚本会扫描图像的原始字节以寻找特定的分隔符(>>>>),提取隐藏数据并存储在本地扩展存储中,随后将其 Base64 解码并作为 JavaScript 执行。

这种分阶段的执行流程表明,该恶意软件正朝着更长的潜伏期、模块化以及更强的抗静态和行为检测能力方向进化。

新发现的这些扩展目前已从 Mozilla 和 Microsoft 的插件商店中下架。然而,此前已在浏览器中安装了这些扩展的用户可能仍面临风险。

文章来源自:https://www.bleepingcomputer.com/news/security/malicious-ghostposter-browser-extensions-found-with-840-000-installs/如若转载,请注明原文地址