在逛v2ex论坛时,发现了有坛友中招,又是和谐图又是声音的很是刺激,v2ex原贴:https://www.v2ex.com/t/698656#reply85

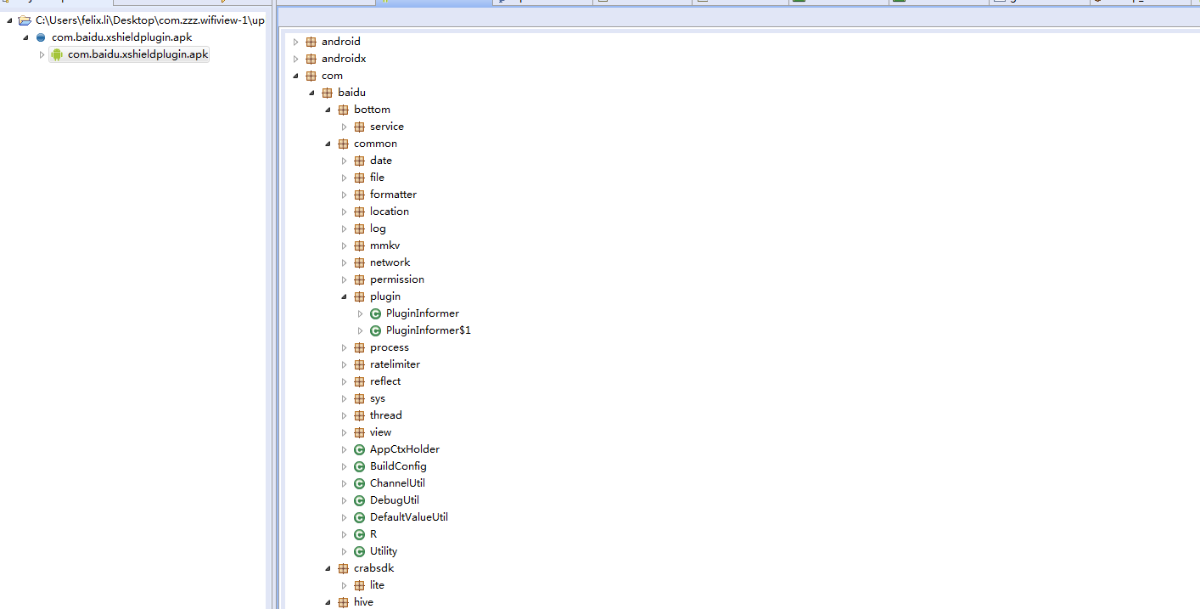

根据帖子的要求下载到了apk,直接拖到jeb中,发现是经过了一个百度的加固:

所以第一步要想静态分析直接脱壳:

通过自己的脱壳so,简单的脱了一下壳,脱出来如下几个文件:

针对脱出来的壳,进行分析发现里面没有想要的锁屏恶意代码,倒是发现里面有一个动态加载的框架:

所以这里猜测恶意插件是联网下发的,所以这里就动态运行,网络抓包去找其下发的插件。

果然通过设置代理抓包发现:

App下发了bb.apk这个恶意插件

如果一开始就抓包分析的话,前面的脱壳就没必要弄,静态分析恶意插件发现里面

逻辑可以直接看:

接下来就是体力活去分析具体的解密逻辑,我这边就不弄,恶意插件就留个有兴趣的人分析吧。

整个主app是一个正常的关于WIFI密码破解的软件,但里面有个动态加载的框架,

主App会在运行时主动联网下载恶意插件,已实现恶意锁屏,这种动态下发形式的恶意软件确实可以抵御杀毒软件的静态扫描。

[公告]SDC2020 看雪安全者开发者峰会10月23日将在上海举行!欢迎参加!

最后于 5天前 被lfyyy编辑 ,原因:

文章来源: https://bbs.pediy.com/thread-261508.htm

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh