近日,安全研究人员披露了多个报废 D-Link 网络存储 (NAS) 设备型号中存在新的任意命令注入和硬编码后门漏洞。

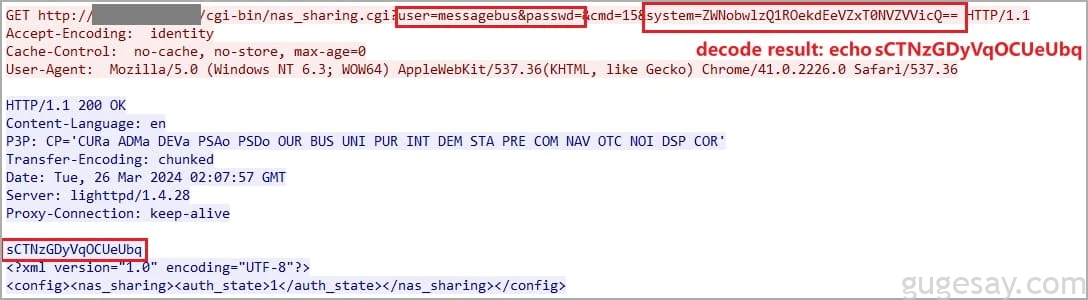

发现该缺陷的安全研究人员“Netsecfish”称,该问题存在于“/cgi-bin/nas_sharing.cgi”脚本中,影响其 HTTP GET 请求处理程序组件。

导致该漏洞(编号为 CVE-2024-3273)的两个主要问题是通过硬编码帐户(用户名:“messagebus”和空密码)造成的后门以及通过“system”参数的命令注入问题。

任何攻击者都可以在设备上远程执行命令。

命令注入漏洞通过 HTTP GET 请求将 Base64 编码的命令添加到“system”参数中从而被执行:

研究人员称:“成功利用此漏洞可能允许攻击者在系统上执行任意命令,从而可能导致未经授权访问敏感信息、修改系统配置或拒绝服务。”

受 CVE-2024-3273 影响的设备型号包括:

- DNS-320L Version 1.11, Version 1.03.0904.2013, Version 1.01.0702.2013

- DNS-325 Version 1.01

- DNS-327L Version 1.09, Version 1.00.0409.2013

- DNS-340L Version 1.08

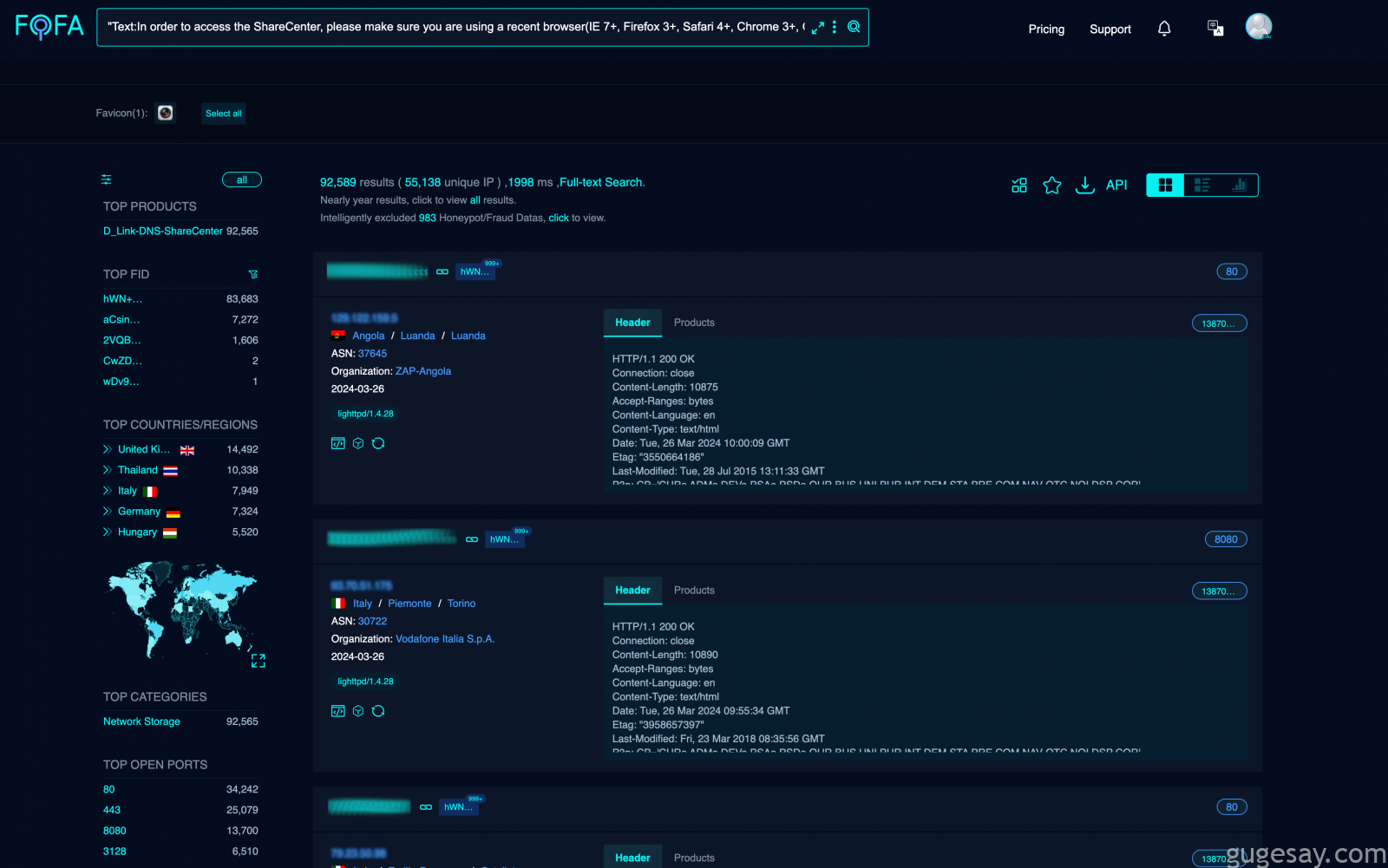

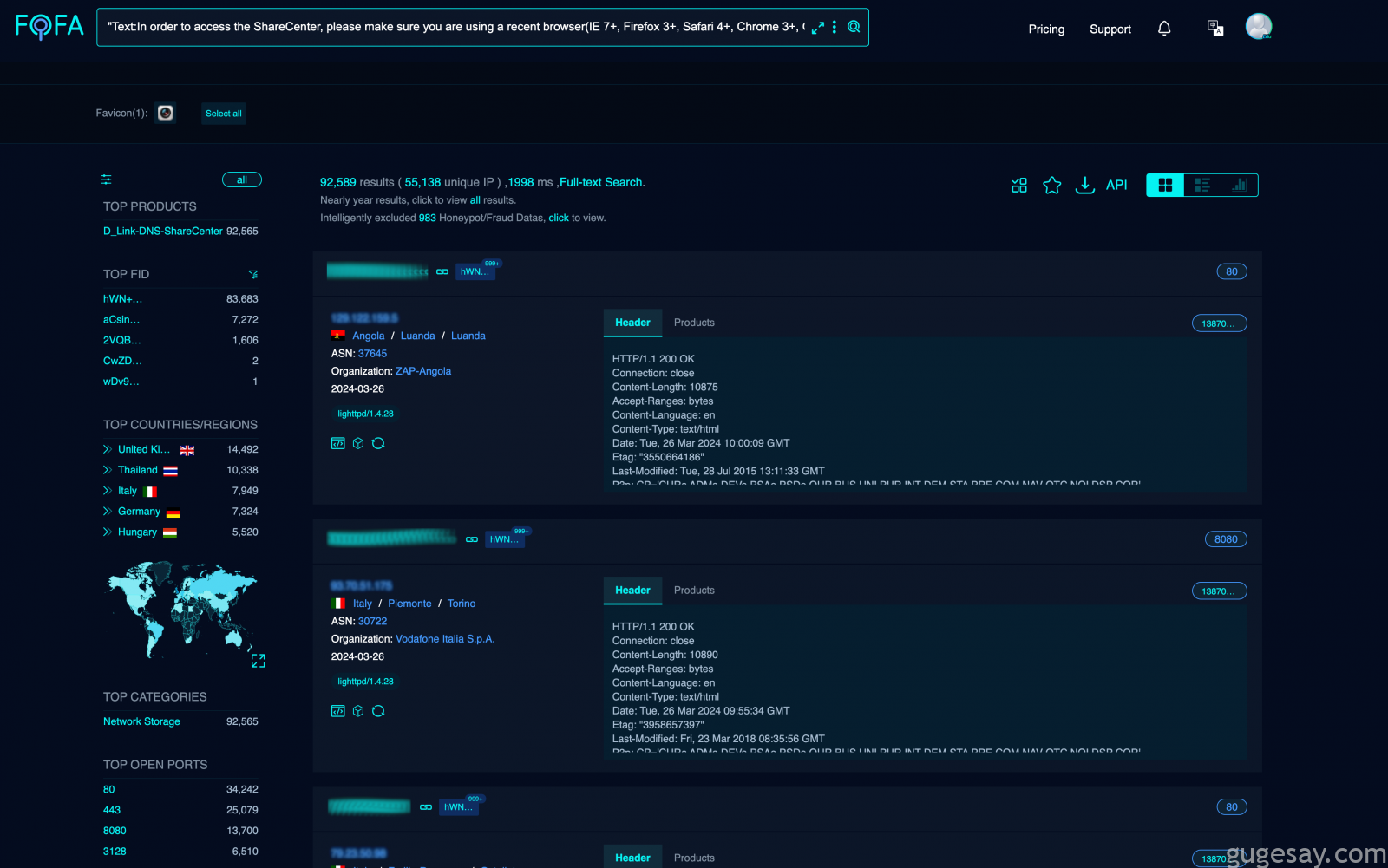

Netsecfish 表示,通过搜索引擎扫描显示超过 92,000 台易受攻击的 D-Link NAS 设备暴露于互联网,这些设备易受到该漏洞攻击。

在联系了D-Link关于该漏洞以及是否会发布补丁后,D-Link称这些NAS设备已经到了生命周期的终点(EOL),不再受到支持。

“D-Link建议停用这些产品,并用可以接收固件更新的产品取而代之。”

此外,NAS设备不应暴露在互联网上,因为它们通常会成为窃取数据或勒索攻击中加密的目标。